Secondo il Ponemon Institute, servono in media 69 giorni per rispondere a un attacco una volta rilevato (il rilevamento da solo richiede in media 100 giorni dal momento in cui si verifica il compromesso iniziale).

E il costo medio per risolvere una violazione è di oltre 18.000 euro al giorno, senza contare i costi associati al tempo di inattività dei sistemi, al recupero dei dati persi o compromessi, al ripristino delle funzioni aziendali critiche, al pagamento delle sanzioni amministrative e alla gestione delle relazioni pubbliche e dell’aumento da parte dei clienti di domande e richieste di informazioni.

Mentre la capacità di rilevamento degli attacchi informatici ha fatto passi da gigante negli ultimi anni e sta migliorando ancora, tuttavia, vi è ancora un ampio intervallo di tempo che intercorre tra il rilevamento di un attacco e le azioni di risposta appropriate da mettere in atto per contenerlo e porre rimedio.

Più velocemente è possibile contenere una violazione dei dati, minore sarà il costo e l’impatto sul business aziendale. Il cosiddetto “gap” che si verifica nei tempi di risposta deriva da una serie di motivazioni complesse.

Molte riguardano l‘assetto strutturale di un’organizzazione, tra cui la quantità di investimenti per la “response” e il modo in cui i compiti, i ruoli e le responsabilità associati ad essa sono assegnati, finanziati e supportati. Vediamo queste motivazioni.

Attacchi rilevati ma non affrontati in modo appropriato

La prima motivazione riguarda gli attacchi che vengono rilevati ma poi non sono affrontati in modo appropriato. Sia che si tratti di malware conosciuto, che attiva un alert dell’antivirus sia che si tratti di un threat hunter che pone una query per verificare se una funzione legittima di Windows sta mascherando attività dannose.

Ecco che indipendentemente da come viene rilevata un’attività sospetta, molte organizzazioni non dispongono poi delle risorse in grado di capire come l’attività sospetta va affrontata e scalata.

Attacchi rilevati, ma manca la tecnologia giusta per la risposta

La seconda motivazione mette in luce una criticità diversa. Infatti, non tutti gli attacchi vengono scoperti mentre sono in corso, anzi, il più delle volte vengono rilevati solo nel momento in cui l’azienda subisce le conseguenze dell’attacco. Il momento della risposta all’attacco mette quindi in luce scenari anche molto sfidanti e critici, quando ci si accorge di non disporre della tecnologia giusta.

Ecco quindi che agenti di rilevamento degli endpoint, in grado di coprire il maggior numero possibile di asset e di estrarre dati forensi e una varietà di log, possono venire in aiuto durante un’indagine.

Configurare l’agente affinché conservi i dati e i log può essere un fattore determinante nelle violazioni di lunga data: le prove infatti si attenuano nel tempo. Inoltre, gli ambienti IT sono in continua evoluzione, le aziende vengono acquisite; tutto ciò rende molto più difficile avere piena visibilità se la risposta arriva dopo mesi – o talvolta anche dopo anni – dall’attacco.

Attacco rilevato, ma mancano le competenze

Il terzo fattore critico si lega direttamente alla mancanza di cybercompetenze.

Rilevare e rispondere agli attacchi infatti richiede un alto livello di expertise che devono sempre essere aggiornate.

Tuttavia, metà di tutte le organizzazioni dichiara di soffrire di un gap di competenze di cybersecurity che va dai team responsabili delle patch e della manutenzione del sistema, fino a chi deve rispondere agli incidenti, compresi i “first responders” che sono il primo punto di riferimento. Il primo soccorso, le competenze dei primi soccorritori sono cruciali per la preparazione della risposta e assicurano che tu abbia una serie di persone rilevanti in tutta l’organizzazione che possono attivarsi al bisogno; questo dovrebbe estendersi oltre il semplice team IT.

Nessuno rileva l’attacco

Quarta motivazione. Non si tratta di essere sprovveduti, quanto piuttosto di non riuscire a fare fronte a tutte le difficoltà. La maggior parte delle organizzazioni, siano imprese come Pmi – spesso non è in grado di allocare le giuste risorse al team di sicurezza (quando il team effettivamente è davvero presente e costituito – si pensi a tante nostre Pmi).

Significa – in definitiva – che gli attacchi non vengono rilevati fino a quando addirittura le forze dell’ordine non bussano alla porta. Accade proprio così in alcuni casi. Di solito avviene mesi e talvolta anni dopo che gli aggressori hanno raggiunto il loro obiettivo.

Le evidenze svaniscono nel tempo, cresce l’impatto

Più tempo serve per rispondere, e meno un’organizzazione potrà raccogliere informazioni cruciali sull’attacco, compreso il modo in cui gli aggressori sono entrati, cosa hanno preso di mira e se hanno avuto successo – tutti fattori cruciali per minimizzare gli impatti potenziali.

Le evidenze che emergono dalla forensica e dai log svaniscono con il passare del tempo: ciò è dovuto in molti casi a policy di conservazione dei log non in linea con il profilo delle minacce di un’organizzazione. Gli ambienti IT oggi sono molto fluidi: la tecnologia viene aggiornata periodicamente, i dipendenti vanno e vengono, e le aziende vengono acquisite – tutto ciò contribuisce a rendere quelle evidenze obsolete o ad eliminarle.

Quanto più un aggressore resta nascosto nei tuoi sistemi, tanto maggiore sarà la conoscenza che otterrà della tua attività, compresi gli asset di maggior valore. Molti aggressori – in particolare i gruppi sponsorizzati dallo stato – si nascondono per anni nei sistemi, ottenendo pieno accesso ai piani strategici a lungo termine.

Cosa possono fare le aziende?

Per molte organizzazioni, il restringimento del gap della risposta richiede una completa reimpostazione della strategia di sicurezza informatica. Tuttavia, c’è anche una serie di approcci di buon senso che possono portare a una migliore prontezza di risposta per tutte le organizzazioni.

1. Priorità alla risposta con approccio top-down. Un sondaggio Mwr InfoSecurity rivela che solo il 12% delle aziende dà priorità alla spesa per la risposta all’interno del framework Prediction, Prevention, Detection and Response (Ppdr), mentre le restanti assegnano uguale importanza di spesa alle quattro aree.

Le decisioni per questo tipo di spesa devono provenire dai vertici dell’organizzazione, dal consiglio di amministrazione e dal management aziendale. Tuttavia, il board e l’alta dirigenza non arrivano necessariamente a questo tipo di comprensione da soli. Andrebbe coinvolta una terza parte esperta per assistere qualsiasi gruppo dirigente che abbia bisogno di supporto nella comprensione del perché (e dove) siano necessari ulteriori investimenti.

2. Verificare cosa c’è già. Una buona risposta deriva in parte dalla capacità di interrogare le evidenze quando si verifica un incidente, sfruttando gli strumenti giusti per accelerare le azioni del team. Spesso gli strumenti necessari per una vasta porzione dell’attività di risposta sono già presenti nell’organizzazione: per esempio, se si ha già un agente endpoint, basta accertarsi di avere gli elementi corretti attivati per migliorare la capacità di risposta.

3. Incrementare la prontezza di base di persone, processi e tecnologia. Per quanto riguarda le persone il primo passo è verificare chi fa cosa. Abbiamo detto che tra i “primi responders” non dovrebbe esserci solo il team tecnologico, ma dovrebbero esserci altre risorse all’interno dell’organizzazione.

È fondamentale che – quando si verifica un incidente – ci sia un capo (o capi) designato e dei delegati, tenendo conto del fatto che gli attacchi si verificano spesso nelle ore più scomode e quando le persone sono in vacanza.

I primi responders dovrebbero anche essere esperti nelle policy della sicurezza informatica aziendale; ad esempio, se si sospetta che una macchina o un server siano stati compromessi, una policy aziendale dovrebbe stabilire che questa macchina non deve essere disattivata, altrimenti l’evidenza potrebbe andare perduta.

Considera come si comunica durante un incidente. Molto spesso i cyber-attacchi di oggi compromettono l’infrastruttura di comunicazione di un’organizzazione. L’attaccante può essere “live” e in grado di vedere tutte le comunicazioni, quindi un’alternativa predeterminata è cruciale per un’azione di rimedio di successo.

Se si parla di processi, invece, la prima tappa sarà sviluppare un playbook.

Un playbook per la risposta tiene tutti – letteralmente – sul pezzo.

Nel white paper di F-Secure, Rethinking Response, è incluso un playbook di esempio, che potrebbe servire da punto di partenza. Il vantaggio principale di un playbook è che comporta il dover pensare a quanti più scenari possibili in termini di cosa fare in caso di sospetto di un attacco – come e quando scalarlo, a che punto viene confermato un incidente, chi deve quindi essere coinvolto e come comunicherai.

Se esiste già un playbook, occorre rivederlo e testarlo, per accertarti che sia ancora attuale per il suo scopo.

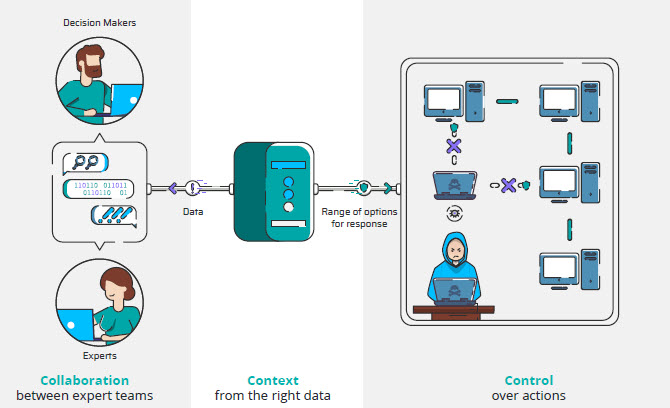

Infine la tecnologia, intesa come visibilità, controllo e flessibilità.

Nel white paper, Rethinking Response, viene fornito un quadro generale per guidare le discussioni interne per delineare il profilo della minaccia. Una volta che l’organizzazione è d’accordo sui rischi che si affrontano, queste constatazioni devono tradursi nell’implementazione della tecnologia appropriata per rispondere a queste minacce. Le funzionalità principali per una risposta efficace sono:

• Una copertura del 100% è difficile da ottenere, ma le organizzazioni dovrebbero avvicinarsi il più possibile a tale percentuale.

• Occorre avere i dati giusti e la capacità di analizzare questi dati e agire il più rapidamente possibile. Molti strumenti aiuteranno nel dare priorità al recupero delle evidenze piuttosto che all’elaborazione che può aggiungere un ulteriore tempo di attesa quando si sta cercando di capire cosa sta succedendo.

• La stragrande maggioranza degli strumenti dovrebbe consentire azioni che rallentano o frustrano l’attaccante senza renderlo consapevole della vostra presenza.

In base alla propensione al rischio e al profilo delle minacce, va identificata la quantità appropriata di logging degli asset per consentire agli investigatori forensi di trovare le informazioni corrette.

I registri Dns, ad esempio, sono essenziali, poiché molte famiglie di malware diverse fanno ancora affidamento sul Dns per la loro comunicazione iniziale. Non avere la possibilità di rintracciare le query Dns dai log del gateway all’host iniziale può ritardare le attività di risposta.

Da dove cominciare

Vi sono molti esempi di aziende che hanno subito gli impatti a lungo termine di un attacco informatico. Anche se non bisogna creare panico, quando si discute della sicurezza informatica e della prontezza della risposta con il board aziendale, è importante aiutare queste persone a capire in che modo alcuni investimenti mirati possono aiutare non solo a risparmiare costi, ma nel tempo, anche sforzi e risorse. La velocità di risposta all’interno di una ristretta finestra di opportunità può cambiare radicalmente il modo in cui un’azienda si riprende dal compromesso.

E’ consigliabile coinvolgere una terza parte che può aiutare a individuare le metriche corrette. Rendere la propria organizzazione consapevole dei rischi e agire su questi elementi potrebbe fare la differenza tra il controllo di un attacco informatico e un attacco informatico che controlla la vostra azienda.

Non perdere tutti gli approfondimenti della Criminal Room

© RIPRODUZIONE RISERVATA