Nei mesi dell’emergenza sanitaria il virus “non-cyber” Covid-19 ha costretto milioni di persone a modificare una serie di abitudini, tra cui anche e soprattutto quelle lavorative. Un cambiamento questo sfruttato anche dal cybercrime, non tanto per modificare obiettivi e strategie di attacco, quanto piuttosto per utilizzare a proprio vantaggio le nuove condizioni in cui si sono trovate le aziende, tutte.

Ne parla Marco Urciuoli, country manager Check Point Technologies Software Italia: “Covid-19 e il bisogno di trovare in tempi rapidi modalità di lavoro agile alternative alla presenza in azienda hanno colto la maggior parte delle aziende impreparate, per quanto riguarda lo smart working, ma non solo. Anche le realtà che già lo utilizzavano si sono trovate a dover offrire la stessa possibilità ad un numero decisamente maggiore di persone, rispetto al passato”.

La fotografia di Check Point a questo proposito evidenzia proprio come anche importanti corporate abbiano dovuto fare i conti con i limiti delle proprie infrastrutture legacy e si siano trovate in affanno soprattutto per quello che riguarda le richieste di collegamenti Vpn e nel sostenere un approccio zero trust alle proprie reti, da un numero decisamente maggiore di dispositivi collegati da remoto ai network.

Di fatto, l’utilizzo esponenziale delle risorse in cloud ha evidenziato, in modo trasversale, due debolezze di fondo: quella relativa alla consapevolezza di cosa significhi per un’azienda abilitare uno scenario di lavoro agile sicuro, e quindi a cascata il “lack” riguardo la security. Concretamente basterebbe ricordare che in uno scenario cloud mentre è vero che rendere disponibile il dato nei diversi contesti spetta al cloud/service provider, la protezione delle informazioni è in primis a carico dell’azienda titolare. L’esposizione delle risorse deve quindi essere organizzata in modalità sicura, mentre spesso non si è fatto altro che traslare modelli di protezione adatti a uno scenario “on-premise” in cloud, ovviamente sbagliando.

Tra le pieghe di queste debolezze il cybercrime, negli ultimi due mesi, si è quindi mosso con una certa agilità. Pur continuando a sfruttare veicoli di propagazione del malware consueti.

Spiega come Pierluigi Torriani, security engineering manager di Check Point: “In primis, la Check Point Threat Intelligence da gennaio 2020 ha registrato una crescita significativa, diventata esponenziale nei mesi successivi, di nuovi domini legati al tema Coronavirus”. Da gennaio oltre 4.000 nuovi siti, che sono diventati più di 30mila al 4 di aprile. Di questi lo 0,4% si è rivelato esplicitamente malevolo, accompagnato da un ulteriore 9% di siti molto probabilmente malevoli o comunque inaffidabili.

Il phishing la fa da padrone

Si tratta di siti, nel cui dominio in qualche modo si trova la parola “corona/covid” cui nel complesso è possibile ricondurre le migliaia di attacchi registrati con un picco di 5mila attacchi il 28 di marzo, ed una media nella seconda metà dello stesso mese di circa 2.500 attacchi. Prevalentemente si è trattato di attacchi di phishing (84% dei casi) con un significativo 2% rivolto ai dispositivi mobile. I numeri italiani al 17 aprile dicono che dei nuovi domini .com registrati contenenti la parola “salute” 3 su 21 (tra quelli creati nell’ultimo mese) distribuiscono malware, uno rimanda subito ad un sito malevole, e 14 tentano di installare ad-ware sul computer delle vittime.

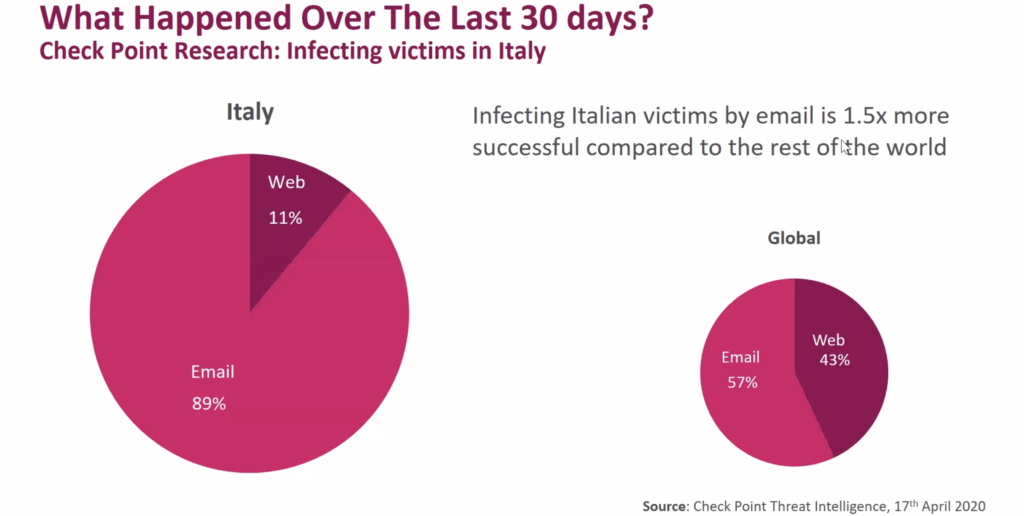

E’ il phishing al centro dell’attenzione dell’analisi, e questo emerge molto bene nelle parole di Torriani: “I vettori di infezione utilizzati dicono che in Italia l’89% del malware utilizza come mezzo per propagarsi l’email e solo l’11% il Web, mentre a livello globale le proporzioni sono del tutto differenti, con l’email sfruttata dal 57% delle minacce e il Web dal 43%”.

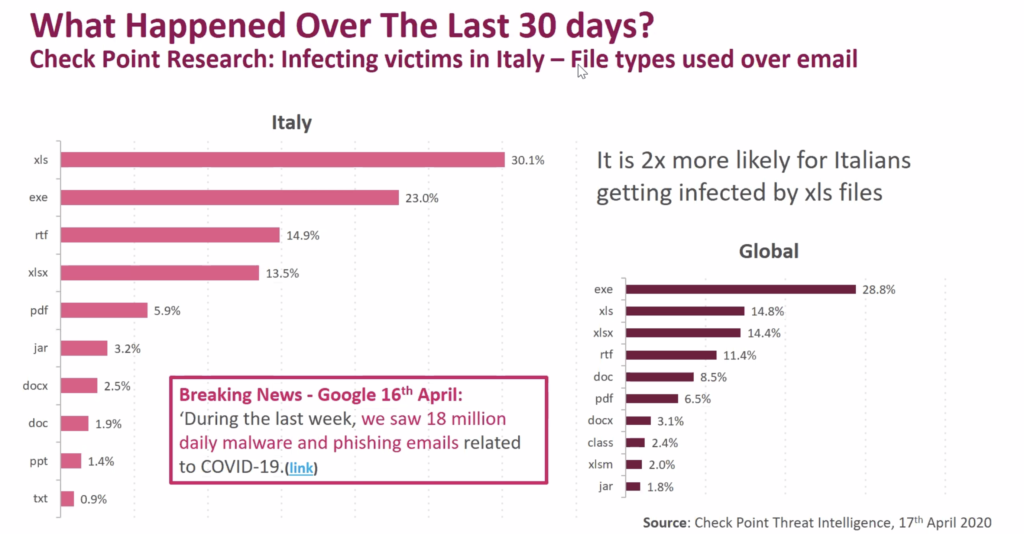

Si tratta di un termometro significativo anche di come venga utilizzato il canale email ancora oggi dalle nostre aziende, in modo massivo, rispetto ad altre scelte e ad un’ampia disponibilità di strumenti per la collaboration. Torriani: “Il phishing la fa veramente da padrone e sfrutta abitudini consolidate” e l’analisi anche sulle tipologie di file lo conferma indirettamente “In Italia oltre il 30% delle vittime è infettato dagli allegati Xls, delle vecchie versioni di Excel, mentre a livello globale con questa tipologia di file è infettato appena il 14,8%”.

Le aziende italiane sono a rischio quindi anche per la tendenza a non aggiornare con puntualità la dotazione software, oltre che per l’utilizzo dell’email anche come sistema consueto di scambio dei file. Peter Elmer, security expert, Office of the Cto Check Point, offre invece una prospettiva lato Emea: “Mentre in Italia il vettore di attacco email offre alte garanzie di successo, in altri Paesi, anche europei, funzionano meglio download, Url e pop-up che offrono accesso all’opportunità di scaricare qualcosa”.

David Gubiani, regional director Se Emea Southern Check Point, tenta un’analisi di visione: “Le minacce diventano sempre più evolute e si adattano alle contingenze, ma di fondo veniamo attaccati sempre allo stesso modo e questo è anche un problema legato alla “conoscenza/sensibilità delle persone”. In una fase di evidente esposizione (le persone da casa non dispongono della consulenza immediata del dipartimento IT come in ufficio) e anche semplicemente l’utilizzo di tante piattaforme per lo streaming e le confcall in questo periodo ha spinto gli attaccanti a sfruttare tentativi di phishing in qualche modo, collegati a domini fake che sfruttano il fatto che in questi mesi hanno avuto accesso alle piattaforme anche tantissime persone che non le hanno mai utilizzate prima.

L’obiettivo finale è prendere il controllo di una macchina remota da utilizzare per sottrarre dati, rilanciare gli attacchi, estorcere in qualche modo denaro. Ed è un obiettivo che permetterà agli attaccanti di scardinare le difese delle aziende per cui le vittime da casa lavorano. Per questo è indispensabile approcciare il tema della protezione del cloud, del data center, dei client e dei dispositivi mobile come un unico problema in cui l’anello più debole mette a rischio tutta la catena.

Da qui la collaborazione di Check Point con i cloud provider, a partire dall’utilizzo di Api dedicate per consentire ai sistemi cloud di “lavorare” con la sicurezza Check Point e dalla possibilità offerta alle aziende di integrare componenti di sicurezza su qualsiasi piattaforma/applicazione in cloud per proteggersi dalle diverse tipologie di attacco.

Chiude Gubiani: “La collaborazione tra vendor di sicurezza, aziende e cloud provider, resta nodale tanto quanto la capacità di prevenire e quanto la “sensibilizzazione/conoscenza” sui comportamenti di base da tenere. Non ci sono “seconde chance” e i costi da pagare sono enormi”. Covid-19 ha trovate le aziende impreparate anche su questi punti.

© RIPRODUZIONE RISERVATA