Negli ultimi mesi, le aziende hanno vissuto “sulla loro pelle” l’importanza di garantire la business continuity, a partire dai piani per consentire ai dipendenti il lavoro remoto, per proseguire la collaborazione con i partner e rimanere vicini ai clienti. In tutti i casi si è rivelato prioritario riuscire a farlo in sicurezza. Nuove sfide quindi.

Soprattutto su questo ultimo punto. Lo smart working ha evidenziato quanto sia sbagliato oggi pensare di difendere il perimetro della rete aziendale che, di fatto, non esiste più, non è riconoscibile ed individuabile. Un approccio di questo tipo, valido di sicuro nei tempi passati, già da alcuni anni non lo è più. Con l’implementazione delle architetture cloud, l’utilizzo dei dispositivi agili per il lavoro in mobilità, e l’accesso alle risorse aziendali da remoto – consentito in diverse forme anche ai partner per accelerare il business – pensare ancora ad un perimetro definito è diventato addirittura pericoloso.

Lo dicono le evidenze dei report relativi alla cybersecurity degli ultimi mesi, come anche le esperienze sul campo dei Cio e dei Ciso: accessi “facili” alle applicazioni, il fenomeno dello shadow IT (tra cui l’utilizzo di applicazioni non controllate da parte dei dipendenti) hanno portato le aziende a subire importanti violazioni, la cui prima conseguenza è stata la perdita del controllo sulle informazioni, sulla proprietà intellettuale, con i relativi e importanti danni economici e di brand reputation come conseguenza della perdita dei dati, quando non addirittura l’impossibilità di continuare l’attività.

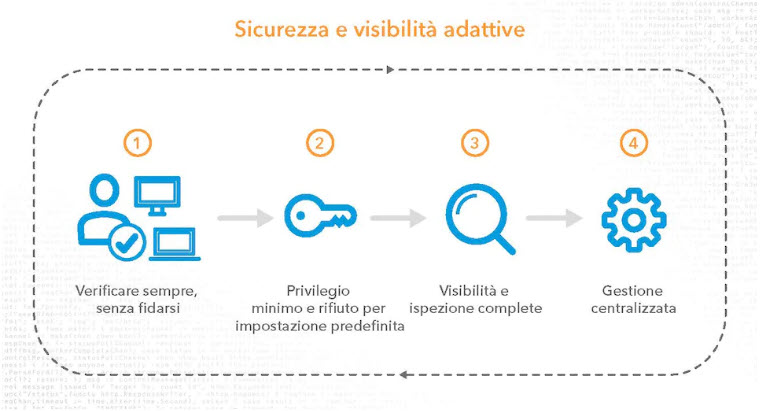

Per questo oggi è importante per tutte le tipologie di organizzazione adottare un modello di sicurezza Zero Trust, per cui la fiducia concessa a chi opera nella rete delle risorse aziendali, e utilizza le applicazioni, ovunque si trovi, non è più intrinseca ma soggiace a precise regole, anche in fase di accesso, che siano però applicabili dinamicamente in base alle identità, ai dispositivi, ai reali contesti operativi degli utenti.

Contrariamente a quello che si potrebbe pensare l’approccio non determina affatto un incremento di complessità per chi gestisce la sicurezza – e dall’altra parte per chi accede alle risorse (dati e applicazioni in primis) – ma rappresenta un modello efficace per prevenire ed evitare gli attacchi, che consente un accesso alle applicazioni enterprise adattivo, in sicurezza, addirittura beneficiando di migliori performance a patto di poter contare sull’integrazione con le risorse in un servizio dedicato e facile da utilizzare sull’edge.

Il modello intrinsecamente porta con sé una serie di importanti benefici per l’azienda non solo in termini di sicurezza.

In primis, la combinazione di controlli degli accessi granulari alle applicazioni enterprise, unita alla prevenzione proattiva delle minacce, rende più difficile e limita la propagazione del malware e l’accesso alle risorse critiche agli utenti malintenzionati. Come appena accennato, sarà possibile ridurre la complessità ed abbattere costi di gestione e manutenzione grazie per esempio all’utilizzo di servizi di sicurezza affidabili già all’edge.

Mentre in un modello di esclusiva protezione del perimetro, gli attaccanti una volta superati i confini si trovano a poter agire quasi “inivisibili” all’interno della rete, l’approccio Zero Trust e la combinazione della registrazione degli accessi alle applicazioni con i controlli di sicurezza basati sul Dns, contribuiscono ad offrire maggiore visibilità per ridurre i tempi di rilevamento delle violazioni ed evitare così l’esfiltrazione di informazioni importanti o, ancora peggio, la violazione della privacy sui dati dei clienti, che ha gravi conseguenze anche di fronte al legislatore.

In ultimo, ma non per questo meno importante, un approccio Zero Trust coerente contribuisce alla riuscita dei processi di trasformazione digitale delle aziende perché consente maggiore agilità innalzando il livello della sicurezza. Un unico esempio basato proprio su un “immagine” quanto mai concreta: l’accesso concesso a un numero limitato di applicazioni, in base all’identità e al contesto di sicurezza, senza permettere l’accesso all’intera rete, permetterà di promuovere una moderna cultura aziendale basata sulla possibilità di lavorare ovunque, bloccando l’accesso a domini e contenuti dannosi, ovunque si trovino i dipendenti.

Akamai per l’accesso sicuro alle applicazioni

Se il problema quindi è garantire un accesso degli utenti (dipendenti ma anche fornitori, partner, sviluppatori, clienti) ad applicazioni specifiche e non alle reti intere o a segmenti di esse, come nel caso dei tunnel VPN, è necessario un servizio distribuito sul cloud, basato sulle identità e dalle performance elevate per fornire agli utenti un accesso sicuro ma circostanziato alle applicazioni, in qualsiasi momento e da qualsiasi posizione. A questo scopo, all’interno di un approccio Zero Trust, come quello proposto da Akamai, Enterprise Application Access (EAA) si propone come proxy basato sulle identità (IAP) nel cloud ed è erogato come servizio flessibile e adattabile: non ci sono appliance fisiche da gestire.

L’accesso granulare consentito è basato su evidenze in tempo reale, come l’intelligence sulle minacce, il comportamento dei dispositivi e le informazioni sugli utenti. La soluzione fa parte dell’Edge Platform di Akamai ed evita la necessità di un accesso di rete, riducendo al tempo stesso il rischio di delivery delle applicazioni, i costi e la complessità. Enterprise Application Access prevede protezione del percorso dati, gestione degli accessi e delle identità (IAM), sicurezza delle applicazioni, autenticazione multifattore (MFA), SSO (Single Sign-On), nonché visibilità e controllo della gestione, il tutto in un servizio unificato per tutte le posizioni e i tipi di applicazioni (on-premise, Internet, IaaS, SaaS, ecc.). Ne parliamo in un contributo specifico dedicato.

Qui è importante evidenziare come la proposta sia in grado di adattarsi alle esigenze aziendali di fornire un accesso alle applicazioni anche ai clienti ed ai partner, senza dover necessariamente accedere alla rete, secondo una serie di criteri che abbiamo espresso essere fondamentali, per esempio quello di utilizzare funzionalità di verifica del comportamento dei dispositivi – per individuare sia i segnali di vulnerabilità che di intelligence sulle minacce – ma anche tutta una serie di fattori contestuali relativi a orari, luoghi etc.etc.

Proteggere le applicazioni Web e le API

Serve protezione, oltre che per le applicazioni enterprise, anche per agli accessi alle applicazioni Web che, spesso mal o non protette, mettono a rischio la sicurezza oltre che dell’azienda anche dei clienti e dei partner. Per questo la riduzione dei rischi nell’utilizzo di queste applicazioni e delle API è mandatoria ma deve essere anche personalizzata in base al tipo di azienda, all’approccio alla sicurezza e alla superficie di attacco.

A questo proposito Akamai propone Kona Site Defender, l’innovativa soluzione WAF (Web Application Firewall) anch’essa basata sul cloud in grado di mettere a valore la visibilità offerta da Akamai Intelligent Edge Platform per arrestare gli attacchi DDoS (Distributed Denial-of-Service) alle applicazioni Web e a quelli che sfruttano le vulnerabilità delle API.

Il funzionamento della soluzione si basa su una serie di regole firewall a livello applicativo, aggiornate dal team Akamai basate sull’intelligence che sfrutta l’apprendimento automatico ma anche i rilievi degli analisti esperti per un sistema di rilevamento accurato. Le regole, personalizzate e configurabili, così come i profili di protezione sono progettati per offrire flessibilità e scalabilità necessarie a coprire i diversi casi d’uso e a migliorare l’efficienza operativa.

Quello che qui è importante sottolineare è che le organizzazioni possono integrare soluzioni di protezione WAF nei processi di sviluppo agile, gestendo e collegando in modo programmatico i controlli di sicurezza nelle fasi preliminari del ciclo di sviluppo. L’approccio Zero Trust non significa affatto rinunciare alla flessibilità ed all’efficienza operativa ma al contrario, sfruttare la tecnologia per esaltarla in piena sicurezza. Approfondiremo l’argomento in un contributo dedicato.

Non perdere tutti gli approfondimenti della Room Akamai Protect Your Business

© RIPRODUZIONE RISERVATA