Si è tenuto martedì 23 ottobre presso la Casa dell’Energia e dell’Ambiente di Milano il workshop di presentazione dei risultati della seconda edizione del “Barometro Cybersecurity”, promosso e realizzato da NetConsulting cube e EUCACS, ideato d’intesa con InTheCyber e con il contributo di Oracle e CA Technologies.

Il workshop, riservato a Chief Security Officer, Chief Information Officer ed altre figure che a pieno titolo si occupano di sicurezza informatica nella propria organizzazione, ha rappresentato un’occasione di confronto e condivisione sul tema, animato anche da una tavola rotonda composta da CSO e CISO di primarie aziende italiane: Alessandro Manfredini, CSO di A2A, Corradino Corradi, Head of ICT Security di Vodafone Italia, Salvatore Carrino, Senior Vice President Global Cybersecurity di ENI e Ruggero Platolini, CISO di Luxottica.

Barometro Cybersecurity: la ricerca

Obiettivo del Barometro Cybersecurity è fornire un quadro esaustivo dell’attuale situazione delle aziende italiane in termini di politiche, strategie, modelli e strumenti relativi alla Cybersecurity e costruire un Cybersecurity Maturity Model su cui sono state posizionate le aziende partecipanti alla rilevazione.

I temi chiave del Barometro sono stati definiti in collaborazione con un Advisory Board composto da CSO e CISO di grandi aziende appartenenti a diversi settori. Alla ricerca hanno partecipato Chief Security Officer, Chief Information Security Officer, CIO e Responsabili IT di 72 aziende italiane, Enti Pubblici locali e istituti sanitari pubblici e privati accreditati.

Budget e consapevolezza in crescita

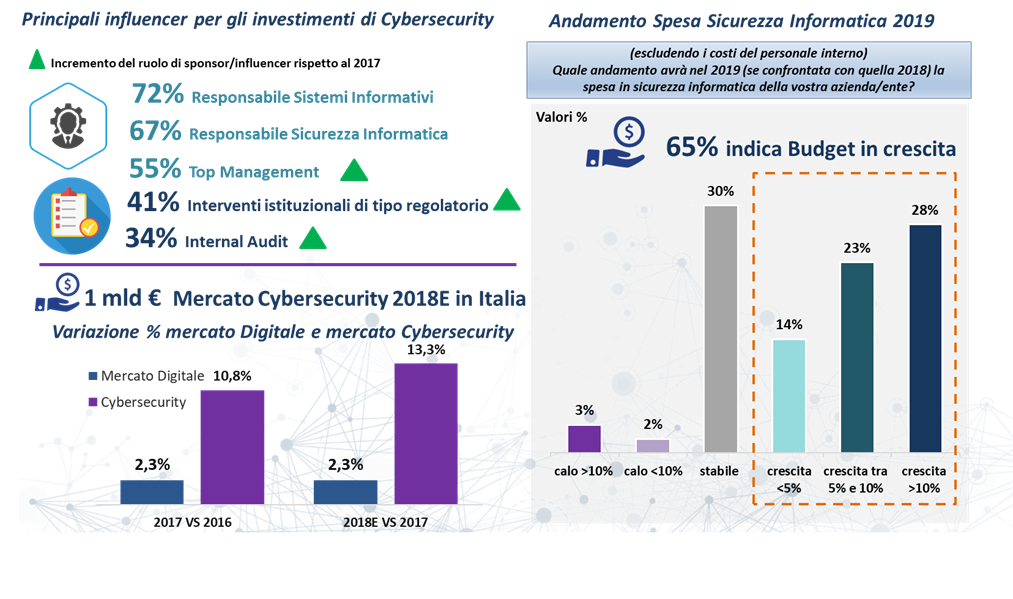

“Il mercato della Cybersecurity cresce a ritmi superiori a quelli del mercato digitale con una spesa che si prevede superare 1 miliardo di euro nel 2018 e una crescita del 13,3% rispetto allo scorso anno” commenta Annamaria Di Ruscio, Amministratore Delegato di NetConsulting cube.

Un dato confermato dalle risposte fornite, che evidenziano una maggiore sensibilità nei confronti della Sicurezza Informatica: “a confermare la dinamica positiva del mercato è il generale incremento dell’importanza attribuita alla tematica Cybersecurity da parte del Top Management, con una crescita del budget anche per il 2019: molto ha contribuito l’entrata in vigore della GDPR” argomenta Rossella Macinante, Practice Leader di NetConsulting cube, che ha coordinato la ricerca insieme al team di EUCACS.

Tuttavia, in molti casi prevale un approccio ancora meramente difensivo non più sufficiente in un contesto caratterizzato da un costante ampliamento del perimetro esposto a vulnerabilità: solo il 26% delle organizzazioni intervistate adotta procedure codificate tra le contromisure adottate in caso di attacco cyber, limitandosi ad analisi forensic ed all’adozione di patch limitate all’ambiente oggetto dell’attacco. Telecomunicazioni e Utility sono i settori più avanzati nell’utilizzo di procedure codificate.

IoT, SCADA e mobile i principali vettori di attacchi

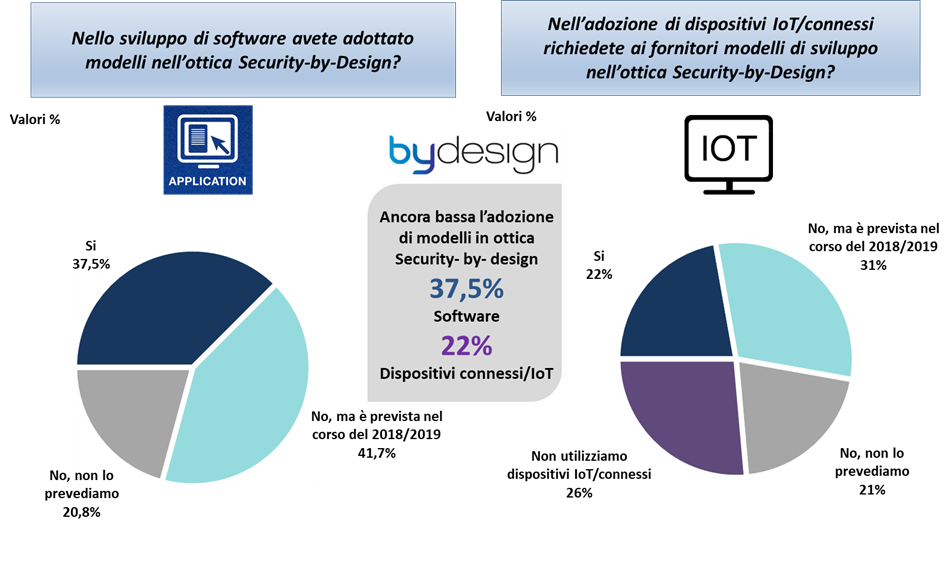

Sistemi Internet of Things, oggetti connessi, cloud e dispositivi mobile stanno assumendo un ruolo significativo nel veicolare minacce cyber. In particolare, dalla survey emerge come gli ambienti IoT e SCADA siano particolarmente esposti al rischio di cyber attacchi, considerata anche l’elevata dispersione sul territorio, e ad oggi non ancora adeguatamente protetti. Ad oggi, solo il 22% dei rispondenti richiede ai propri fornitori logiche di IoT security by design.

Come evidenziato nel corso del workshop, i sistemi SCADA nascono come informatica industriale, con la necessità di dover evolvere il livello di sicurezza in accordo con le crescenti minacce informatiche. Tuttavia, il numero crescente di attacchi indirizzati ad oggetti connessi induce a prevedere già dal 2019 l’adozione di misure indirizzate ad introdurre logiche di Security by design nella progettazione di apparati connessi.

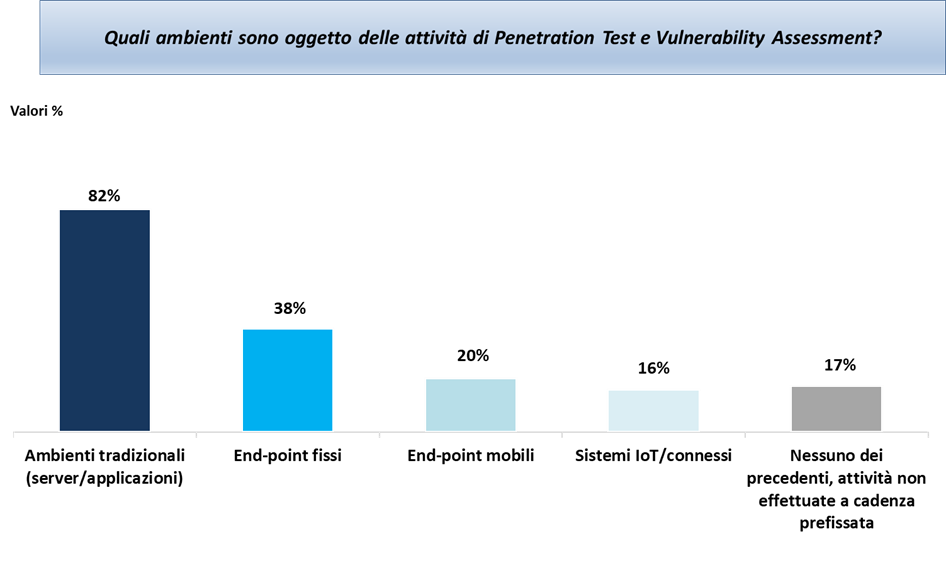

Da evidenziare comunque come solo il 16% delle aziende intervistate conduca attività di Penetration Test e Vulnerability Assessment sui sistemi di Internet of Things.

Inoltre, una issue emersa durante la tavola rotonda è la maggiore diffusione di Vulnerability Assessment a sfavore di Penetration test, ormai necessari, così come l’ancora bassa percentuale di attività svolta sui dispositivi mobili.

Security by Design, prerequisito obbligatorio

Non solo IoT: il concetto di security by design integrata fin dall’origine nello sviluppo delle applicazioni rappresenta ancora una pratica poco diffusa, adottata solamente dal 35% degli intervistati, aumentando la vulnerabilità del software.

“Oggi, la sicurezza è più di una semplice sfida per il business delle aziende. È anche un’opportunità per conquistare la fedeltà dei clienti ed aumentare la produttività. La ‘Security by Design’ è un prerequisito obbligatorio per la sicurezza del macrocosmo IT delle aziende” dichiara Danilo Allocca, Account Executive Security di CA Technologies.

Cybersecurity, mancano risorse e competenze

Numerose sono le complessità rilevate a livello di governance e struttura in ambito sicurezza informatica. La mancanza di risorse (87%) e skill (61%) rientra tra le principali criticità in ambito Cybersecurity per la maggior parte delle aziende intervistate: tuttavia circa la metà e aziende ha un piano di incremento delle risorse dedicate alla Cybersecurity per il 2019

“È evidente l’urgenza di individuare assieme alle aziende percorsi formativi ad hoc per questo tipo di nuove figure denominabili “operatori cyber”” sottolinea il Prof. Umberto Gori, Direttore Scientifico di EUCACS.

ML e AI per detection e difesa

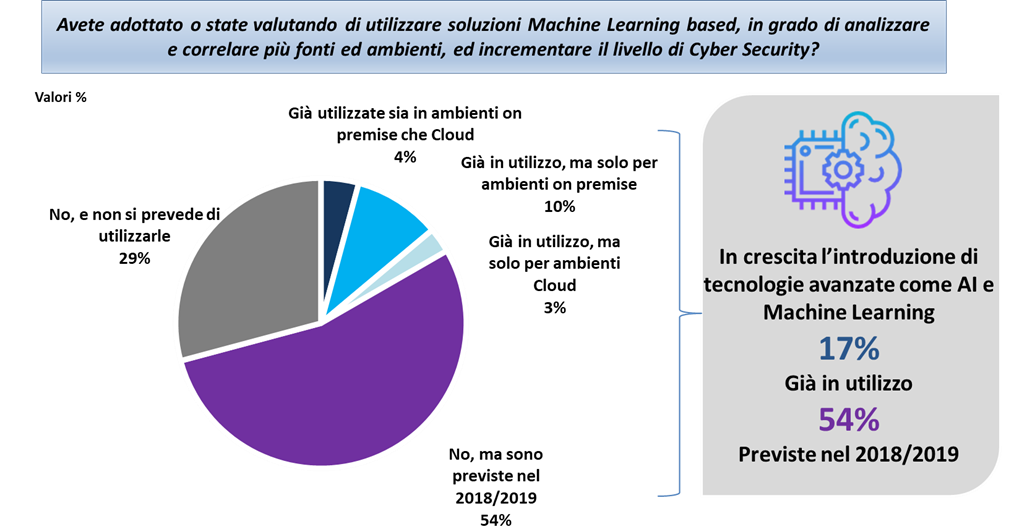

Sul fronte delle tecnologie innovative, cresce la diffusione di AI e Machine Learning: più della metà delle aziende intervistate prevede di introdurre soluzioni Machine Learning based tra il 2018 e il 2019, mentre sono già in uso presso il 17% del campione.

La diffusione dell’Intelligenza Artificiale consente di ridurre il gap di risorse della struttura organizzativa, delegando alla «macchina» alcune attività di analisi altrimenti affidate a risorse umane vere e proprie. Questo consente anche una riduzione del tasso di errore oltre che una maggiore efficienza.

Cloud Computing: vulnerabilità o sicurezza?

Il Cloud Computing registra una penetrazione in continua crescita con il 72% delle aziende rispondenti che utilizza servizi as a service. Tuttavia, è innegabile che il Cloud Computing estenda i confini aziendali, incrementando potenzialmente i punti d’ingresso per gli attaccanti, in particolare con la diffusione di fenomeni di Shadow Cloud. Infatti, il 43% delle organizzazioni del panel che utilizzano servizi Cloud e che hanno effettuato analisi specifiche ha individuato la presenza di software e applicazioni non direttamente monitorate dal dipartimento IT, e quindi potenzialmente non sicure.

“Identificate le applicazioni cloud non gestite dall’ IT, è necessario fare un passo avanti. I Cloud Provider hanno capacità di investimento sulla sicurezza quasi sempre superiori alla media dei loro clienti, ma la sicurezza del cloud è una responsabilità condivisa tra Cliente e Fornitore del servizio” evidenzia Angelo Bosis, Cloud Platform Solution Engineering Director di Oracle Italia.

Il livello di maturità delle aziende italiane

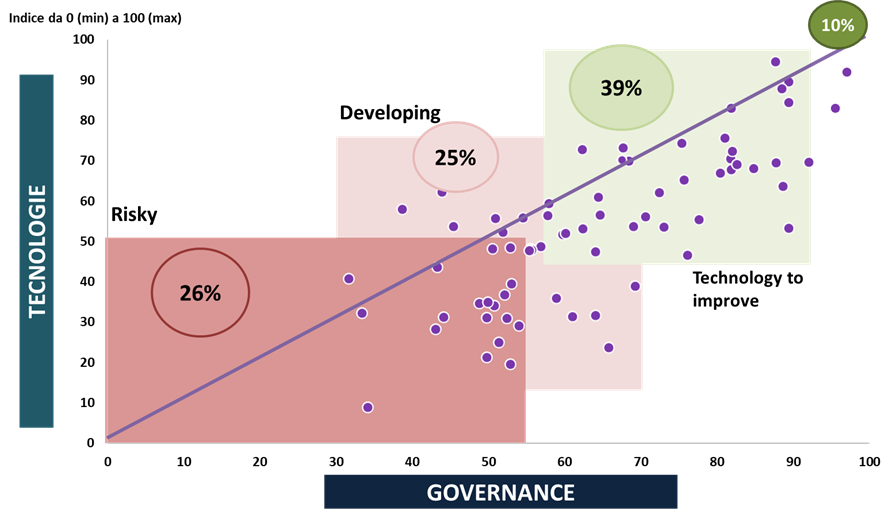

Dalla mappatura del Cybersecurity Model sono stati identificati quattro principali cluster di aziende, analizzando struttura organizzativa, governance e processi di Cybersecurity, insieme con la presenza di soluzioni tecnologiche per difesa, detection e risposta agli attacchi informatici.

“Circa la metà delle aziende si colloca nei cluster a maggior rischio, ancora sotto la media nella definizione sia di una strategia di Cybersecurity a trecentossessanta gradi sia di adeguate misure di prevenzione e difesa. Il 39% si posiziona invece nel raggruppamento Technology to improve, dove ad una buona maturità dal punto di vista della governance si collega la necessità di ulteriori investimenti in tecnologia, mentre solo il 10% si qualifica come Cybersecurity Mature” commenta Alessandro Croci, Senior Analyst di NetConsulting cube.

Telecomunicazioni, Utility e Banche si confermano i settori più avanzati sia dal punto di vista organizzativo sia nell’adozione di soluzioni e strumenti per la difesa e la gestione della Cybersecurity. Critico invece il livello di maturità dei comparti PA locale e Sanità, che emergono come i settori con maggiore gap in termini di consapevolezza e di adozione di un modello organizzativo adeguato nel contrastare le minacce crescenti in ambito sicurezza informatica.

Particolare attenzione desta il settore Sanità, dove l’elevato tasso di obsolescenza dei sistemi IT, associata all’introduzione di dispositivi medicali connessi e alla necessità di formare il personale medico, evidenzia il rischio di attacchi informatici per il furto di dati, sanitari e biometrici, particolarmente sensibili.

Responsabilità condivisa per la lotta al cyber crimine

La cyber difesa di un’organizzazione non può prescindere da quella componente umana che, involontariamente, costituisce una delle principali vulnerabilità. “Deve crescere la consapevolezza della necessità di un approccio olistico alla minaccia Cyber della singola azienda ed una cultura collaborativa di Information Sharing per permettere la Difesa complessiva delle aziende stesse nel loro complesso e del Sistema Paese” conclude Paolo Lezzi, Vice Presidente Esecutivo di EUCACS.

Responsabilità condivisa tra fornitori, aziende clienti e utenti finali, per una migliore difesa dal crimine informatico.

© RIPRODUZIONE RISERVATA