I criminali informatici indirizzano sempre più i loro attacchi verso i dispositivi IoT, preferendoli ai web and application services e ai server di posta elettotronica.

Questo è ciò che emerge da una ricerca degli F5 Labs, che evidenzia anche come il ritmo di crescita delle tecnologie IoT sia ormai maggiore rispetto alla quello della popolazione globale. A conferma, secondo le ultime previsioni di Gartner, il numero di tali dispositivi raggiungerà i 20,4 miliardi entro il 2020, con un tasso di crescita del 143%.

“Il controllo della sicurezza dei dispositivi IoT, sempre più lassista, comporta rischi potenziali anche per le vite umane, basti pensare ad esempio ai casi in cui vengono compromessi i dispositivi IoT che offrono gateway alle infrastrutture critiche”, commenta David Warburton, Senior EMEA Threat Research Evangelist di F5 Networks, delinendo i possibili effetti collaterali di un mancato controllo dei dispositivi evidenziati nel report annuale “The Hunt for IoT”.

“È molto preoccupante: abbiamo a che fare con oltre 8 miliardi di dispositivi IoT in tutto il mondo che, nella maggior parte dei casi, privilegiano la facilità di accesso alla sicurezza – aggiunge Warburton -. Le organizzazioni devono prepararsi all’impatto che questi avranno, perché le opportunità di attacco dell’IoT sono praticamente infinite e il processo per creare le Thingbot è sempre più diffuso. Sfortunatamente, prima che vengano raggiunti significativi progressi dal punto di vista della sicurezza, ci troveremo ad affrontare sostanziali perdite di guadagno per i produttori di dispositivi IoT o costi significativi per le organizzazioni che implementano questi dispositivi”.

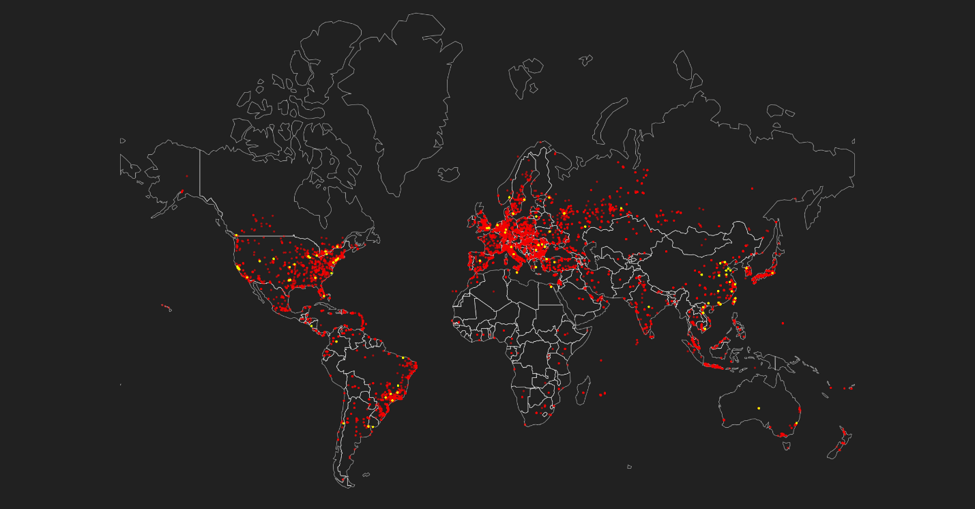

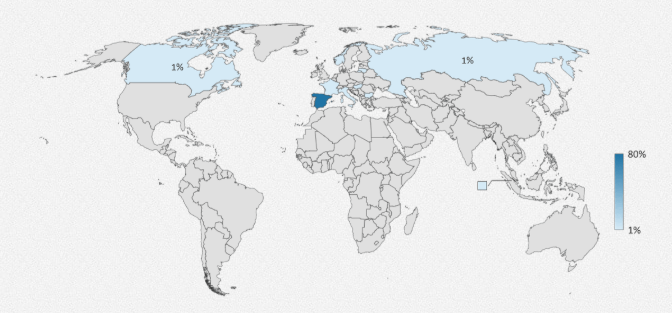

La geografia di attacchi e attaccanti

L’analisi evidenzia la Spagna come Paese più vulnerabile, che si aggiudica il primo posto per numero di attacchi subiti negli ultimi 18 mesi, con l’80% di tutto il traffico degli attacchi IoT monitorato nel periodo. Tra i Paesi più colpiti seguono la Russia, l’Ungheria, gli Stati Uniti e Singapore.

Il paese da cui si origina la maggior parte degli attacchi è invece il Brasile (18% dei casi); seguono, la Cina con il 15% degli attacchi, il Giappone (9%), la Polonia (7%), gli Stati Uniti (7%) e l’Iran (6%).

Gli hacker tendono poi a cambiare spesso i metodi di attacco; quello più diffuso e utilizzato è il DDoS (Distributed Denial of Service), che nel 2018 è stato sostituito dalle Thingbot e da altre tattiche come l’installazione di server proxy, l’installazione di nodi Tor e packet sniffer, trojan, credential collection e stuffing, dirottamenti DNS, ecc. “E’ essenziale disporre di controlli di sicurezza in grado di rilevare e scalare in base alla portata dell’attacco delle Thingbot. Come sempre, avere una difesa dalle bot al livello del perimetro dell’applicazione è fondamentale, così come adottare una soluzione DDoS scalabile”, commenta a questo proposito Warburton.

I criminali informatici cercano di sfruttare i servizi di amministrazione remota aperti, sfruttando i protocolli Telnet e Secure Shell (SSH), HNAP (Home Network Administration Protocol), Universal Plug and Play (UPnP), iSOAP (Simple Object Access Protocol) e da molte altre porte TCP (Transmission Control Protocol) utilizzate dai dispositivi IoT.

Le principali vittime dirette di questi attacchi sono i router appartenenti alle piccole e medie imprese, le telecamere a circuito chiuso o quelle dotate di IP e i videoregistratori DVD.

F5 Networks denuncia anche il rischio crescente che riguarda i server e i database ai quali si connettono i dispositivi IoT, “vulnerabili allo stesso modo sia agli attacchi di autenticazione tramite credenziali deboli sia ai dispositivi IoT stessi”. I gateway IoT cellulari sono vulnerabili quanto i tradizionali dispositivi IoT basati su Wi-Fi e via cavo. Il 62% dei dispositivi testati è risultato infatti vulnerabile agli attacchi di accesso remoto che sfruttavano le credenziali deboli impostate di default dai fornitori. Questi dispositivi fungono da reti out-of-band, creano backdoor di rete e sono ampiamente diffusi in tutto il mondo.

Il report prende in analisi anche 13 nuove Thingbot, che possono essere sommate alle 6 del 2017 e alle 9 del 2016, per un totale di 28 Thingbot cooptabili dagli Hacker. La Thingbot più potente mai esistita, è stata chiamata Mirai. La sua minaccia non è per niente diminuita in Europa, anzi sono stati creati circa 10 cloni della potente Thingbot capaci di estrarre criptovalute, e installare altre bot.

© RIPRODUZIONE RISERVATA