Akamai presenta il report State of the Internet/Security Phishing: Baiting the Hook. Dati e analisi fotografano il phishing come un fenomeno in costante crescita, ma soprattutto in evoluzione per ingannare le difese e i rimedi adottati contro di esso.

Secondo il rapporto, è possibile dividere il phishing per tipologia: generic phishing e spare phishing. Il primo è sostanzialmente un “gioco di numeri”: più possibili vittime vengono attaccate maggiore sarà il successo ottenuto; un esempio è l’attacco del 2007 Storm Warm, una botnet che rappresentava l’8% di malware attivo sui sistemi Windows. L’attacco è avvenuto via e-mail sfruttando l’esca legata agli eventi di attualità. All’epoca i grandi eventi erano le forti tempeste in Europa e gli utenti venivano invitati ad aprire degli allegati dannosi sul tema trattato.

Per quanto riguarda lo spare phishing, invece, esso si basa su attacchi ristretti a una persona o al massimo un gruppo di persone facendo leva sull’open source intelligence, usando esche che possono essere correlate al flusso di lavoro.

I risultati della ricerca di Akamai indicano che i criminali informatici stanno utilizzando strategie di sviluppo e distribuzione tipiche dei servizi enterprise, come il phishing as a service (PaaS), prendendo di mira alcuni dei più grandi marchi tecnologici del mondo, con il 42,63% dei domini osservati che puntano a Microsoft, PayPal, Dhl e Dropbox.

Il rapporto specifica che il phishing non è più solo una minaccia basata sulla posta elettronica, ma si è esteso per includere social media e dispositivi mobili, generando problemi di ampia portata che toccano tutti i settori.

Evolvono i metodi e si trasformano attraverso diverse tecniche, una delle quali sono gli attacchi di compromissione della posta elettronica aziendale (Bec). Secondo l’Fbi, addirittura gli attacchi Bec hanno provocato perdite in tutto il mondo per un valore di oltre 12 miliardi di dollari solo tra ottobre 2013 e maggio 2018.

I bersagli preferiti dei criminali informatici, dal monitoraggio di Akamai, si accennava, risultano essere i brand globali più grandi quali Microsoft con il 21,88% dei domini totali, Paypal con il 9,37% , Dhl con l’8,79% e Dropbox con il 2,59%. Infatti il settore tecnologico è quello più bersagliato con 6.035 domini 120 variazioni di kit; subito dopo viene il settore finanziario con 3.658 domini e 83 varianti di kit, il settore dell’e-commerce con 1.979 domini e 19 varianti di kit ed infine il settore dei media con 650 domini e 19 varianti di kit.

Phishing As a Service

Interessante è la strategia di sviluppo e distribuzione utilizzata tra cui il PaaS (Phishing as a Service).

Si è osservato che il 60% dei kit di phishing è stato attivo per un massimo di 20 giorni durante il periodo analizzato dal report; probabilmente è dovuto al fatto che la breve durata permette al criminale informatico di impedire il rilevamento dei propri kit e di sviluppare nuovi metodi.

I cybercriminali scelgono host e domini poco noti. In sessanta giorni di osservazione si vede che più di due milioni di domini unici sono associati ad attività dannose. L’89% di questi ha avuto una durata inferiore alle 24 ore mentre il 94% meno di tre giorni. Di seguito la tabella che riporta i domini più diffusi nell’attività di phishing.

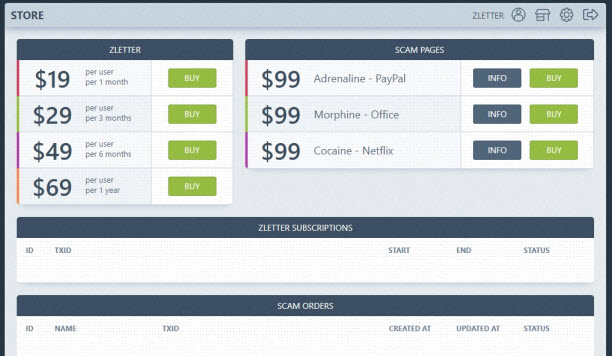

Nel nuovo rapporto viene proposto un esempio di PaaS grazie alla collaborazione di Akamai e uno sviluppatore di PaaS.

Un noto sviluppatore di sistemi di phishing propone tre tipi di kit avanzati per 99 dollari con servizi postali disponibili in aggiunta. I prezzi bassi e gli obiettivi di brand di alto livello rendono molto allettante l’offerta pertanto è stata creata una barra apposita per consentire l’ingresso, nel mercato del phishing, di coloro che cercano di aprire un negozio.

Oltre ai kit, lo store offre anche un servizio di mailing service, con un prezzo che varia in base a quanti mesi l’utente intende pre-acquistare. Sono disponibili anche opzioni di personalizzazione del servizio di posta come impostazioni di priorità, ID di messaggi casuali e tre tipi di crittografia, nonché la posta elettronica del mittente e la randomizzazione dei nomi.

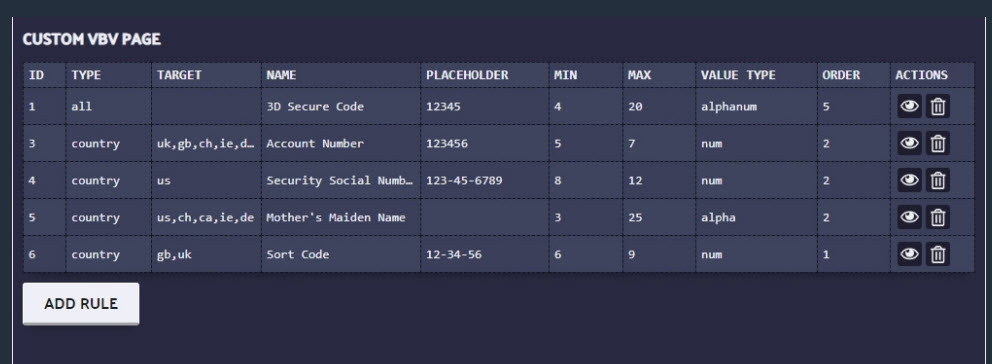

Tutti i kit venduti da questo sviluppatore hanno funzionalità di sicurezza e tecniche di evasione predefinite, ma il punto di forza è il tipo di dati che possono essere raccolti e la promessa di aggiornamenti costanti. Sono disponibili diversi punti di raccolta dati, aggiornamenti gratuiti e supporto multilingue.

Un’altra caratteristica che questo sviluppatore inserisce nel suo pannello di amministrazione sono le statistiche di base, durante la fase di sviluppo al momento della promozione della funzione. I kit venduti posso includere statistiche di qualunque tipo, comprese le funzioni che tengono traccia delle vittime in tempo reale.

Come si vede nella figura appena sopra uno dei pannelli amministrativi consente all’utente di personalizzare la raccolta dei dati per posizione della vittima e consente agli aggressori di impostare un modello per garantire che sia il tipo corretto di informazioni raccolti prima che la vittima possa passare ad altri parti del kit.

Questo sviluppatore è solo uno dei tanti che progettano kit di phishing associato ad un vero e proprio modello di business. Molti di essi lavorano nel settore tecnologico, ma scelgono di sviluppare questi sistemi per affinare le proprie capacità e guadagnare un reddito secondario.

Martin McKeay, direttore editoriale del rapporto sullo stato di Internet – Security di Akamai, afferma che “il phishing sarà un problema a lungo termine sia per le aziende e sia per i consumatori fin quando non verranno adottati programmi di formazione per aumentare la consapevolezza degli utenti riguardo ai rischi e non verranno implementate tecniche di difesa a più livelli”. McKeay prosegue e conclude: “Esso è in costante trasformazione e rappresenterà una minaccia per svariati settori in tutto il mondo sotto diverse forme, quindi le aziende devono impegnarsi molto per avere vantaggio rispetto ai criminali che tentano di abusare della loro fiducia”.

© RIPRODUZIONE RISERVATA