Tra gli obiettivi più immediati delle campagne di phishing c’è spesso semplicemente il furto delle credenziali di accesso per riuscire a rubare dati preziosi, come quelli riservati delle carte di credito. E’ il fine ultimo della campagna individuata da Bitdefender che vede come vittima oltre ai malcapitati che ricevono le email trabocchetto, la società di spedizione Dhl, “impersonificata” dal cybercrime per impossessarsi delle credenziali dei clienti internazionali.

La vittima della triplice campagna internazionale (che vede nel mirino anche l’Italia), secondo la descrizione fornita da Bitdefender, riceve false email con logo e layout Dhl, verosimili ed effettivamente identici.

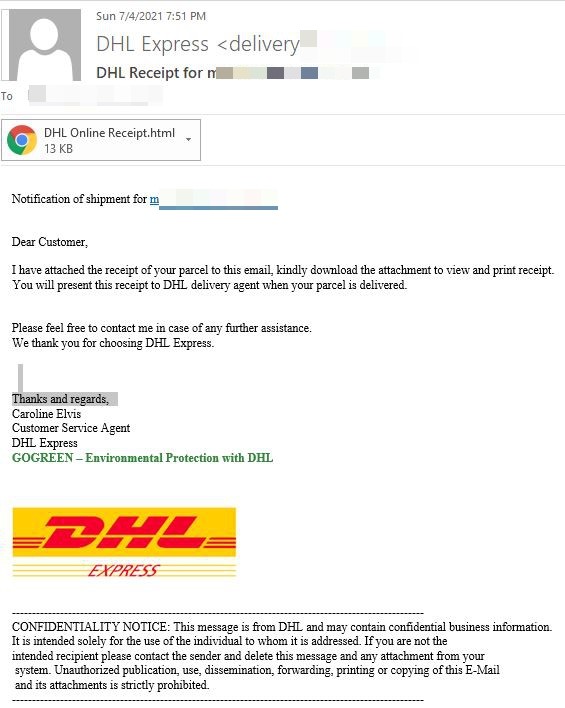

La versione inglese dell’email di phishing clona di fatto un normale messaggio Dhl che invita al download di un allegato per visualizzare e stampare la ricevuta di un pacco in arrivo.

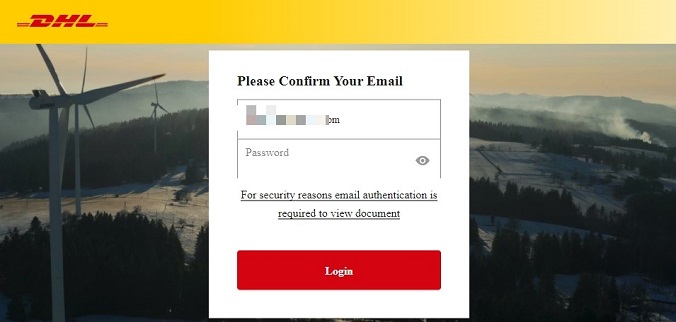

Si tratta, in questo caso specifico di un tentativo proprio per ottenere in particolare la password relativa all’email di iscrizione al servizio Dhl delle vittime, ed infatti l’allegato Html indirizza ad una pagina Web falsa che chiede, nel campo sotto quello email già precompilato, di inserire la password (come si vede nella foto qui sotto).

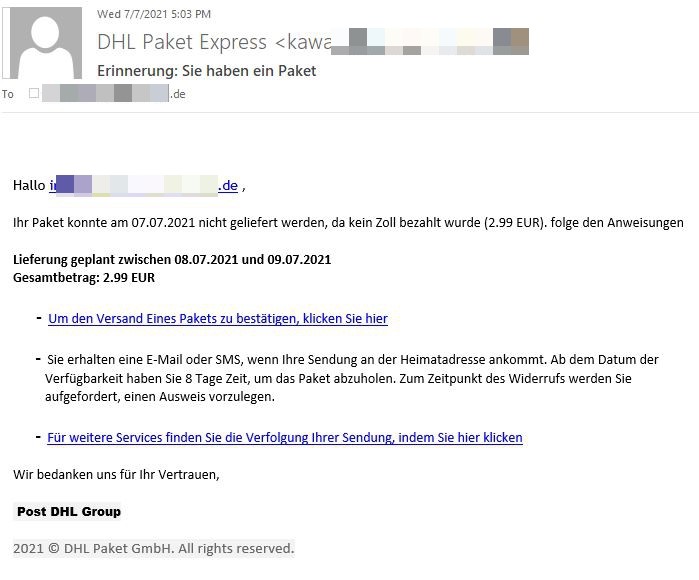

La variante tedesca dell’attacco invece spiega al cliente che il pacco in consegna non può essere recapitato per una tassa doganale non pagata.

Un’email ad hoc quindi sollecita i destinatari a cliccare su un link per confermare la spedizione del pacco. Il link porta, ancora una volta, ad una falsa pagina che sembra di Dhl relativa al tracking della spedizione, dove viene richiesto di pagare la tassa di spedizione inserendo nome, numero di carta di credito, data di scadenza e codice di verifica (Cvv), con la finezza aggiuntiva per cui la valuta del pagamento cambia a seconda dell’IP della vittima.

Invece, la variante “italiana” della campagna di phishing cerca di indurre gli utenti a credere che non sia possibile consegnare il pacco Dhl per informazioni incomplete. In questo caso, gli hacker hanno utilizzato un indirizzo IP del Bangladesh per diffondere un migliaio di email. La pagina di phishing non è più in uso e gli esperti di Bitdefender suppongo che l’obiettivo fosse quello di raccogliere ulteriori informazioni personali delle persone prese di mira.

Diverse, nei casi inglese e tedesco, le provenienze degli indirizzi IP utilizzati. Nel caso dell’attacco inglese si parla infatti di una prevalenza netta dal Portogallo (95%) e appena del 4,6% dal Brasile, mentre le vittime sono utenti raggiunti negli Usa (53%), il 15% in Corea del Sud, il 9% nel Regno Unito, il 5% in Giappone, il 3% in India, il 2% in Germania e l’1% in Francia, Svizzera e Paesi Bassi. Nella versione tedesca invece è il Giappone il Paese di origine prevalente degli indirizzi IP (95%) e le vittime sono soprattutto svizzere, statunitensi, del Regno Unito e tedesche.

Di fatto è evidente come le tecniche di social engineering abbiano sempre ampie possibilità di riuscita, che si tratti di violare un account, o di impadronirsi dei dati della carta di credito, proprio l’attesa relativa al pacco in arrivo è un metodo “classico” per sfruttare la disattenzione degli utenti concentrati più sull’idea di capire di cosa si tratti.

E, proprio su questo aspetto, puntano anche gli attaccanti che, come riferisce Bitdefender, forniscono poi anche ulteriori dettagli circa la ricezione di falsi messaggi email su quando il pacco sarà in arrivo all’indirizzo di recapito segnalato, la fascia temporale in cui possono ritirare il pacco e un link per tracciare la spedizione. Proprio come accade nell’esperienza reale.

Per verificare la veridicità di qualsiasi messaggio o link in questo caso bisogna semplicemente controllare che la corrispondenza dell’azienda venga inviata effettivamente utilizzando indirizzi email che hanno come dominio @dhl.com, @dpdhl.com, @dhl.de, @dhl.it, o un altro dominio relativo alla nazione corrispondente dopo @dhl.

Ed è sempre buona regola invece, dopo aver ricevuto un’email sospetta segnalare il problema al vendor coinvolto. In questo caso a phishing-dpdhl@dhl[.]com. Mai, in ogni caso, si deve rispondere al mittente, cliccare su qualsiasi link, aprire gli allegati. Nel caso in cui si sia caduti nel tranello bisogna subito reimpostare le proprie credenziali per tutti i siti per i quali (sbagliando) si è previsto di utilizzare la stessa password, informando, nel caso, di un account finanziario o di violazione dei dati della carta, la propria banca.

© RIPRODUZIONE RISERVATA