Diminuisce l’intervallo di tempo tra quando un attaccante penetra nell’ambiente aziendale e quando viene identificato o si riconosce l’intrusione (dwell time) e significativi sono i progressi nel rilevamento e nella risposta alle minacce informatiche ma il cybercrime è vitale e sfidante e continuano ad emergere nuovi gruppi di attacco e nuove famiglie di malware. E’ Mandiant, nell’ultima edizione del suo M-Trends Report a fotografare così i principali trend nell’ambito della cybersecurity basati sui dati raccolti tra il 1 ottobre 2020 ed il 31 dicembre 2021.

Il report si basa sulle indagini dell’azienda condotte direttamente sul campo proprio sulla base degli attacchi mirati effettivamente osservati. Mandiant può far conto su una base estesa di conoscenza delle minacce possibile grazie alle investigazioni in prima linea, all’accesso alle informazioni monitorando il mercato cybercrime, ai dati delle telemetrie dei sistemi di sicurezza e all’utilizzo di metodologie di ricerca e di dataset proprietari sottoposti all’analisi di 300 professionisti di threat intelligence in 26 Paesi.

Gli esperti di Mandiant durante il periodo di riferimento dell’M-Trend Report, per fare un esempio, hanno iniziato a tracciare oltre 1.100 nuovi gruppi di aggressori e 733 nuove famiglie di malware, di cui l’86% non è disponibile pubblicamente. Un trend che evidenzia come gli aggressori puntino a mantenere riservati o comunque privati i propri malware invece di riutilizzare malware pubblici.

Si evincono quindi la peculiarità del report, come spiega Gabriele Zanoni, consulting country manager Mandiant per l’Italia: “Una delle particolarità del report M-Trends è che è da sempre data-driven: Mandiant risponde agli incidenti nel mondo e le investigazioni a cui lavoriamo in prima persona sono la sorgente di questo report. In questa edizione condividiamo le top 10 tecniche del framework Mitre che abbiamo osservato essere realmente usate dagli attaccanti e i top vettori di attacco, dove lo sfruttamento delle vulnerabilità e gli attacchi supply chain la fanno da padroni a scapito del phishing“. Informazioni utili per prioritizzare gli investimenti nei sistemi di difesa e di interesse sia per i Ciso, sia per i team di cybersecurity. Entriamo allora nel dettaglio dei numeri.

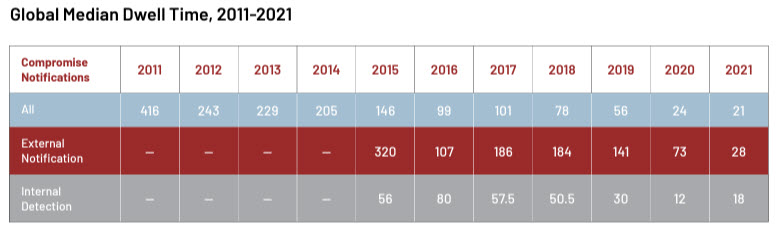

M-Trends 2022 indica in 21 giorni, rispetto ai 24 del 2020 il dwell time a livello globale. Purtroppo per l’area Emea si parla invece di ben 48 giorni rispetto ai 66 del 2020. In pratica si lascia agire indisturbati gli attaccanti per poco meno di due mesi prima di rilevarne la presenza. Una criticità quindi elevata rispetto alla media mondiale, anche considerato che per il continente americano si parla invece di circa due settimane (senza variazioni rispetto al report dell’anno precedente).

Le intrusioni in area Emea non sono, nel 62% dei casi, rilevate dai team interni, ma da terze parti, per esempio i Cert nazionali, le forze dell’ordine e ovviamente le aziende che si occupano di sicurezza. Un dato questo che fotografa invece un’inversione di tendenza rispetto al 2020 ed è in opposizione, ancora una volta, con quanto accade in America dove i team aziendali di cybersecurity rileva internamente circa il 60% delle intrusioni.

Per quanto riguarda le minacce e la capacità di osservare il “contesto”, il report sottolinea visibilità e capacità di risposta migliorate, anche se questo avviene di pari passo con la pervasività del ransomware che si rivela pericolosa in quanto il dwell time medio in questo caso è significativamente inferiore rispetto a quanto accade per altre tipologie di intrusioni. Questo non è un dato da considerare come positivo perché di fatto è legato alla capacità dei gruppi cybercrime ransomware di cifrare un elevato numero di sistemi in poco tempo, sottraendo informazioni e dati per procedere subito al ricatto ed alla richiesta di riscatto, senza alcun interesse nel mantenere nascoste le attività malevole nel lungo periodo.

Un dato, quindi, quello relativo alla riduzione del dwell time, che secondo Mandiant potrebbe non rilevare una migliorata capacità quanto piuttosto l’intensificarsi della rapidità d’azione degli attaccanti.

I vettori di infezione

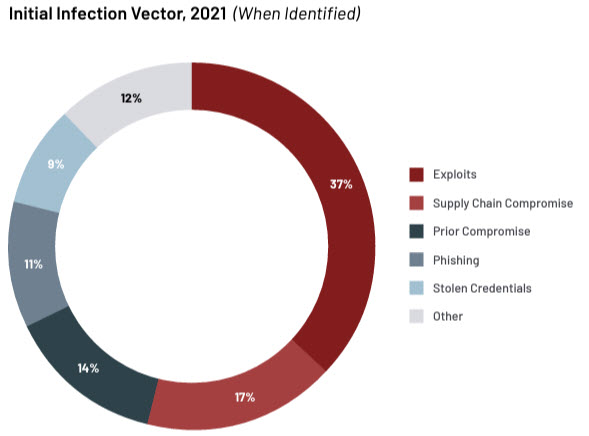

Sono gli exploit il vettore di infezione iniziale più riscontrato dal report M-Trends, secondo cui il 37% degli attacchi è iniziato con lo sfruttamento di una vulnerabilità, mentre il phishing è il sistema di attacco iniziale solo in poco più di un attacco su dieci. Commenta così il dato Jurgen Kutscher, executive VP Service Delivery di Mandiant: ” ]…[ Il calo notevole del phishing riflette la miglior consapevolezza delle organizzazioni e la capacità di rilevare e bloccare in maniera più efficace questi tentativi. Alla luce del continuo aumento dell’utilizzo degli exploit come vettore iniziale delle compromissioni, le organizzazioni devono mantenere l’attenzione sull’esecuzione degli step fondamenti della sicurezza, quali gestione delle risorse, rischi e delle patch”.

Le compromissioni della supply chain sono invece aumentate drasticamente, da meno dell’1% nel 2020 al 17% nel 2021. Mandiant, inoltre, osserva che gli attaccanti evolvono tattiche, procedure e tecniche per distribuire il ransomware rapidamente e in maniera più efficiente. Non solo, si osservano diverse compromissioni di infrastrutture di virtualizzazione ora obiettivo primario per gli attaccanti.

Le industry più colpite

Per quanto riguarda invece i settori industriali più colpiti, in cima alla lista il report inserisce i servizi professionali e finanziari (14%), la sanità (11%), retail e hospitality (10%) e al quarto posto gli enti governativi e le aziende tecnologiche (entrambi gli ambiti al 9%).

Tra i fenomeni rilevati, inoltre, il riallineamento e la riorganizzazione delle operazioni di spionaggio informatico da parte della Cina.

Charles Carmakal, senior VP e Cto di Mandiant: “L’attività di spionaggio informatico cinese è aumentata in maniera significativa negli ultimi anni, con l’Asia e gli Stati Uniti che restano le regioni più bersagliate.

Il report evidenzia un focus specifico sulle organizzazioni governative, così come l’utilizzo delle stesse famiglie di malware tra diversi gruppi di spionaggio informatico, probabilmente a causa della condivisione di risorse e strumenti ]..[“. Le priorità di questo piano, avverte il report, “segnalano un imminente aumento degli aggressori legati alla Cina che conducono attività per accedere a proprietà intellettuali e a informazioni di importanza strategica, come quelle relative ai prodotti usati nell’industria della difesa e altre tecnologie a ‘doppio uso’”.

Secondo Mandiant per ridurre l’esposizione ai rischi serve prima di tutto mitigare le configurazioni errate, tra le principali cause delle violazioni e delle compromissioni sui sistemi critici, come Active Directory, le piattaforme di virtualizzazione ed il cloud. E’ importante poi “progettare la sicurezza” sul lungo termine, con iniziative mirate ad una corretta gestione delle risorse, all’attuazione di politiche di conservazione dei log, per la gestione di vulnerabilità e l’applicazione delle patch. “Sviluppare un robusto piano di preparazione e un processo di recupero ben documentato e testato – riprende Kutscher – può aiutare le organizzazioni a superare con successo un attacco e tornare rapidamente alle normali operazioni aziendali”.

© RIPRODUZIONE RISERVATA