Tra le priorità per organizzare una corretta strategia di cybersecurity, gli esperti sottolineano l’importanza di “conoscere” l’avversario e le sue modalità di azione, gli obiettivi e la tattica. Con questo scopo, Sophos ha approntato il report Active Adversary Playbook 2022 che analizza, riassume e modellizza i comportamenti del cybercrime tenuti sul campo, secondo gli studi del team Rapid Response dell’azienda.

Il report si basa in particolare sull’analisi di 144 incidenti avvenuti nel 2021 in aziende di diverse dimensioni e verticali di Stati Uniti, Canada, Regno Unito, Germania, Italia, Spagna, Francia, Svizzera, Belgio, Paesi Bassi, Austria, Emirati Arabi Uniti, Arabia Saudita, Filippine, Bahamas, Angola e Giappone. Sotto la lente i settori industria (17% del campione), retail (14%), sanità (13%), IT (9%), edilizia (8%) e scuola (6%). L’obiettivo, appunto, quello di aiutare i responsabili della sicurezza informatica a comprendere cosa fanno gli avversari nel corso degli attacchi, come individuare le attività malevole e come proteggersi dalle stesse.

Le evidenze: prima di tutto il report fa emergere che tra il 2020 ed il 2021 è cresciuto del 36% il tempo di permanenza dei cybercriminali all’interno dei sistemi colpiti. Si parla di 15 giorni rispetto agli 11 del 2020. Un incremento correlabile a due fattori: le vulnerabilità ProxyLogon e ProxyShell (all’interno di Microsoft Exchange), ma anche l’attività degli Initial Access Broker che una volta violate le reti ne rivendono al cybercrime le possibilità di accesso. Secondo un meccanismo così spiegato da John Shier, senior security advisor di Sophos: “Il mondo del cybercrimine è ]…[ variegato e specializzato. Gli Initial Access Broker hanno sviluppato una vera e propria industria che viola un bersaglio, ne esplora l’ambiente IT o installa una backdoor, e quindi rivende l’accesso alle gang che si occupano di ransomware. In uno scenario sempre più dinamico e specializzato, può essere difficile per le aziende tenere il passo con l’evoluzione dei tool e degli approcci usati dai cybercriminali. È essenziale che chi si difende sappia cosa cercare in ogni stadio della sequenza di attacco, così da poter rilevare e neutralizzare i tentativi di violazione più rapidamente possibile”.

I tempi di permanenza all’interno delle reti sono più alti quando le aziende violate sono piccole o medie imprese, rispetto a quando si tratta di grandi aziende. Si passa infatti da poco più di 50 giorni per le aziende fino a 250 dipendenti ad appena 20 giorni per quelle tra i 3-5mila dipendenti. La spiegazione è chiara: le aziende più grandi rappresentano agli occhi del cybercrime un valore più alto. In questo caso si è più motivati a violarle per fare subito ciò che serve e uscirne. Anche in relazione alla presenza magari di un team dedicato e risorse maggiori e più sofisticate per intercettare anzitempo la violazione.

Le piccole aziende avrebbero quindi meno visibilità sulle sequenze di attacco e di conseguenza farebbero più fatica a rilevare e neutralizzare le violazioni prolungando così la presenza dei cybercriminali. Invece, specifica sempre Shier, “le aziende più piccole hanno un ‘valore’ percepito inferiore, quindi i malintenzionati possono permettersi di restare dentro la rete per periodi di tempo più lunghi”. Così come può anche essere che, nel secondo caso, gli autori degli attacchi siano meno esperti e quindi occorra loro più tempo per capire cosa fare una volta dentro la rete. Inoltre, Sophos ha verificato sul campo crescere la presenza di più attaccanti all’interno di una medesima organizzazione.

Sono emerse prove di casi, per esempio, in cui la stessa azienda è rimasta soggetta agli attacchi di più avversari di tipo Initial Access Broker, cryptominer e operatori specializzati in ransomware. Ogni gruppo vuole agire più rapidamente possibile per battere la concorrenza sul tempo. E si può comprendere come tempi di permanenza maggiori e punti di accesso aperti lasciano le aziende esposte a molteplici attacchi. Vale ancora anche la regola secondo cui agli attacchi in cui la permanenza all’interno della rete è minore, addirittura in media di appena 11 giorni, corrispondono minacce più velocemente evidenti, per esempio proprio i ransomware. Mentre il tempo medio si alza addirittura fino a 34 giorni di media, negli altri casi.

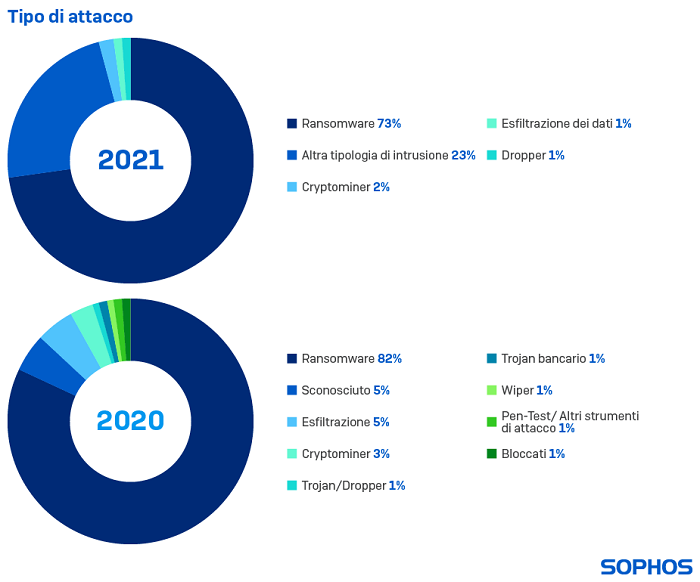

Un’evidenza che caratterizza per esempio le intrusioni nelle reti delle scuole e delle aziende con meno di 500 dipendenti. Per quanto riguarda le violazioni con finalità l’attacco ransomware ecco che il report Sophos sottolinea che al 50% degli incidenti ransomware è collegata l’esfiltrazione di dati, operazione che abbassa l’intervallo medio tra sottrazione dei dati e attivazione di ransomware ad appena 4,28 giorni, e ben il 73% degli incidenti in cui Sophos è intervenuta nel 2021 riguardava proprio il ransomware. Il report individua in Conti la gang ransomware responsabile del 18% degli incidenti complessivi con il ransomware Revil (10%), ma anche Darkside e Black KingDom, famiglia ransomware comparsa nel marzo 2021 sulla scia della vulnerabilità ProxyLogon, si sono dimostrate attive. Complessivamente parliamo di attacchi per cui su 144 incidenti scoperti si sono attivate ben 41 diverse gang, di cui 28 emerse per la prima volta nel 2021, mentre ben 18 che operavano nel 2020 sono scomparse dall’elenco.

Per le aziende dovrebbero rappresentare segnali di allarme di un attacco imminente o già in corso script PowerShell e script malevoli non-PowerShell, insieme nel 64% dei casi; PowerShell e Cobalt Strike, insieme nel 56% dei casi; e PowerShell e PsExec insieme nel 51% dei casi. Entra nel dettaglio della spiegazione Shier: “I segnali che dovrebbero mettere in allarme i responsabili della sicurezza IT comprendono il rilevamento di un tool, di una combinazione di tool o di attività in un punto inaspettato della rete o in un momento inaspettato”.

E momenti di scarsa o nessuna attività non significano che un’azienda non sia stata violata. “Probabilmente ci sono molte più violazioni ProxyLogon o ProxyShell di quante siano quelle attualmente note, dove Web shell e backdoor sono state installate per ottenere un accesso persistente e che restano attualmente inattive fino a quando l’accesso non verrà utilizzato o rivenduto ad altri”.

Applicare le patch e rafforzare la sicurezza dei servizi di accesso remoto restano i primi passi da compiere, per poi chiudere le falle e sradicare tutto quello che gli attaccanti hanno fatto per presidiare l’accesso. Un punto su cui torna interessante il dato secondo cui mentre si registra una diminuzione nell’utilizzo di Remote Desktop Protocol per l’accesso fraudolento dall’esterno (dal 32% al 13% tra il 2020 ed il 2021), al contrario gli attaccanti ne hanno aumentato l’utilizzo per i movimenti laterali interni (dal 69% all’82% tra il 2020 ed il 2021).

© RIPRODUZIONE RISERVATA