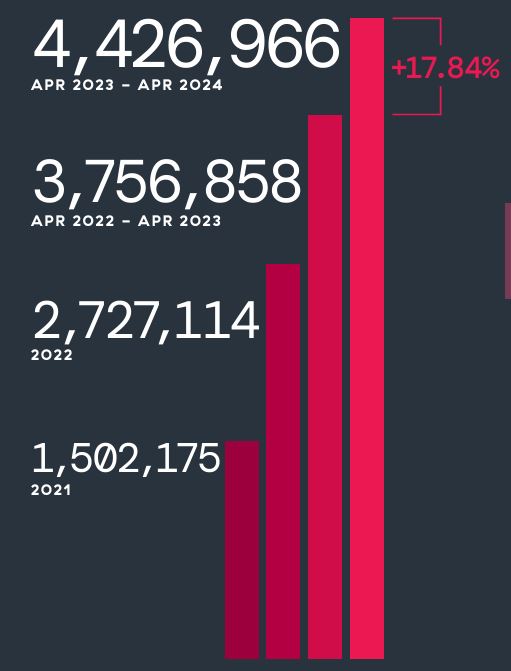

Il Rapporto 2024 di Zscaler sul ransomware è elaborato dallo team di ricerca ThreatLabz ed offre una panoramica approfondita delle minacce ransomware che hanno colpito vari settori tra aprile 2023 a aprile 2024. Evidenzia le tendenze emergenti, le famiglie di ransomware più attive e le strategie di difesa più efficaci per contrastare i rischi.

Per quanto riguarda la metodologia, il report si basa sull’analisi di dati globali provenienti dalle fonti di cloud security della compagnia, che elabora oltre 500 trilioni di segnali giornalieri e blocca circa 9 miliardi di minacce al giorno.

Dati che consentono di mappare le attività delle principali famiglie di ransomware e monitorare le nuove tecniche utilizzate dagli attaccanti. E’ lo stesso team ThreatLabz a studiare da vicino le attività delle famiglie di ransomware attraverso il reverse engineering del malware, per poi sviluppare strategie di risposta rapide ed efficaci. Non solo, Zscaler collabora anche con le forze dell’ordine in operazioni come Duck Hunt e Endgame, che contribuiscono allo smantellamento di importanti infrastrutture utilizzate dai criminali per lanciare gli attacchi.

I settori e le aree geografiche colpiti

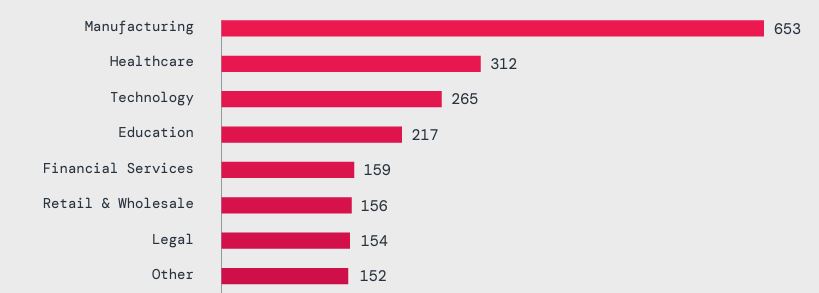

Gli attacchi ransomware colpiscono aziende di ogni settore, ma alcune industrie sono più vulnerabili di altre. Il rapporto evidenzia che l’industria manifatturiera è la più bersagliata, con 653 attacchi, più del doppio rispetto a qualsiasi altro settore. La digitalizzazione dei processi produttivi e la dipendenza crescente da tecnologie automatizzate espongono questo settore a rischi significativi in caso di interruzioni operative dovute a un attacco ransomware. Anche il settore sanitario è fortemente colpito, con 312 attacchi e le ripercussioni nel settore sanitario possono essere particolarmente gravi, con il blocco dei servizi essenziali e la compromissione di dati altamente sensibili, come le cartelle cliniche. Seguono il settore tecnologico (265 attacchi), l’education (217 attacchi) e quello finanziario (159 attacchi), che continuano a rappresentare obiettivi redditizi per i criminali informatici.

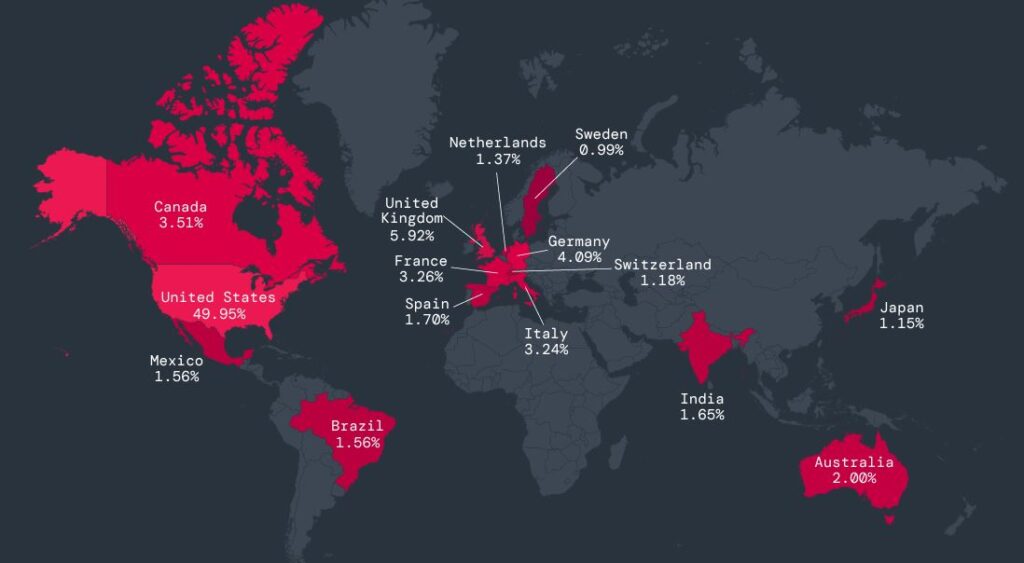

Gli Stati Uniti rimangono il Paese maggiormente bersagliato dagli attacchi ransomware, dove si concentra il 49,95% di tutti gli attacchi globali registrati nel periodo analizzato. Il rapporto mostra che altri Paesi occidentali, come Regno Unito (6%), Germania (4,09%), Canada (3,51%) e Francia (3,26%), sono stati anch’essi significativamente colpiti. Una sintesi: l’analisi geografica svolta da Zscaler dimostra che le regioni economicamente avanzate, con infrastrutture tecnologiche critiche e settori industriali di rilievo, sono i principali bersagli degli attacchi ransomware, anche perché lo scopo di chi attacca è monetizzare, ed è possibile farlo solo dove effettivamente vi sono ampie disponibilità finanziarie per i riscatti. L’attenzione crescente verso la protezione dei sistemi aziendali in queste regioni è d’obbligo.

Analisi delle famiglie ransomware

Il rapporto identifica le famiglie e i gruppi di ransomware più attivi e pericolosi nel periodo 2023-2024, con LockBit che si conferma il gruppo dominante, per il 22,1% degli attacchi. Questo gruppo ransomware utilizza un modello basato su affiliati, permettendo a vari attaccanti di agire ovunque nel mondo, con un flusso costante di attività malevola.

BlackCat (alias Alphv) si posiziona al secondo posto, e si vede attribuito il 9,2% degli attacchi. Il gruppo ha guadagnato notorietà per la sua capacità di adattarsi a diverse piattaforme, inclusi sistemi Windows e Linux, rendendo più complessa la difesa per le aziende. Segue 8Base, cui si ricollega il 7,9% degli attacchi globali nel periodo considerato. Da tenere sotto controllo sono poi le famiglie Dark Angels – si vedono attribuito anche l’attacco ransomware con il riscatto più elevato mai registrato, un fatto che potrebbe stimolare altri gruppi a replicare queste tattiche aggressive. Alcune puntualizzazioni: Lockbit rimane una delle minacce più attive e pericolose a livello globale, con continue evoluzioni delle sue tecniche di attacco mentre BlackCat, grazie alla sua versatilità cross-platform, rappresenta una delle famiglie di ransomware più complesse da contrastare. Meritano una segnalazione separata, infine, Akira e Black Basta. Questi gruppi stanno emergendo nel panorama ransomware, con attacchi mirati a grandi organizzazioni e richieste di riscatti multimilionari.

Raccogliamo il commento di Deepen Desai, Cso di Zscaler perché apre anche a quelli che sono i consigli strategici per le organizzazioni: “Le aziende devono dare priorità all’architettura zero trust per rafforzare la propria sicurezza contro gli attacchi ransomware. È qui che una piattaforma zero trust alimentata dall’AI come quella utilizzata da Zscaler aiuta le aziende a velocizzare il percorso di segmentazione, riducendo il raggio d’azione e bloccando i vettori sconosciuti per i futuri attacchi guidati dall’AI”.

Serve ridurre la superficie di attacco cercando di non esporre, per quanto possibile, utenti, applicazioni, dispositivi, traffico di rete. Per esempio anche attraverso un’ampia ispezione Tls/Ssl. Bisogna isolare il browser, fare sandboxing avanzato in linea, attivare controlli di accesso basati su policy per impedire agli utenti di accedere a siti Web dannosi e rilevare le minacce sconosciute prima che raggiungano la rete. La tattica contempla quindi anche la segmentazione da utente ad applicazione o da applicazione ad applicazione in modo che gli utenti si colleghino direttamente alle applicazioni (e le applicazioni ad altre applicazioni), non alla rete, e questo per eliminare il rischio di spostamenti laterali. Tutti aspetti che la proposta Zscaler si impegna ad indirizzare.

© RIPRODUZIONE RISERVATA