Il settore sanitario da una parte è impegnato nei percorsi di trasformazione digitale, dall’altro proprio in relazione a questo passaggio si trova esposto su più livelli alle minacce informatiche del cybercrime, come anche agli attacchi sponsorizzati dai Paesi interessati a mettere in crisi i comparti critici del Paese. L’ultimo rapporto di Claroty, State of Cps Security: Healthcare Exposures 2025, mette sotto la lente in particolare l’entità e la portata dei rischi che affliggono le infrastrutture sanitarie, particolarmente vulnerabili a causa dell’uso crescente di dispositivi elettromedicali connessi, spesso dotati di tecnologie obsolete e connessioni non sicure. L’attacco ransomware a Change Healthcare lo scorso anno è uno dei casi più emblematici dei rischi e delle conseguenze che caratterizzano il settore sanitario. Questo episodio ha provocato una perdita di ben 3,1 miliardi di dollari a UnitedHealth Group, la società proprietaria coinvolta, ma rappresenta anche solo uno degli esempi di come gli attacchi informatici possano generare danni economici devastanti oltre che compromettere la continuità delle cure ai pazienti. Entriamo nei dettagli.

Metodologia e analisi

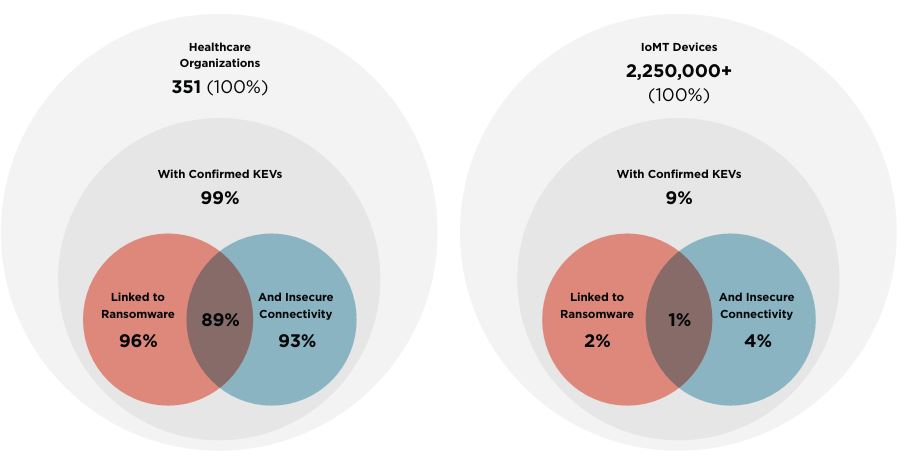

Il rapporto di Claroty si basa sulle analisi svolte dal Team82 in collaborazione con i data scientist. Lo studio prende in considerazione oltre 2,25 milioni di dispositivi IoMT (Internet of Medical Things) e più di 647mila dispositivi OT (Operational Technology) distribuiti in 351 organizzazioni sanitarie. L’obiettivo è identificare le vulnerabilità più critiche, definendo un quadro chiaro delle esposizioni operative presenti negli ambienti ospedalieri e sanitari. La ricerca si focalizza principalmente sulla presenza di vulnerabilità note e sfruttabili (Kev – Known Exploitable Vulnerabilities), sul collegamento diretto di queste vulnerabilità ad attacchi ransomware e sulla presenza di connessioni Internet non sicure. Questo approccio permette di individuare le aree maggiormente esposte e fornire indicazioni precise su dove concentrare gli sforzi dei responsabili della sicurezza informatica.

I risultati emersi sono allarmanti. L’89% delle organizzazioni analizzate possiede dispositivi IoMT, l’1% dei quali presenta vulnerabilità Kev direttamente collegate a campagne ransomware in corso e connessioni Internet non sicure. Questa condizione rappresenta un rischio concreto ed immediato per gli ospedali e le strutture sanitarie. Oltre a questo il 99% delle organizzazioni analizzate ha almeno un dispositivo con vulnerabilità confermate. Non solo, ben l’8% dei sistemi di imaging – come raggi X, Tac, risonanza magnetica ed ecografie – risulta compromesso da vulnerabilità collegate direttamente a ransomware e ancora a connessioni Internet non adeguatamente protette, coinvolgendo l’85% delle organizzazioni sanitarie ed infine il 20% dei sistemi informativi ospedalieri (His), responsabili della gestione di dati clinici e amministrativi, risulta vulnerabile, ed è installato nel 58% delle organizzazioni.

Ty Greenhalgh, Industry Principal per il settore Healthcare di Claroty, sottolinea che “gli ospedali sono sottoposti a una forte pressione per accelerare la trasformazione digitale, ma contestualmente devono garantire la sicurezza dei sistemi critici necessari per l’assistenza ai pazienti”. I criminali informatici, specialmente i gruppi che utilizzano il ransomware, “sfruttano proprio le tecnologie obsolete e connessioni non sicure per infiltrarsi nelle reti ospedaliere”. Per questo sarebbe necessario adottare un approccio basato sulla gestione delle esposizioni, dando priorità alle vulnerabilità più critiche e allineando gli interventi con linee guida di settore per garantire la sicurezza dei pazienti e la continuità operativa.

A questo bisogna aggiungere che l’incremento continuo degli attacchi informatici obbliga gli ospedali a rivedere la gestione della sicurezza informatica, focalizzandosi su interventi mirati e tempestivi per ridurre al minimo i rischi. L’analisi di Claroty evidenzia come la combinazione tra dispositivi vulnerabili, connessioni non protette e mancanza di aggiornamenti sia il punto debole sfruttato dai cybercriminali e l’azione “in emergenza” di fatto non possa ritenersi un modus operandi adeguato, innalzando ulteriormente il livello di rischio. L’approccio raccomandato, è invece basato sulla gestione delle esposizioni, perché consente alle organizzazioni di concentrare le risorse limitate su aree di rischio reali e concrete piuttosto che disperdere energie in interventi generalizzati.

Una roadmap d’azione

Un possibile piano strutturato si dovrebbe quindi articolare in quattro momenti. In primis considerare i processi critici in base al tipo di dispositivo e reparto. Ogni dispositivo medico e sistema operativo ha infatti un impatto diverso sulla sicurezza generale dell’ospedale, e questa fase aiuta a identificare quali aree richiedono maggiore attenzione (1). Serve poi adottare un framework di cybersecurity che tenga conto dell’impatto aziendale e di quanto le esposizioni siano critiche in relazione ai possibili exploit (2). Quindi attivarsi subito con le mitigazioni e correzioni attuabili (3) identificando, di tutti i dispositivi, gli attributi granulari e i sistemi di comunicazione (4). La scoperta accurata dei dispositivi e delle loro vulnerabilità è fondamentale per implementare soluzioni mirate.

In termini di focus specifici sui sistemi, Claroty identifica inoltre sette punti immediati di intervento e di assunzione di responsabilità; la gestione delle patch e degli aggiornamenti di sicurezza (1) con il relativo testing; gli aggiornamenti del firmware (2) perché le vulnerabilità critiche nel firmware sono anche più pericolose di quelle nel software; la gestione delle porte aperte e l’utilizzo di soli protocolli sicuri (3); l’attivazione di un programma di gestione delle configurazioni (4) ben congegnato così da eliminare debolezze come password predefinite e configurazioni insicure, riducendo il rischio di accessi non autorizzati. Ultimi tre passaggi: l’aggiornamento dei certificati sui dispositivi medici (5), la disabilitazione dei servizi non necessari (6) e l’irrinunciabile protezione degli endpoint (7).

© RIPRODUZIONE RISERVATA