Un momento di condivisione dello scenario cybersecurity e della valutazione del rischio IT in Italia. È quello che ritaglia Proofpoint nel suo evento online per analizzare la frequenza degli attacchi, il livello di consapevolezza sul tema, la preparazione dei dipendenti e le strategie messe in campo dalle aziende.

Lo spunto di discussione è una ricerca condotta sui Ciso italiani, che indaga il loro atteggiamento nei confronti della sicurezza informatica, le principali preoccupazioni e le contromisure adottate. Svolta tra maggio e giugno 2020, per coincidenza in emergenza Covid-19, l’analisi è condotta dalla community Facciamo sistema – Cybersecurity per conto di Proofpoint intervistando 138 responsabili di aziende italiane di vari settori con dimensioni medio-grandi, incluse le top 5.

È Luca Maiocchi, country manager per l’Italia di Proofpoint, a presentare l’analisi e sottolineare il primo dato emblematico: il 52% delle aziende ha subito almeno un attacco nel 2019 e il 42% sono attacchi multipli. Un trend crescente che non avrà inversione di tendenza nel 2020, semmai sarà rafforzato. “Questo dato – dichiara il manager – è la prova che oggi le aziende non devono più chiedersi se un attacco si verificherà ma quando si verificherà. In Italia permane perlopiù un approccio reattivo, anche se più costoso. Serve al contrario agire con maggiore proattività e adottare una cultura del rischio, che deve essere presente anche ai livelli manageriali più alti delle aziende”.

Effetti Covid-19 e minacce prevalenti

“Anche la pandemia ha avuto effetto sulla diffusione degli attacchi, in particolare in Italia”, spiega Maiocchi. Le indagini evidenziano infatti il nostro Paese primo per attacchi Covid-related, con il 26% delle imprese italiane che hanno ammesso un aumento del numero di attacchi legati alla pandemia. Il 10 febbraio, ad esempio, Proofpoint segnalava in Italia un attacco targhettizzato e geolocalizzato e un altro nel mese di maggio alla Federazione dell’Ordine dei Farmacisti Italiani, utilizzava la tecnica dei “domini cugini” per spingere gli utenti a scaricare l’app Immuni, dando il via ad un ramsonware con il potenziale blocco della postazione di lavoro.

Nello scenario delle minacce, almeno 5 attacchi su 7 riguarda le email, che si confermano il vettore più utilizzato oggi. Le vulnerabilità sui sistemi operativi, sempre più solidi, sono invece quasi sparite e quelle poche esistenti scoraggiano gli attaccanti poiché richiedono conoscenze estremamente elevate e costi ingenti per essere individuate.

Il phishing è il tipo di attacco più spesso registrato dalle aziende nel 2019 (39%), seguito da business email compromise (28%), insider threat e credential phishing, entrambi al 22%, segue il ramsomware al 13%.

Business email compromise (BEC) e email account compromise (EAC) rappresentano le minacce più costose per le aziende di tutto il mondo, legate all’email di testo come puro attacco di social phishing, che si inseriscono nei dialoghi con email fraudolente provocando danni ingenti alle aziende (26,2 miliardi di dollari è secondo i dati certificati Fbi il danno globale).

Ciso, serve consapevolezza

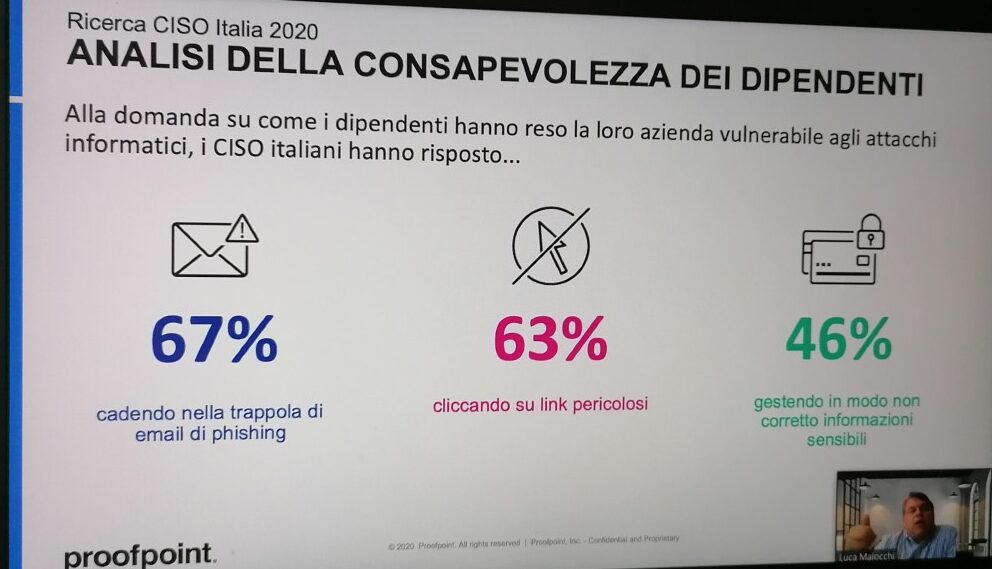

Gli impatti finanziari degli attacchi informatici sono dunque elevatissimi per il business delle imprese. L’87% dei Ciso evidenzia i danni all’immagine del brand e alla sua reputazione quale principale pericolo legato alla cybersecurity, anche se difficilmente quantificabile, la perdita di dati (80%) e le interruzioni dell’attività e dell’operatività (74%). In questo contesto, i dipendenti possono rendere l’azienda vulnerabile; ne è consapevole l’85% dei Ciso, per questo il 75% vorrebbe dei budget più alti sul fronte della sicurezza e il 50% denota la mancanza di consapevolezza come problema più grave. Come conferma, il 67% dei dipendenti è vittima di phishing, il 63% di link pericolosi e il 46% gestisce dati sensibili come ulteriore vulnerabilità.

Le tecnologie sono viste con fiducia: il 59% dei manager si fida delle soluzioni in essere nella propria azienda, ma si sottolinea uno “scollamento tra i vertici direttivi e i team IT”. Mentre infatti il 52% dei Ciso ritiene la sicurezza informatica una priorità per il cda, solo il 21% pensa che i suoi membri siano ben preparati e in grado di comprendere le tecnologie necessarie per implementare le difese adatte in tema di cybersecurity.

“La sfida principale è individuare la superficie di attacco avendo dati alla mano – sottolinea Maiocchi –. Individuare sia il volume che la specificità degli attacchi per assumersi il rischio. Secondo importante elemento è definire il grado di vulnerabilità quantificando il rischio. In questo percorso, importante è valutare anche il privilegio all’accesso ai dati sensibili dei VAP – Very Attched People, per fare un’analisi più puntuale. Fondamentale infine la formazione, considerata essenziale per il 93% dei Ciso, a fronte di un 65% di imprese che la fanno una volta l’anno (o anche meno) e di un 17% che non contempla nessuna attività in questa direzione. Preparare i team in modo diverso e avere “figure pronte” è il suggerimento.

Aeroporto di Bologna investe in formazione

“Nella cybersecurity bisogna comunicare in una diversa modalità. La parte di tecnologia è una commodity, il tema vero devono essere il business e suoi obiettivi. Creare awareness a tutti i livelli e far comprendere al board il valore monetario da difendere come primo elemento”, concorda Luigi Ricchi, del team IT e Innovazione dell’Aeroporto G. Marconi di Bologna, che racconta l’esperienza diretta della sua organizzazione in un programma di Cyber Security Awareness. Un progetto sponsorizzato dai fondi europei (CyranoO – CYbeR Awareness diploma for NIS Operators, nello specifico) che Ricchi spinge peraltro ad utilizzare “non sono difficili da ottenere ed offrono numerosi vantaggi” afferma.

“Tutto è partito da un processo di smart learning, 15 minuti di condivisione con le agende dei Ceo per parlare di sicurezza e incrementare la comprensione del tema – racconta Ricchi -. E’ stata valutata la possibilità di formazione continua e mirata degli attacchi, con un focus su quelli via mail. Abbiamo progettato un percorso formativo per i dipendenti attraverso la piattaforma Proofpoint per testare la capacità di riconoscere gli attacchi da parte dei dipendenti. Il Processo è durato 24 mesi e ha coinvolto anche il training center che si occupa di safety con l’obiettivo di garantire una cybersecurity areoportuale che completasse la capacità dell’azienda di rispondere alle minacce”.

Da marzo l’aeroporto bolognese utilizza la piattaforma Proofpoint per erogare assessment e training con rimisurazione ciclica dei risultati. Al termine della formazione, i dipendenti devono sostenere degli esami il cui superamento è poi attestato da certificazioni. “Questo processo aumenta la maturità aziendale in tema di sicurezza, dà valore e pone ad un livello di dignità centrale nei processi”, conclude Ricchi.

© RIPRODUZIONE RISERVATA