In ambito industriale, solo negli ultimi anni si sta realmente prendendo coscienza delle criticità e delle vulnerabilità presenti nelle reti industriali, anche in relazione al fatto che la digitalizzazione dei macchinari e delle reti è avvenuta – e sta ancora avvenendo – ad un ritmo crescente legato agli ammortamenti previsti dall’iniziativa Industria 4.0.

In questo ambito parlare di sicurezza significa soprattutto garantire l’efficienza dei macchinari per ottenere la continuità della produzione e mantenere la qualità dei prodotti italiani riconosciuta in tutto il Mondo.

Oggi, per garantire l’effettiva disponibilità ed efficienza dei macchinari di un sistema industriale, non è più sufficiente pensare soltanto alla loro manutenzione. Le vulnerabilità presenti nella rete industriale possono rappresentare un rischio importante per la business continuity.

Si pensi per esempio, e non mancano effettivamente casi reali al riguardo, agli attacchi mirati non solo a bloccare un singolo reparto, o un’intera linea di produzione, ma anche a quelli che, a partire dal blocco di un macchinario e dall’esfiltrazione dei dati dallo stesso, possono portare alla perdita di informazioni industriali riservate, alla violazione dei brevetti, con le prevedibili conseguenze economiche anche in relazione alla brand reputation.

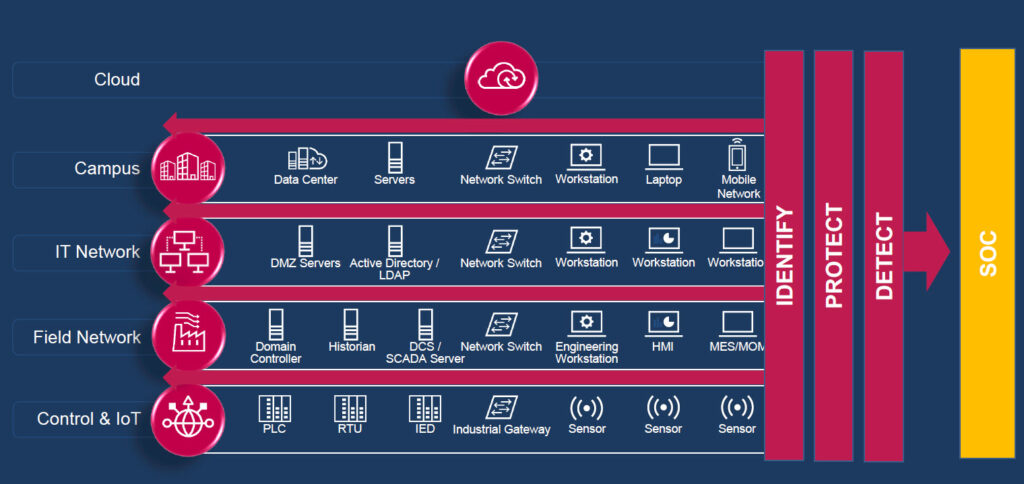

O ancora, si pensi a come sta cambiando la produzione industriale in relazione all’utilizzo dei sensori e all’IoT nel manufacturing (oggi, secondo IDC, oltre l’85% di nuovi “devices” introdotti in ambito industriale riguardano proprio gli ambiti OT e IoT), a delineare uno scenario “smart” in cui macchinari, dati, persone, processi, servizi sono sempre più collegati. Per questo si parla di integrazione orizzontale e verticale, tra sensori e attuatori, PLC, sistemi SCADA, MES e ERP sempre più interconnessi.

Aggiornare un sistema operativo può portare problemi di funzionamento della rete industriale che in fabbrica si preferisce evitare, semplicemente scegliendo di non modificare nulla di ciò che sta dimostrando di funzionare perfettamente. Allo stesso tempo è evidente come questo non possa rappresentare il migliore degli approcci.

La normativa di Industrial Cybersecurity ISA/99 IEC 62443, ma anche gli standard NIS e NIST, contribuiscono ad alzare l’asticella della sicurezza industriale creando le basi di una buona postura di Cybersecurity. Si riconosce l’importanza di individuare le vulnerabilità ed agire per la mitigazione delle stesse con le tecnologie software disponibili basate su machine learning.

Si tratta di fatto di permeare tutto lo scenario Operation Technology con un approccio sicuro e per farlo servono specifiche competenze. L’OT Security si basa sulla riduzione dei rischi per evitare il fermo macchina, e migliorare l’igiene della rete industriale nel suo complesso.

La situazione attuale invece spesso vede i responsabili degli impianti non disporre della visibilità necessaria in questo senso. Si affidano per esempio alla sicurezza digitale intrinseca dei sistemi di controllo così come viene fornita dai produttori (Schneider, Siemens, ABB, solo per citarne alcuni) ma in contesti operativi eterogenei non riescono a fare molto di più e soprattutto non riescono ad assicurarsi quel “continuum” di cybersecurity su tutta la catena, che oggi è ritenuto indispensabile, o semplicemente non dispongono delle competenze necessarie per farlo.

Cybertech, la proposta di OT Security

Cybertech, operativa a livello internazionale con una proposta completa, propone anche la formazione necessaria per i responsabili dei sistemi di automazione e controllo e del personale Ict, con l’obiettivo di creare consapevolezza e migliorare i comportamenti in ottica cybersecurity. Le competenze di Cybertech soddisfano i bisogni fondamentali di Asset Inventory e Visibility, Threat Detection e Control, profilazione, classificazione, tracking, e i servizi Network Based Security per la corretta segmentazione della rete.

L’approccio comprende assessment, detection e gestione delle vulnerabilità, il controllo degli accessi, la protezione degli endpoint, la governance e la gestione dei rischi.

Soprattutto, il fattore differenziante della proposta di Cybertech si lega alle competenze dell’azienda per un supporto in grado di indirizzare l’esigenza crescente di convergere in sicurezza il mondo lT con quello OT; e la proposta dei servizi SOC (Security Operation Center) per il monitoraggio della rete industriale e la Threat Detection da remoto, le cui potenzialità abbiamo illustrato in un contenuto specifico.

I tratti caratterizzanti e differenzianti della proposta per l’OT security di Cybertech si legano in primis all’esperienza consolidata nella cybersecurity e ad un’ampia disponibilità di esperti (oltre 300) in un contesto in cui la mancanza di competenze rappresenta spesso il primo dei problemi.

Cybertech ha alle spalle la realizzazione di importanti progetti “end to end” in differenti industrie, basati su un’approfondita conoscenza delle normative e gli standard di Governance Risk e Compliance.

Per le aziende clienti significa disporre di un partner in grado di affiancarle in tutto il percorso di messa in sicurezza delle risorse, di identificazione delle vulnerabilità dell’implementazione delle soluzioni necessarie ad identificare le anomalie e a proteggere asset e informazioni senza impatto sull’operatività, grazie alla possibilità di poter sfruttare le competenze di Cybertech che provvede alla gestione remota della piattaforma di OT Security segnalando ai clienti, tramite il SOC, le eventuali anomalie e aiutandoli a risolvere le criticità. Rappresenta questo un aiuto fondamentale, tanto più pensando a quanto sia difficile oggi disporre internamente delle competenze necessarie per farlo.

Non perdere tutti gli approfondimenti della Room Security Governance

© RIPRODUZIONE RISERVATA