Per garantire l’efficienza e la disponibilità degli asset industriali, per esempio anche dei macchinari, oltre che delle risorse IT, non basta semplicemente assicurarsi del loro corretto funzionamento, attraverso la normale attività di manutenzione, ma è necessario essere certi che essi siano protetti da intrusioni, attacchi mirati e accessi non autorizzati alla rete industriale.

Tanto più in un contesto in cui i sistemi sono sempre più collegati a sensori che comunicano con la rete IT aziendale. Infatti i rischi in questo ambito possono comportare il blocco del funzionamento della linea di produzione ma anche dell’intero impianto con gravi conseguenze economiche e di reputation, per l’azienda.

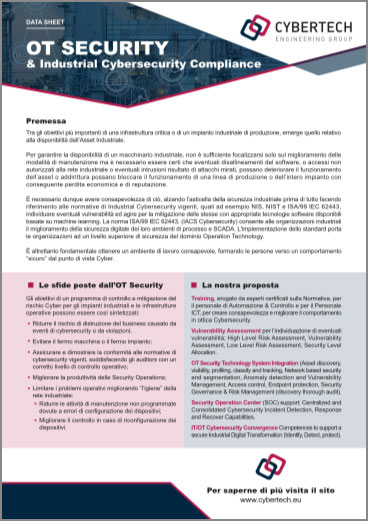

Per evitare questo, un programma di controllo e mitigazione del rischio cyber per gli impianti industriali e le infrastrutture operative deve assicurare la conformità alle normative di cybersecurity vigenti, limitare i problemi operativi migliorando la postura complessiva per quanto riguarda la sicurezza, e ridurre le attività di manutenzione non programmate, per esempio per gli errori di configurazione dei diversi dispositivi.

Innumerevoli i vantaggi, per esempio anche nella riduzione dei tempi dall’identificazione delle vulnerabilità industriali all’implementazione di una soluzione tecnologica che riconosca le anomalie e le risolva. Non sempre le aziende hanno disponibili internamente le risorse per farlo e per aiutarle e questo è proprio uno degli ambiti in cui opera Cybertech che mette a disposizione le competenze del suo team e del suo SOC. Il whitepaper evidenzia questi aspetti e spiega nel dettaglio la proposta.

| VISUALIZZA ONLINE |

Non perdere tutti gli approfondimenti della Room Security Governance

© RIPRODUZIONE RISERVATA