La nota interessante dei numeri del Rapporto Clusit 2022, relativi al 2021, è legata in primis alla possibilità che essi offrono di leggere nel tempo l’evoluzione dei rilievi sulla cybersecurity. “Chiaro che con la fluidità degli eventi in corso (soprattutto in relazione alla crisi legata alla guerra in Ucraina in corso, Ndr.) sarà interessante rivedere tra qualche mese proprio i cambiamenti e gli spostamenti legati alle attività in ambito cyberwarfare. Già oggi siamo di fronte comunque ad uno scenario mai visto. Se dopo due anni di pandemia si sarebbe potuto pensare di uscire da una situazione di emergenza, evidentemente non sarà così. Al netto della situazione internazionale, dobbiamo abituarci alla cronicità di un’escalation dei rischi di cybersecurity anche per i prossimi anni, così come è stato negli ultimi”. Così Gabriele Faggioli, presidente Clusit, “apre” la lettura delle evidenze più importanti di Rapporto Clusit 2022, che accoglie e analizza dati relativi agli incidenti informatici su scala globale degli ultimi 12 mesi, proponendo un confronto critico con gli anni precedenti.

Il Rapporto è strutturato come consuetudine con la proposizione dell’analisi degli incident relativi ai cyberattacchi del 2021 ed il dettaglio dell’analisi Fastweb con la verticalizzazione ed i dati del nostro Paese. E’ presente anche una sezione curata con la Polizia postale e delle telecomunicazioni che racconta come sono state gestite frodi online e incident e la verticalizzazione sul mondo degli attacchi via email.

Due sono poi gli “speciali finance” ospitati nel rapporto: il primo relativo al cybercrime nel settore finanziario europeo ed il secondo all’evoluzione delle tecniche di ingegneria sociale. Si aggiungono anche tre Focus On specifici su cybersecurity e PA (1), uno sulla cybersecurity in ambito automotive (2) e un terzo sull’importanza della cybersecurity nelle strategie di resilienza operativa (3). Ultimo, ma non meno importante, il rapporto contiene due survey: la prima relativa alla percezione degli amministratori di sistema nelle aziende, la seconda in collaborazione con l’Osservatorio Data Protection & Cybersecurity sullo stato di adeguamento dei cloud provider in relazione al Gdpr.

Per quanto riguarda invece la metodologia, Rapporto Clusit è cresciuto di anno in anno sia per numero sia per qualità delle fonti analizzate, sia per le variabili impiegate. E la nuova classificazione tassonomica consente oggi all’analisi di Clusit una maggiore precisione. In particolare, per quanto riguarda le tecniche di attacco, la classificazione è ora derivata dalla Threat Taxonomy dell’Enisa, dalla Open Threat Taxonomy e da altri framework.

Entra così nei dettagli dei numeri del rapporto Andrea Zapparoli Manzoni, comitato direttivo Clusit, con un primo dato allarmante: “La fotografia del 2021 rappresenta di fatto il consolidamento di una situazione letta dal 2017 in poi di endemica diffusione di attacchi di impatto sempre più grave e con numeri in crescita di anno in anno”.

Da gennaio 2011, Clusit ha analizzato poco più di 14mila attacchi, ma oltre la metà di questi sono stati registrati dal 2018 in poi. Evidente quindi l’accelerazione. Solo nel 2021 si contano 2.049 cyber attacchi gravi: con una crescita del 10% rispetto all’anno precedente, per una media mensile di 171 attacchi, il valore più elevato mai registrato, mentre nel quadriennio il numero di attacchi è di fatto cresciuto di un terzo circa (il 32%).

Si può immaginare come la situazione effettiva sia peggiore, data la tendenza complessiva delle vittime a tenere riservate, ove possibile, le informazioni sugli attacchi cyber subìti. E la tendenza appare evidente ancora oggi in Europa, per quanto le normative ormai consolidate, quali il Regolamento Gdpr e la Direttiva Nis, autorizzerebbero a sperare il contrario.

Proprio l’analisi su geografia e tipologia delle vittime permette i primi interessanti rilievi. Nel 45% dei casi si parla ancora di attacchi nel continente americano (in calo del 2% rispetto al 2020), ma crescono gli attacchi verso l’Europa, che superano un quinto del totale (21%, +5% rispetto all’anno precedente), e verso l’Asia (12%, +2% rispetto al 2020). Di scarso interesse per gli attaccanti restano Oceania (2%) e Africa (1%).

Zapparoli: “Due le ragioni principali per l’incremento europeo: la prima è legata all’effetto delle normative che anche se non del tutto, comunque hanno contribuito a portare “in chiaro” gli attacchi; la seconda riguarda l’estensione degli attacchi a livello globale e quindi anche una maggiore concentrazione in un’area di benessere e fiorente per le attività di interesse del cybercrime come è l’Europa”. Diminuiscono invece gli attacchi verso location multiple, che costituiscono il 19% del totale (-5% rispetto al 2020), un trend questo correlabile con altri, come per esempio l‘estrema focalizzazione degli attacchi rispetto al passato.

Tra le motivazioni di attacco, il cybercrime è alla base dell’86% dei cyberattacchi, in crescita rispetto al 2020 (+5%), un trend confermato. Tra gli attacchi gravi di dominio pubblico, l’11% è riferibile ad attività di espionage e il 2% a campagne di information warfare. Percentuali che possiamo ben comprendere come da qui a pochi mesi risulteranno sottorappresentate, considerato come si tratti di attacchi che diventano di dominio pubblico più lentamente e i cui trend di “emersione sono decisamente differenti”.

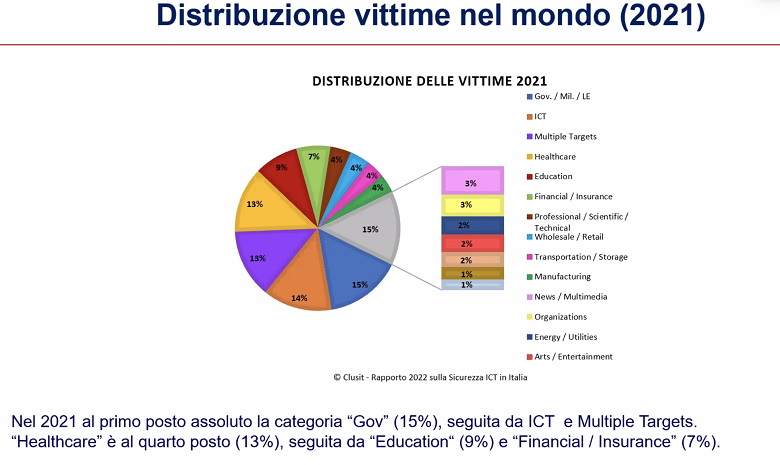

Il primo vero cambio di paradigma fotografato dal rapporto è che oggi il cybercrime non colpisce più in maniera differenziata obiettivi molteplici, ma si concentra su bersagli specifici. La distribuzione abbastanza uniforme delle prime cinque tipologie di vittime vede al primo posto gli obiettivi governativo/militari, con il 15% degli attacchi totali e in crescita del 3% rispetto all’anno precedente; seguono il settore Ict, colpito nel 14% dei casi e stabile rispetto al 2020 e i multiple target (13%, in discesa dell’8%), poi la sanità, che rappresenta il 13% del totale degli obiettivi colpiti, in crescita del 2% rispetto ai dodici mesi precedenti. Infine l’8% del totale degli attacchi è stato rivolto nel 2021 al settore dell’istruzione (stabile rispetto al 2020 con un -1%).

“Chi attacca – prosegue Zapparoli – oggi non pesca più nel mucchio, non lo fa più a strascico. Il bersaglio viene puntato, studiato, bucato e infettato per riscatti da milioni di euro. Anche perché l’attività di phishing massivo rende molto meno rispetto alla possibilità di violare il bersaglio d’elezione”. Si assottiglia inoltre la differenza tra le percentuali dei settori più colpiti: per la prima volta non si vedono “categorie di vittime” prese di mira in modo particolare rispetto ad altre. È invece evidente che i cyber attacchi stanno colpendo tutti i settori, in maniera sostanzialmente uniforme, e al tempo stesso più selettiva. “Per questo le vittime prese di mira rischiano molto di più”.

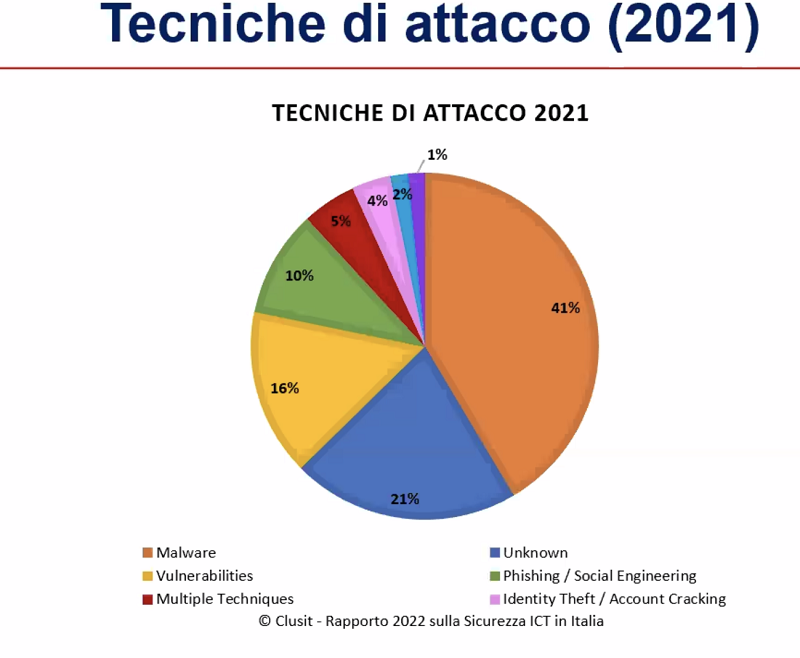

Le tecniche di attacco

Per quanto riguarda invece le tecniche di attacco, il malware, che comprende in particolare il ransomware, si conferma lo strumento preferito dal cybercrime. E’ riconducibile a tecniche di malware il 41% degli attacchi, mentre nel 21% dei casi sono utilizzati di fatto i data breach, cresciuti sensibilmente (in questo caso le vittime non sono obbligate a descrivere la natura degli attacchi per questo sono classificati come Unknown) e nel 16% le vulnerabilità note.

E’ riconducibile a phishing/social engineering il 10% degli attacchi. Oggi chi attacca sa di poter contare su mezzi tradizionali, come le vulnerabilità note, che non sempre vengono rimediate con la celerità necessaria, allo stesso tempo – pur non trovandoci di fronte più all’impennata di ondate di phishing, o di alterazioni alle supply chain, come durante l’emergenza Covid – è apprezzabile la crescente sofisticazione delle tecniche data anche dal fatto che il cybercrime oggi ha imparato a collaborare (si pensi al ransomware as a service) più di quanto non lo stiano facendo le realtà chiamate alla difesa.

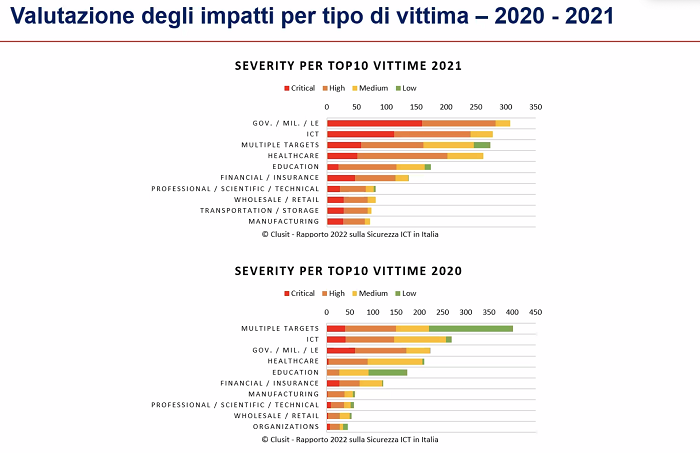

In ogni caso, il problema maggiore è legato all’incremento della severity cresciuta in modo più importante ancora rispetto al numero assoluto. In ambito ransomware basterebbe anche solo pensare ai fenomeni di double extorsion che mettono in crisi non tanto e non solo la business continuity, quanto l’esistenza stessa del business.

Nel 2021, il 79% degli attacchi è risultato classificabile come di impatto elevato (era il 50% nel 2020). In dettaglio, il 32% è caratterizzato da una severity critica e il 47% da severity alta. Diminuiscono invece gli attacchi di impatto medio (-13%) e basso (-17%), per un quinto complessivo del totale. Il balzo nella qualità degli attacchi è ben rilevabile anche settore per settore nei grafici del report che riportiamo qui di seguito.

Le vittime non hanno la corretta percezione sull’incremento della gravità degli attacchi, eppure i numeri parlano chiaro, al punto che i danni stimati per il 2021 sono quantificabili a livello globale in circa 6mila miliardi di dollari (rispetto ad appena mille miliardi stimati per il 2020). “Cresce la gravità degli attacchi con finalità cybercriminale, così come quella degli attacchi di espionage, ma proprio l’estensione della stessa gravità tipica di questi secondi, con la finalità dei primi, ottiene un effetto complessivo negativo sul sistema molto amplificato”, specifica Zapparoli.

Ripensare regolarmente la difesa

L’attaccante si è evoluto molto più della difesa, negli ultimi anni, soprattutto sarebbe necessario un atteggiamento più pronto a registrare i cambiamenti e ad aggiustare la strategia, rispetto a quello che accade. “Oggi una valutazione del rischio su base annuale è insufficiente, l’anno non è più frequenza temporale ragionevole. Serve invece rifare assessment con cadenza frequente, ricorrere alla revisione dell’analisi del rischio e dei budget non con la lentezza di oggi. Servirebbe almeno ogni sei mesi, altrimenti non si tiene il passo”. Conclude Zapparoli: “Non è possibile procrastinare l’adozione di contromisure efficaci e i necessari investimenti e le risorse allocate dal Pnrr dovranno essere gestite con una governance stringente in ottica cybersecurity di tutti i progetti di digitalizzazione previsti, valorizzando finalmente le competenze cyber delle risorse umane del Paese”.

Per quanto riguarda la crisi internazionale, pur non riguardando i dati del 2021, gli esperti Clusit evidenziano infine come non vi sia al momento la registrazione sul campo di un effettivo intensificarsi delle attività cyberoffensive in ambito cyberwarfare, perché queste vengono solitamente pianificate con grande anticipo ed eseguite “silenziosamente, e non ne verrebbero certo sbandierate clamorose anticipazioni come invece è accaduto”. Non sono escluse attività di spionaggio, disinformazione etc. ma le attività cyberwarfare che vediamo oggi sono iniziate mesi prima. Zapparoli: “Allo stesso modo non è pensabile una guerra totale nel cyberspazio, perché nessuno potrebbe vincerla, e nessuno potrebbe difendersi, per cui prevalgono le stesse dottrine tipiche della guerra fredda”.

L’analisi di Fastweb per l’Italia

All’interno del Rapporto Clusit 2022, Fastweb propone, come accennato, l’analisi dei fenomeni registrati dal proprio Soc, sempre nel corso del 2021. Anche in questo caso si registra un incremento generalizzato degli attacchi, ma anche maggiori capacità di difesa per una crescente consapevolezza da parte di aziende, utenti finali e board. Ne parla Mirco Santocono, manager of Product Marketing di Fastweb. “L’analisi quest’anno si è arricchita dei dati relativi all’email security e alle frodi, per un quadro più ampio sui trend”.

Proprio le minacce relative ai servizi mail vedono una continua crescita. Il vettore d’attacco principale è stato nel 2021 l’utilizzo di Url malevoli, con l’87% sul totale, in crescita dell’11%. In aumento, secondo Fastweb, sono anche i fenomeni fraudolenti che sfruttano il servizio Sms, dovuti in particolare alla diffusione di malware, quali il malware Flubot, veicolati attraverso smishing che espongono gli utenti a molteplici rischi in ambito privacy. Di fatto dall’analisi sull’infrastruttura di rete che conta circa 6,5 milioni di indirizzi IP, Fastweb ha evinto complessivamente per il 2021 oltre 42 milioni di eventi di sicurezza, con un aumento del 16% rispetto agli eventi rilevati nel 2020.

“Il trend dei servizi critici esposti su Internet vede nel 2021 circa 46mila host privi di livelli minimi di protezione, ma anche in diminuzione del 16% rispetto all’anno prima”, spiega Santocono. Si osserva la continua crescita dei malware e botnet, con un numero di server compromessi che fa segnare un netto +58%. “Rispetto alla distribuzione geografica dei malware, nel 2021 si rileva anche un aumento del numero di attacchi da server ospitati in Europa rispetto agli Stati Uniti. Un dato da correlare agli investimenti dei player cloud proprio in UE, in relazione alla sovranità dei dati”. Per quanto riguarda gli attacchi DDoS (2.500 eventi per 18mila anomalie), finance e pubblica amministrazione tra i target in Italia presi più di mira, ma al terzo posto oggi c’è anche l’Industria (+18% rispetto al 2020). I dati in sintesi nell’infografica qui di seguito.

Leggi tutti gli approfondimenti dello Speciale Cybersecurity 2022.

© RIPRODUZIONE RISERVATA