La Rete non è affatto un “luogo” sicuro. Soprattutto lo è sempre di meno nel tempo, ed anche i siti all’apparenza più innocui possono essere creati ad arte per attirare l’attenzione dei navigatori, così come siti legittimi possono essere compromessi e sfruttati per scopi malevoli. Una tendenza, quest’ultima in continua crescita. Per esempio, il cybercrime oggi tende a sfruttare anche le tattiche più tradizionali, introducendo però varianti ad hoc per sfuggire ai sistemi di controllo. E’ così che nel corso dell’ultimo anno si è registrato l’incremento nell’utilizzo di tecniche di occultamento della posizione degli Url che contengono, nel codice, malware e siti di phishing. Ed è così che è cresciuta anche la percentuale (+6% rispetto all’anno precedente) di Url dannosi nascosti dietro a proxy o con geolocalizzazione mascherata grazie all’utilizzo di servizi ad hoc .

Ci lasciamo guidare in questa analisi dalle evidenze di Opentext Cybersecurity Threat Report 2023 che si basa su dati raccolti dalla Brightcloud Threat Intelligence Platform, l’architettura proprietaria basata su machine learning che supporta la protezione Webroot e tutti i servizi Brightcloud.

Sotto la lente quindi ci sono quindi i dati analizzati e interpretati grazie a sistemi di machine learning e intelligenza artificiale avanzati dal team Opentext e raccolti da 95 milioni di endpoint e sensori operativi nel mondo reale, come anche da DB di terze parti e dalle informazioni sugli utenti finali che hanno scelto per proteggersi soluzioni e servizi dei partner Opentext come Cisco, Citrix e F5 Networks.

L’interesse della ricerca è da correlare oltre che con l’estensione delle fonti dati anche con il target da cui le informazioni sono attinte, ovvero le piccole e medie imprese ed i segmenti consumer, con la piattaforma in grado di analizzare un’ampia gamma di attività malevole, offrendo insight sui trend e confrontando gli impatti per settori, aree geografiche, aziende e individui.

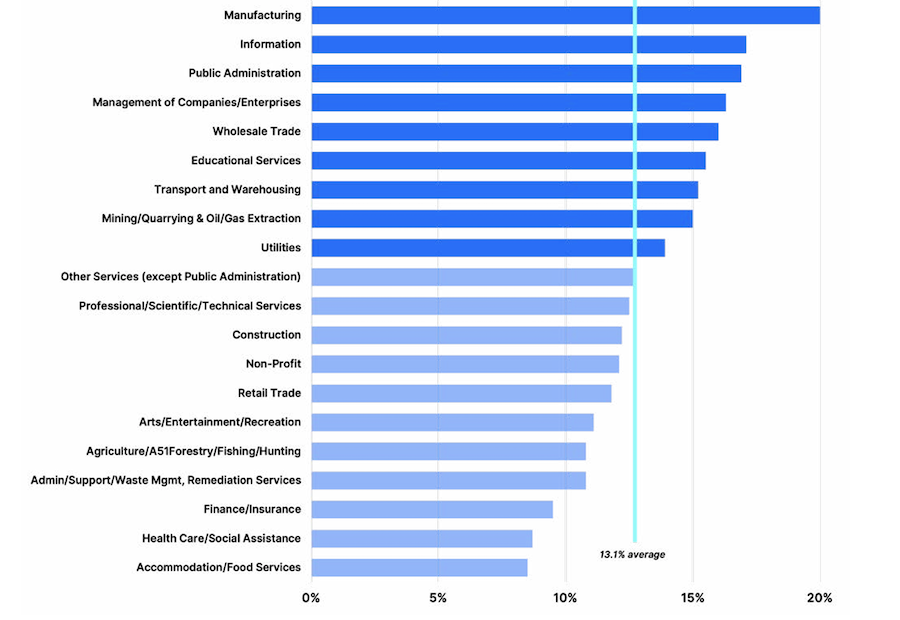

L’attività del cybercrime è ricca di “sfumature”: per esempio potrebbe stupire che il malware sugli endpoint sia diminuito del 16,7% su base annua, come che sia proprio l’industria manifatturiera il settore più colpito; meno che le crescenti tensioni geopolitiche continuino a influenzare le campagne di malware. In particolare, per quanto riguarda gli endpoint, il 28,5% delle aziende con un numero di device tra 21-100 protetti ha riscontrato un’infezione nel 2022, tasso che cala per le aziende con 1-20 endpoint (6,4%). Tornano a salire le percentuali poi al crescere del numero degli endpoint: tra 101 e 500, al 58,7%, oltre dell’85,8%.

Tornando al nostro punto di partenza ed analizzando gli Url ad alto rischio, il report dice che i 50mila indirizzi IP malevoli più attivi provengono da 164 Paesi – a documentare l’imparzialità geografica delle pratiche malevole, ma in ogni caso Paesi Bassi e Germania sono entrati nella top five, insieme a Stati Uniti, Cina e Vietnam.

in media ogni dominio dannoso ha ospitato 2,9 malware, rispetto a soli 1,9 Url di phishing che pur resta il principale vettore degli attacchi, ma via email.

Ed il perché è presto detto: pescare negli alti numeri, su un canale ampiamente utilizzato e in un pubblico non sempre formato, porta frutto. Due riferimenti: oltre 1 miliardo di email indesiderate sono anche email di phishing ed il traffico è aumentato del 16,4% rispetto allo scorso anno (circa l’8,3% di tutto il traffico email). Anche gli attacchi di phishing Https sono cresciuti del 55,5% su base annua, rispetto a quelli Http.

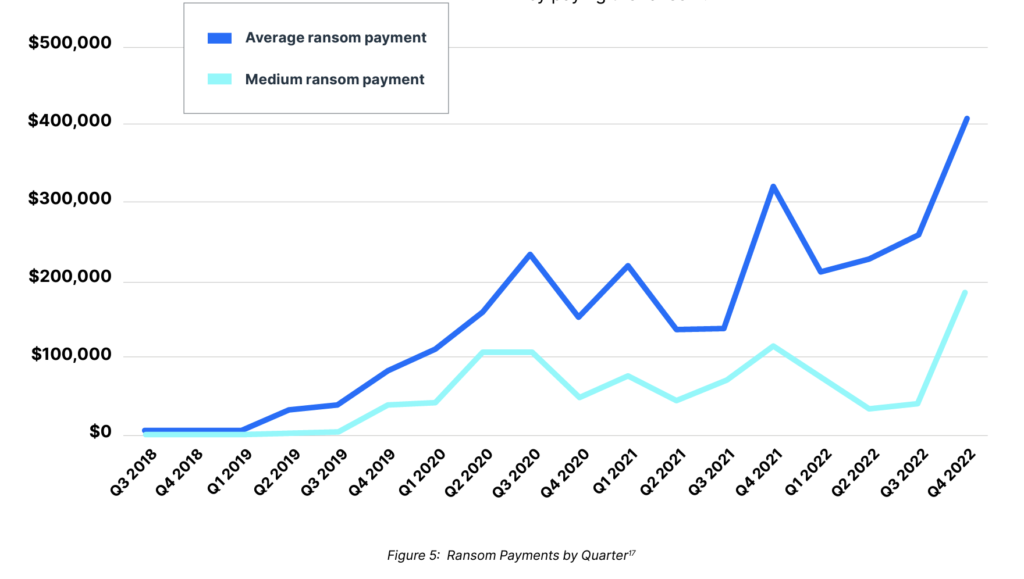

Soprattutto resta il phishing il vettore per l’attacco “che conta” a valle, ovvero il ransomware, declinato nella sua “seconda generazione” – tramite sistemi a doppia estorsione da esfiltrazione di dati – comune nelle campagne malware, con un tasso dell’84% per una media, nella richiesta dei riscatti, che sale ancora ed oggi è intorno ai 200mila dollari (erano 70mila solo l’anno scorso).

Azzardiamo l’ipotesi per cui proprio le misure di repressione del ransomware da parte delle forze dell’ordine possono aver contribuito a spostare l’attenzione verso attacchi meglio mirati, ove è possibile chiedere un riscatto più alto, e quindi è poi possibile colpire meno di frequente. I dati del report, in ultimo, confermano che la resilienza informatica, con una strategia di difesa multilivello, rimane la migliore difesa contro l’attuale panorama del cybercrime.

Quasi dimezzata, infatti, è la percentuale del numero di dispositivi con il malware laddove sono state adottate le tre soluzioni chiave proposte Webroot SecureAnywhere, Webroot Security Awareness Training e Webroot Dns Protection.

Lascia pochi dubbi sulla filosofia di fondo che sollecita l’azione del cybercrime Prentiss Donohue, executive VP, Opentext Security: “I criminali informatici, compresi gli attori degli stati-nazione, continuano a essere tenaci, innovativi ed efficaci. Tuttavia, ci sono notizie incoraggianti: il calo delle infezioni da malware indica che le misure di sicurezza complete sono efficaci. I cyber criminali sono criminali delle pari opportunità. Riconoscere i rischi e prepararsi di conseguenza con un approccio multilivello alla protezione dei dati è la linea d’azione consigliata per aziende di ogni dimensione”.

© RIPRODUZIONE RISERVATA