Dopo il periodo pandemico, il 2022 ha visto una sorta di “ritorno alle normali attività” dei cybercriminali che prendono di mira le persone, per carpire informazioni utili poi a condurre attacchi ancora più importanti verso le aziende. Oggi la variabile più critica per la riuscita delle minacce informatiche è proprio il fattore umano. E Proofpoint, nel suo report omonimo – Il Fattore Umano 2023 – analizza da vicino i nuovi sviluppi del panorama delle minacce, concentrandosi sulla combinazione di tecnologia e psicologia che rende ancora più pericolosa l’attuale catena di attacchi informatici. Il report si basa su un set di dati globali di cybersecurity ampio e diversificato relativo a email, cloud e mobile computing; dati provenienti da oltre 2,6 miliardi di messaggi email, 49 miliardi di Url, 1,9 miliardi di allegati, 28 milioni di account cloud, 1,7 miliardi di Sms sospetti, solo a voler indicare le basi dati più numerose

Tre le principali variabili di rischio per gli utenti: vulnerabilità, attacchi e privilegi mal assegnati, con gli attaccanti che rinnovano di continuo modalità operative, affinano le loro abilità di social engineering, rendono comuni tecniche di attacco un tempo sofisticate e cercando di identificare nuove opportunità, anche sfruttando la creatività, per esempio ragionando a loro volta come farebbero le vittime.

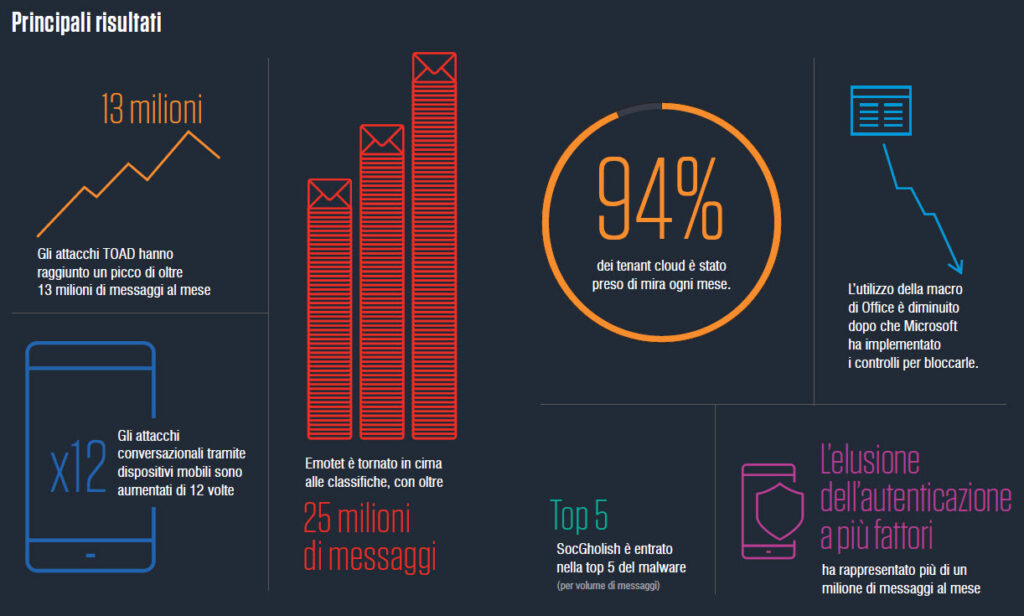

Aumentano quindi gli attacchi a forza bruta mirati, rivolti ai tenant cloud, le azioni di smishing conversazionale, i tentativi di bypass dell’autenticazione multifattoriale (Mfa). “I controlli di sicurezza sono lentamente migliorati – spiega Ryan Kalember, executive vice president, Cybersecurity Strategy di Proofpoint – ma gli attori delle minacce hanno innovato e scalato le loro strategie; tecniche come il superamento dell’Mfa e l’invio di attacchi telefonici, una volta riservati al red team, sono ora comuni. Sebbene molti attori stiano ancora sperimentando, quello che rimane invariato è il loro concentrarsi sulle persone, che continuano a rappresentare la variabile più critica nella catena di attacco odierna”.

E poiché è logico puntare sugli alti numeri di vittime, nello sferrare un attacco, è naturale che Microsoft 365 rappresenti uno dei bersagli preferiti, anche considerato come la proposta SaaS costituisce un’ampia percentuale della superficie di attacco di un’organizzazione tradizionale. Tuttavia sono cambiati i metodi. L’impegno di Microsoft nei controlli e le verifiche su come il software gestisce i file scaricati dal Web hanno determinato il crollo nell’uso delle macro di Office e gli attori delle minacce si sono messi alla ricerca di tecniche alternative.

Oggi è più importante, invece, fare attenzione ai tentativi di smishing conversazionali, ancora più efficaci quando abbinati all’utilizzo dell’AI (modalità in aumento di circa dodici volte rispetto all’anno precedente, per volumi di tentativi di attacco via mobile). Anche se i tentativi richiedono a volte investimenti anche di settimane, la fiducia carpita della vittima poi vale molto di più. Non si contano poi i kit di phishing pronti da utilizzare ed a basso costo che permettono anche agli attaccanti quasi alle prime armi di portare a casa il risultato. Solo per citarne alcuni, Evilproxy, Evilginx2 e Nakedpages, legano la loro pericolosità alla possibilità che offrono di aggirare i sistemi di autenticazione multifattoriale.

Con lo spostamento dei workload in cloud, tutta l’infrastruttura, oltre il concetto di perimetro, è nel mirino. Il 94% dei tenant cloud è soggetto ad un attacco cloud, mirato o a forza bruta, con la stessa frequenza degli attacchi portati via email e via mobile, giusto per offrire una prospettiva molto indicativa. Ed il numero di attacchi brute-force è cresciuto da una media mensile di 40 milioni nel 2022 a quasi 200 milioni a inizio 2023.

Il report, tra gli altri meriti, secondo noi ha quello di evidenziare come la violazione di un accesso, all’inizio di un’attività di cybercrime, consenta di elevare il livello degli attacchi ed aprire le porte direttamente ad attacchi ransomware di ampia portata e al furto di dati. Per esempio perché app e reti non sono correttamente segmentate, poi perché le identità di amministrazione mal configurate consentono di reimpostare in pochi passaggi un gran numero di privilegi. E ancora il Il Fattore Umano 2023 evidenzia come il 13% degli shadow admin è risultato già in possesso di privilegi di amministratore di dominio, così da consentire l’accesso diretto ai sistemi aziendali. Un'”insicurezza” che parte poi dagli endpoint, se si valuta che il 10% degli endpoint ha una password di account privilegiato non protetto e il 26% di questi account esposti sono anche amministratori di dominio.

Abbiamo lasciato volutamente per ultime due considerazioni sulle minacce. La prima delle quali riserva una “sorpresa” (si fa proprio per dire), che in verità è un sempreverde. Il report racconta che “Emotet è tornato a essere il più importante attore di minacce al mondo, un anno dopo la chiusura della botnet da parte delle forze dell’ordine nel gennaio 2021″.

Un’importanza che si misura nei 25 milioni di messaggi nel 2022, anche se con una presenza intermittente ed il gruppo che mostra segni di rallentamento nell’adattarsi al panorama delle minacce post-macro. Il secondo rilievo è riferito a Socgholish come nuovo metodo di distribuzione che coinvolge download drive-by e falsi aggiornamenti del browser. Tra i primi cinque, per volumi di messaggi, la famiglia di malware ha accresciuto la sua capacità di infettare i siti Web per distribuire codice malevolo esclusivamente attraverso download drive-by, convincendo le vittime a scaricarlo attraverso falsi aggiornamenti del browser. Anche in questo caso la scarsa consapevolezza ha agevolato di molto il lavoro degli attaccanti.

© RIPRODUZIONE RISERVATA