Nel 2022, il panorama mondiale ha assistito ad un significativo inasprimento degli attacchi cyber a partire da quelli più gravi come quelli che rientrano nelle categorie hactivism, information warfare ed espionage. Una delle cause principali dell’intensificazione degli attacchi è attribuibile all’esplosione del conflitto russo – ucraino che, unitamente alla crescente digitalizzazione e alla penetrazione dello smart working, da un lato, ha determinato un aumento degli attacchi e della loro capacità di colpire target multipli – tenuto anche conto dell’incremento di attività di cyberintelligence, dall’altro, ha amplificato l’esposizione e vulnerabilità di aziende e organizzazioni pubbliche con conseguenti impatti economici e reputazionali. Tale contesto ha contribuito a mantenere alta – anche in Italia – l’attenzione di imprese ed enti all’utilizzo e gestione di strumenti e tecnologie per la protezione e difesa dei sistemi IT.

Alla luce del focus costante sulle tematiche di sicurezza, nel corso del 2022, NetConsulting cube ha avviato la sesta edizione del Barometro Cybersecurity, con il contributo di Cisco, Deda Cloud, Ntt Data, Netwitness, Rsa e Zscaler e con il coinvolgimento di un advisory board che include aziende ed enti primari oltre a Eucacs e InTheCyber. I risultati del Barometro Cybersecurity consentono di scattare una fotografia di quelle che sono le principali fonti di rischio per le realtà italiane, del ruolo della cybersecurity nella strategia e organizzazione delle aziende, dei sistemi di detection e difesa in uso, delle sfide e priorità, anche di investimento.

Si rafforzano i rischi cybersecurity

Per le realtà che hanno partecipato all’indagine, l’instabilità dello scenario geopolitico rappresenta la principale preoccupazione in termini di rischi per la cybersecurity. Le relazioni all’interno della supply chain, improntate alla digitalizzazione degli scambi di dati e informazioni, e l’affermazione di modelli di remote e hybrid working così come la crescente digitalizzazione di attività e processi rappresentano altre importanti fonti di rischio, visto il loro impatto sull’estensione e apertura del perimetro aziendale.

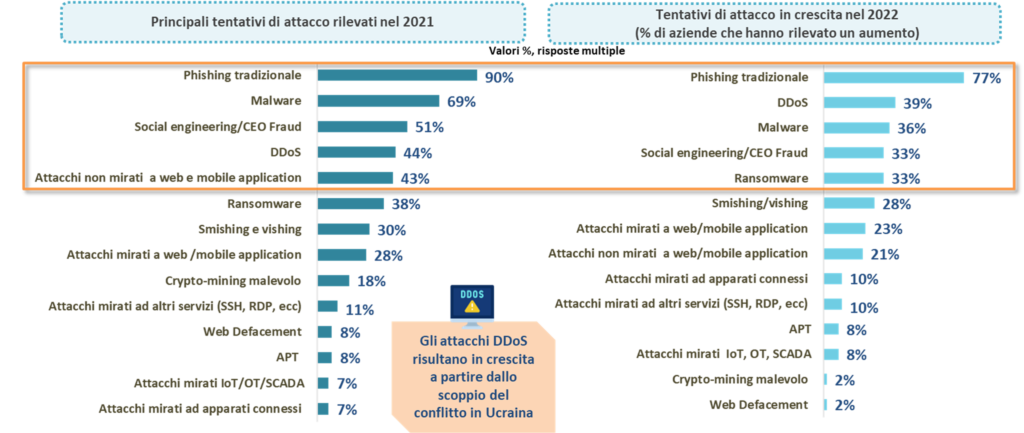

In linea con gli ambiti che costituiscono rischi potenziali per la sicurezza aziendale, phishing – tradizionale e basato su tecniche di social engineering/Ceo fraud e, in misura inferiore, smishing e vishing, malware, DDoS sono i tentativi di attacco su cui i rispondenti, nel corso del 2022, hanno rilevato un aumento significativo delle minacce. La scarsa consapevolezza da parte degli utenti finali dei pericoli sottostanti alla condivisione di dati sensibili su diversi canali e lo scoppio del conflitto in Ucraina sono le principali ragioni di questo risultato. Sono riportati in buon aumento anche i ransomware e gli attacchi mirati di diverso tipo – sebbene con intensità variabile a seconda dei contesti – anch’essi favoriti da comportamenti incauti ed inconsapevoli. Apt, attacchi ad ambienti IoT e OT, crypto-mining malevolo e Web defacement si confermano essere, invece, minacce trascurabili. Al risultato contribuiscono una serie di fattori: la scarsa presenza di soggetti in grado di portare avanti minacce avanzate e persistenti, la diffusione di ambienti IoT e OT limitata ad alcuni settori (Industria ed Energy-Utilities in primis), il minore interesse verso le criptovalute e la natura prevalentemente ideologica degli attacchi di Web Defacement.

Urgente la governance della cybersecurity

Viste le tante potenziali conseguenze degli attacchi alla sicurezza – interruzione del servizio, danneggiamento di impianti e asset, riduzione nei livelli di produttività, perdita di dati e informazioni, danno reputazionale, calo delle performance, etc. – non sorprende che aziende ed enti siano sempre più impegnate a mettere in atto azioni strategiche volte a mitigare gli impatti delle minacce, a partire da quelle che incombono sul personale e sulle postazioni di lavoro. Per aumentare l’efficacia delle iniziative, diventa quindi sempre più critico indirizzare le tematiche di cybersecurity da un punto di vista strategico e organizzativo.

Se da un punto di vista strategico, dai risultati del Barometro emerge un quadro piuttosto evoluto (per il 92% dei rispondenti la sicurezza è una priorità del piano strategico business o Ict, per il 70% è oggetto di uno specifico resilience plan), a livello organizzativo vanno fatti ancora passi in avanti sebbene le risposte dei partecipanti mostrino un buon avanzamento rispetto alle scorse edizioni dell’indagine.

Cresce, infatti, la quota di aziende che ha dichiarato di aver nominato un Ciso, all’interno della divisione IT, con responsabilità della governance e della gestione delle tematiche di sicurezza. Rimane sostanzialmente inalterata la percentuale di organizzazioni che ha indicato la presenza di un responsabile Cso/Ciso a capo di una direzione specificatamente dedicata alla sicurezza aziendale così come la quota di imprese che esternalizza qualunque attività di gestione della cybersecurity. Allo stesso tempo, si riduce il numero di organizzazioni che dichiara l’assenza di una funzione responsabile della cybersecurity e di svolgere tutte le attività in ambito sicurezza appoggiandosi a risorse IT, non specializzate. È un buon risultato in quanto delegare la gestione della sicurezza a profili tecnici ma non specializzati, come Cto, responsabile infrastrutture o networking, può determinare una maggiore vulnerabilità in caso di tentativi di attacco.

Quale approccio di detection e difesa

Un’efficace organizzazione in ambito cybersecurity non è di per sé garanzia di una risposta appropriata ai rischi di attacco cyber. Affinché un’azienda sia in grado di difendersi adeguatamente dai tentativi di attacco, infatti, è necessario che investa anche nell’adozione di strumenti che le permettano di rilevare e affrontare le minacce che la mettono in pericolo. Alla pericolosità dei tentativi di attacco e delle minacce alla sicurezza contribuiscono, senza dubbio, i gap che caratterizzano i sistemi e gli ambienti tecnologici di aziende ed enti che oggi – secondo i risultati del Barometro – appaiono concentrati sulla protezione dei dati, sul controllo delle reti negli ambienti OT, su applicazioni e sistemi.

Nell’ambito della detection, l’utilizzo di un Soc – Security Operation Center – ricopre un’importanza fondamentale vista la sua missione che è focalizzata sul monitoraggio delle minacce, sulla gestione delle funzionalità di sicurezza e sull’incremento del livello di protezione delle risorse Ict aziendali. Prevalgono le organizzazioni che adottano un Soc esterno ovvero usufruiscono di managed security services erogati da provider specializzati, con riferimento in particolare a servizi di monitoraggio e proattivi, come ad esempio security assessment, vulnerability assessment, early warning, etc. Seguono le realtà che utilizzano un Soc interno ed esterno: le organizzazioni tendono a mantenere al proprio interno le attività di tipo proattivo e di gestione, soprattutto nel caso di infrastrutture critiche. L’uso esclusivo di un Soc interno è molto poco frequente ed è stato dichiarato da realtà di grandi dimensioni che hanno generalmente la capacità di spesa e gli spazi necessari a costruire e mantenere infrastrutture all’avanguardia come i Soc. I casi restanti sono polarizzati su aziende che prevedono di utilizzare un Soc entro il 2023. Si tratta nella maggioranza di casi di aziende pubbliche e in ambito sanità che vedono, quindi, ridursi il divario che li separava dalle altre organizzazioni.

Cruciali sono anche le attività di vulnerability assessment e penetration test che consentono di capire e valutare il livello di rischio che caratterizza gli ambienti tecnologici utilizzati da aziende ed enti. Le organizzazioni private e pubbliche lavorano maggiormente su attività di vulnerability assessment vista la loro natura non invasiva su infrastrutture e sistemi. Il focus è sbilanciato sugli ambienti tradizionali, ovvero server e applicazioni, e end-point fissi. Gli end-point mobili insieme agli ambienti OT e sistemi IoT/connessi appaiono, al contrario, più scoperti. Software e servizi Siem – Security Information and Event Management, fonti informative su vulnerabilità, database che sistematizzano e raccolgono informazioni su tutti gli asset tecnologici sono gli strumenti tecnologici più adottati, generalmente nell’ambito di processi organizzativi ben definiti, per la gestione delle vulnerabilità. Si stanno, inoltre, facendo strada soluzioni di cybersecurity basate su algoritmi di machine learning usate soprattutto in ambito Siem, a supporto della gestione delle frodi e di sistemi di extended detection and response, per l’identificazione, correlazione e gestione di incidenti.

Per far fronte alle minacce di sicurezza e ad eventuali attacchi in modo efficace, inoltre, le aziende si stanno concentrando in misura crescente sul rafforzamento della threat intelligence e delle modalità di risposta agli incidenti. Sono tanti i partecipanti all’indagine che hanno dichiarato di disporre di un team specificatamente dedicato ad attività di threat intelligence, sia esterno che interno all’organizzazione. E sono molteplici le finalità delle attività di analisi svolte: spiccano l’analisi del Deep e Dark Web e di fonti liberamente accessibili, l’individuazione di elementi che aumentano le probabilità che avvenga un’intrusione sulla base di un campione di possibile malware, l’intercettazione di potenziali tentativi di attacco all’interno dei social media, il recupero di minacce nell’ambito di relazioni interpersonali. Per quanto riguarda la risposta agli incidenti, aziende ed enti agiscono in allineamento a procedure tecniche codificate o fanno riferimento ad un set articolato di attività, quali implementazione di patch e svolgimento di analisi forensi.

Le risposte dei partecipanti al Barometro evidenziano, infine, un buon avanzamento nell’avvio di iniziative di protezione dei dati. Il focus riguarda l’implementazione di soluzioni di backup e restore e la gestione e segnalazione di data breach entro 72 ore. Buona è anche l’adozione di procedure di audit, soprattutto interno, ovvero relative rispetto del regolamento Gdpr da parte dei sistemi di protezione dei dati usati all’interno dell’azienda.

Come proteggersi dalla digital transformation

La digital transformation non è esente da criticità e aree di attenzione, primo fra tutti un significativo incremento dei rischi di attacco alla sicurezza delle diverse organizzazioni a fronte all’inarrestabile ampliamento e apertura dei confini aziendali. Non a caso la crescente adozione di paradigmi digitali sta trainando la domanda di soluzioni specifiche di cybersecurity.

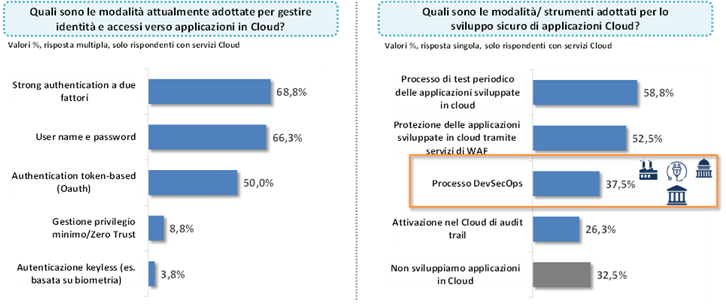

È il cloud computing, in virtù della sua natura abilitante per antonomasia, alla base di pressoché tutte le iniziative di digitalizzazione, a giocare un ruolo cruciale nell’esigenza delle diverse organizzazioni di avviare iniziative dirette ad aumentare il livello di sicurezza. Nello specifico, l’adozione del cloud pone importanti criticità in relazione al presidio della sicurezza end-to-end e alla protezione di dati e applicazioni. Il focus sui dati si traduce nella contrattualizzazione – con i cloud provider – dei requisiti minimi di sicurezza e diritti di audit. In genere, i fornitori di servizi cloud danno evidenza delle certificazioni delle procedure di cybersecurity adottate e delle procedure stesse dando – in alcuni casi – evidenza dei test effettuati. Per quanto riguarda le applicazioni in ambienti cloud, le misure di sicurezza riguardano la protezione dell’accesso e delle attività di sviluppo. L’accesso alle applicazioni in cloud è protetto principalmente da strong authentication a due fattori, user name e password e authentication token-based. Modalità più evolute di gestione di identità e accessi sono state citate da percentuali inferiori di aziende. Lo sviluppo sicuro di applicazioni cloud poggia, prevalentemente, sullo svolgimento di test periodici e sull’adozione di specifici firewall per ambienti Web. Sono poche le realtà, principalmente nei settori industria, utilities e bancario, ad aver dichiarato di adottare un approccio DevSecOps, ovvero di svolgere attività di sviluppo integrando gli aspetti di sicurezza sin dalle prime fasi della scrittura delle applicazioni e non solo nelle battute finali, con benefici in relazione alla velocità di deployment e alla riduzione della probabilità di incidenti di sicurezza.

Si moltiplicano sfide e priorità

La crescente strategicità delle tematiche di sicurezza trova un’ulteriore conferma nelle tante sfide e priorità che animano le strategie in ambito cybersecurity delle organizzazioni che hanno partecipato all’edizione 2022 del Barometro. Le priorità che polarizzano l’attenzione dei partecipanti all’indagine sono prevalentemente riconducibili as aspetti organizzativi: formazione e l’awareness del personale, ampliamento del numero di risorse, sia interne che esterne, revisione delle strutture organizzative. Le altre priorità indicate riguardano l’applicazione e implementazione di misure a supporto della cybersecurity: adozione di logiche di security by design, revisione e rafforzamento di policy e procedure, implementazione di attività di penetration test e di risk assessment, simulazione di cyber attacchi disruptive, adozione di modelli, standard e framework di cybersecurity, esecuzione di business impact analysis.

Ciò si riflette in un’ampia gamma di aree di investimento. Le risposte dei partecipanti all’indagine evidenziano, in prima battuta, una forte attenzione su tematiche di disaster recovery e di business continuity. L’esperienza del Covid-19 continua, quindi, ad influenzare i piani di investimento delle organizzazioni che non vogliono trovarsi impreparate di fronte a possibili eventi disastrosi. Seguono ambiti di investimento relativi alla gestione delle identità per il controllo degli accessi degli utenti ad applicazioni e altri sistemi, con un focus indicato da una percentuale lievemente inferiore di organizzazioni su prodotti e soluzioni per la gestione delle utenze privilegiate, su soluzioni zero trust. Tra le altre aree di investimento, i rispondenti hanno indicato prodotti e soluzioni per la protezione di ambienti, sistemi e architetture che abilitano la crescente digitalizzazione dei processi di business. Si segnalano, a questo riguardo, le soluzioni di cloud security, i prodotti e le soluzioni di network security, la mobile security e le soluzioni per la sicurezza di dispositivi IoT e ambiti di produzione connessi.

Anche il monitoraggio dei possibili tentativi di attacco, la gestione delle vulnerabilità e la capacità di rispondere alle minacce giocano un ruolo importante nei piani di investimento dei partecipanti all’indagine. A supporto di questi obiettivi, le organizzazioni prevedono di investire nell’implementazione di soluzioni Siem, di prodotti di Edr, di sistemi per la gestione delle vulnerabilità, di tool di threat intelligence e di soluzioni per la gestione degli incidenti. Molto importanti appaiono, infine, tutti quei prodotti di sicurezza che consentono di proteggere con maggior efficacia applicazioni e sistemi la cui sicurezza è messa a dura prova dall’intensificazione delle minacce cyber derivanti dalla crescente digitalizzazione e dall’affermazione di modelli di lavoro ibrido. È il caso delle soluzioni di application security, di endpoint security e di data security.

Essenziale per la concretizzazione di priorità e aree di investimento è la disponibilità di risorse economiche adeguate. A questo proposito, il 75% dei partecipanti all’indagine indirizza le iniziative in ambito cybersecurity sulla base di un budget specifico allocato all’interno della spesa complessiva IT. Per oltre la metà di queste organizzazioni, l’incidenza della spesa in cybersecurity si attesta, nel 2022, tra il 5% e il 10% del budget IT totale. I casi restanti si suddividono in massima parte su quote inferiori al 5%. In prospettiva futura, entro il 2023, nessuno dei partecipanti all’indagine ha indicato un calo della spesa in sicurezza informatica. Circa il 30% ne prevede una sostanziale stabilità e il 70% un aumento più o meno intenso e, comunque, nella maggioranza dei casi attestato tra il +5% e il +10%.

Si tratta di dati assolutamente coerenti con le stime di mercato di NetConsulting cube secondo cui il mercato della cybersecurity dovrebbe raggiungere nel 2023 un valore pari a poco meno di 1,8 miliardi di Euro (+13% sul 2022) e crescere entro il 2025 con un tasso medio annuo del 15% circa.

Leggi tutti gli approfondimenti dello Speciale Barometro Cybersecurity 2022

© RIPRODUZIONE RISERVATA