Gli attacchi DDoS (Distributed Denial of Service) sono tra le prime tipologie di minacce informatiche utilizzate per interrompere l’erogazione dei servizi e, ancora oggi dopo diversi anni, continuano a rappresentare uno strumento efficace nel mettere a rischio la sicurezza delle aziende, delle piccole come di quelle enterprise. Benché alcune organizzazioni ritengano che il rischio di subire un attacco DDoS sia basso, la crescente dipendenza dai servizi Internet per utilizzare applicazioni e servizi business-critical espone un numero sempre più elevato di realtà al rischio di incorrere in problemi di downtime e riduzione delle performance, se la propria infrastruttura non è adeguatamente protetta. Non solo, spostando le applicazioni in ambienti cloud, le architetture di sicurezza diventano sempre più complesse e le organizzazioni si sforzano di capire come proteggere le risorse in cloud adottando, per gli attacchi DDoS lo stesso livello di difesa che già utilizzano per le risorse che si trovano nel data center. E’ un errore grave anche perché oltre alla complessità, molti IP gestiti sul cloud non rientrano nel controllo diretto di un’azienda e questo incrementa il livello di vulnerabilità.

Attacchi DDoS, lo scenario

Alcuni riferimenti quantitativi e qualitativi utili: la portata degli attacchi DDoS raddoppia ogni due anni e la sua complessità è sempre più elevata. Con applicazioni e reti che rappresentano sempre di più elementi critici per la continuità operativa, i criminali sferrano attacchi DDoS e riescono a causare problemi ad ogni potenziale point of failure, con il fine ultimo di impedire agli utenti finali l’accesso a servizi e risorse su Internet. Con un attacco DDoS, il cybercrime sovraccarica un sito Web, un server o una risorsa di rete con traffico dannoso, il sistema preso di mira si blocca o non riesce a funzionare e viene così negato il servizio agli utenti legittimi.

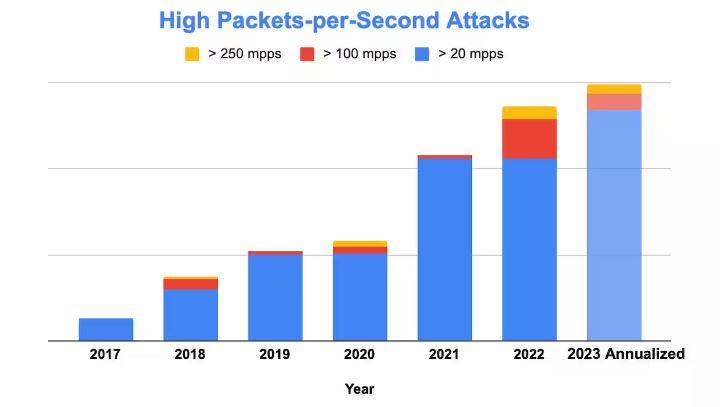

Oggi gli autori di attacchi riescono ad utilizzare metodi relativamente poco costosi per sferrare gli attacchi DDoS, per esempio grandi botnet generate con i comuni dispositivi digitali e IoT (Internet of Things) ma anche le vulnerabilità zero-day. Solo per offrire alcuni dettagli di riferimento, nel corso del 2023, gli attacchi DDoS sono diventati più frequenti e sofisticati, si sono incentrati su bersagli orizzontali (ossia, sono state colpite più destinazioni IP nell’ambito dello stesso attacco). Finance e banking sono i settori in cima alla lista dei bersagli con l’intento anche di infliggere danni alla reputazione o per “distrarre” gli addetti alla sicurezza in modo da poter eseguire attacchi ransomware secondari. Impressiona poi il numero e la portata degli attacchi DDoS registrati nell’area Emea, pari a quelli osservati in Nord America. Le analisi di Akamai rivelano che il numero totale degli attacchi DDoS di livello 3 e di livello 4 (rispetto al modello OSI – Open Systems Interconnection – ovvero gli attacchi sferrati a livello di rete e di trasporto) ad alta velocità di pacchetti al secondo è aumentato di quasi il 50% tra il 2021 e il 2023 (fonte: Intelligence sulle minacce DDoS di Akamai Prolexic). Si parla poi di ripercussioni sul downtime che non influiscono solo sul costo associato alla mancata disponibilità delle applicazioni e dei servizi soggetti all’attacco, anzi: secondo il Ponemon Institute, il costo annuo di un attacco DDoS per un’organizzazione corrisponde a 1,7 milioni di dollari, una cifra determinata dall’aumento dell’assistenza tecnica necessaria, dall’utilizzo delle risorse richieste per risolvere i problemi, le escalation interne, le spese legali, le interruzioni operative e la perdita di produttività da parte dei dipendenti.

Non solo, gli attacchi DDoS sono diventati sempre più numerosi e sofisticati, ma il 2023 ha visto accelerare questa tendenza ad un ritmo imprevisto. In ripresa, inoltre – dopo un breve calo nella prima metà del 2022 – gli attacchi ai DNS, con quasi il 60% degli attacchi DDoS mitigati da Akamai nel 2023 che presentava questa caratteristica. Ultimo, ma non ultimo come rilievo “qualitativo” riguarda il numero sempre crescente di vettori impiegati dai criminali informatici quando prendono di mira un’azienda o un’istituzione. Alcuni dei più grandi e sofisticati attacchi DDoS nel 2023 sono risultati da una combinazione di 14 diversi vettori utilizzati con il chiaro intento di esaurire le risorse e sovraccaricare i team addetti alla sicurezza delle aziende prese di mira. Gli attacchi DDoS complessi che utilizzano più vettori meritano poi particolare attenzione perché vengono sferrati anche con lo scopo di nascondere gli attacchi a tripla estorsione.

Akamai, un modello completa di difesa dagli attacchi DDoS

E’ evidente che, sia che si tratti di attacchi DDoS a livello di applicazione (1) – come sono quelli Http Flood, quelli ad attività bassa e lenta (per mascherare l’attacco), o quelli Slowloris progettati per sovraccaricare un server Web, aprendo e mantenendo più connessioni Http contemporaneamente sul server -; sia che si parli di attacchi ai protocolli (2) – come gli attacchi Synflood e Smurf, ovvero quando grandi quantità di pacchetti ICMP con l’IP di origine contraffatto del sistema preso di mira vengono trasmessi a una rete informatica tramite un indirizzo broadcast IP-; così come nel caso di attacchi di amplificazione/riflessione DDoS al DNS (3) e degli attacchi volumetrici (4), è necessario un approccio a 360 gradi che sia valido on-premise, come per la protezione delle risorse in cloud e all‘edge.

Lo stack tecnologico dedicato alla sicurezza diventa sempre più complesso, gestire tutto da un’unica posizione – non solo per una migliore visibilità, ma anche per una generazione semplificata dei rapporti da poter ‘trasmettere’ tramite le API ai sistemi di correlazione dei dati degli eventi – è quindi un’esigenza legittima e particolarmente sentita. Serve rivolgersi a fornitori di soluzioni per la sicurezza DDoS sul cloud che facilitino, senza ostacolare, le strategie di migrazione sul cloud ibrido, ma si ha anche bisogno di sistemi di difesa scalabili e reattivi, indipendentemente dalla posizione in cui risiedono i servizi aziendali, per rispondere direttamente all’aumento della complessità operativa richiesta per integrare, implementare e gestire i sistemi di difesa DDoS nell’ambiente dei cloud service provider. Inoltre, la situazione si fa ancora più complessa se consideriamo le numerose risorse dislocate su più cloud (multicloud e cloud ibrido).

Akamai agisce come una prima linea di difesa, fornendo la protezione richiesta con strategie che si avvalgono di un edge dedicato, un Dns distribuito e la mitigazione sul cloud nell’intento di prevenire danni collaterali e single point of failure. A differenza di altre architetture di fornitori di soluzioni per la sicurezza nel cloud, concepite come prodotti “all-in-one”, il modello di difesa progettato da Akamai offre un miglior livello di resilienza, una capacità di scrubbing dedicata e capacità di mitigazione superiore per soddisfare gli specifici requisiti delle applicazioni Web come dei servizi basati su Internet.

Ecco allora che la proposta di protezione dagli attacchi DDoS di Akamai, basata su un’infrastruttura dedicata e declinata sul mercato attraverso i partner come Criticalcase, si indirizza alla protezione delle applicazioni e dei sistemi connessi a Internet mantenendo il DNS veloce, sicuro e sempre disponibile.

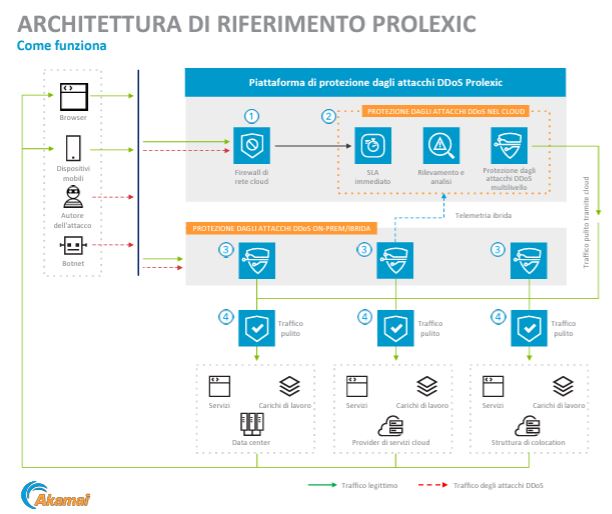

Il modello prevede che gli attacchi DDoS e il traffico dannoso nel cloud vengono bloccati prima che raggiungano applicazioni, data center e infrastruttura, senza la necessità di più firewall. Tre i pilastri principali di protezione declinati attraverso servizi di mitigazione degli attacchi DDoS di livello superiore e avanzati controlli di cybersicurezza.

Akamai fornisce servizi di mitigazione e difesa approfondita dagli attacchi DDoS attraverso una mesh trasparente di sistemi di difesa dedicati dell’edge, del DNS distribuito e dello scrubbing su cloud. Questi servizi sul cloud appositamente studiati sono concepiti per rafforzare le strategie di sicurezza DDoS e della rete, riducendo, al contempo, le superfici di attacco, migliorando la qualità della mitigazione e riducendo i falsi positivi, aumentando, così, la resilienza rispetto agli attacchi più vasti e complessi. Inoltre, è possibile ottimizzare le soluzioni in base ai requisiti specifici delle applicazioni web e dei servizi basati su Internet.

All’edge la proposta Akamai App & API Protector comprende Waf (Web Application Firewall), mitigazione dei bot, sicurezza delle API e protezione DDoS di livello 7 in un’unica soluzione. In questo modo è possibile individuare le vulnerabilità e mitigare le minacce nell’intero patrimonio Web e Api, prima che impattino sulle risorse. La difesa del DNS è indirizzata con il servizio DNS autoritativo di Akamai, Edge DNS, in grado di filtrare anche il traffico sull’edge. La soluzione è progettata specificamente per offrire caratteristiche di disponibilità e resilienza contro gli attacchi DDoS, prevede ridondanze delle architetture a più livelli, inclusi server dei nomi, punti di presenza, reti e persino cloud IP anycast segmentati.

Infine, tassello cardine della proposta, la protezione completa dagli attacchi DDoS vede in Akamai Prolexic la soluzione principe. E’ disponibile in tre opzioni (on-prem, su cloud o in ambienti ibridi) e offre una protezione DDoS completa ai data center alle infrastrutture ibride su tutte le porte e i protocolli.

Akamai Prolexic, protezione DDoS in evoluzione

La protezione dagli attacchi DDoS su cloud di Prolexic, sia come soluzione autonoma che come backup ibrido su Prolexic On-Prem, si avvale di più di 36 scrubbing center nel cloud in 32 centri metropolitani a livello globale, offrendo oltre 20 Tbps di difesa DDoS dedicata. Si tratta di una proposta specifica proprio per mantenere a disposizione le risorse su Internet e come servizio completamente gestito, Prolexic è in grado di costruire modelli di sicurezza positivi e negativi. Il servizio combina sistemi di difesa automatizzati con la mitigazione esperta del team globale di oltre 225 addetti Soc dedicati. Prolexic offre anche un immediato Sla di mitigazione attraverso controlli di difesa proattivi, per mantenere al sicuro e altamente disponibili l’infrastruttura di un data center e i servizi basati su Internet.

La visione di insieme della proposta di difesa di Akamai evidenzia come in uno scenario degli attacchi DDoS in rapida evoluzione e sempre più complesso, si vuole proporre ai clienti una protezione completa, flessibile e affidabile in grado di difendere l’infrastruttura digitale a tutti i livelli, su tutte le porte e con tutti i protocolli.

In particolare, proprio guardando ad Akamai Prolexic, sono stati compiuti diversi passi in avanti proprio nel corso dell’ultimo anno nell’intento di fornire protezione e valore ai clienti in tutti i principali segmenti, settori e aree geografiche. In primis con il lancio di un’architettura ‘software defined’ in risposta alle mutevoli tendenze della rete relative all’edge computing, al 5G e alla virtualizzazione. Infatti, sono state eliminate tutte le dipendenze da hardware specializzato e questo permette di soddisfare le mutevoli esigenze dei clienti in modo più rapido, facilitando le implementazioni modulari per l’estensione della capacità, con una migliore copertura locale con collegamenti a bassa latenza.

La nuova architettura accelera le avanzate funzionalità di apprendimento dei comportamenti di Prolexic che apprendono dalle firme degli attacchi, si adattano ai nuovi vettori di attacco e costruiscono in modo proattivo sistemi resilienti agli attacchi DDoS per i clienti. Oggi, Prolexic dispone di diversi scrubbing center in 32 aree metropolitane globali e di oltre 20 Tbps di capacità di difesa dedicata. A differenza di alcune soluzioni che sfruttano le funzionalità della loro rete per la distribuzione dei contenuti, offrendo ai criminali informatici un solo punto di difesa da superare, Prolexic è una piattaforma appositamente progettata, del tutto integrata con Akamai Connected Cloud, con un livello di protezione dedicata dagli attacchi DDoS richiesto dai clienti aziendali.

Per saperne di più scarica il whitepaper: A year in Review

Non perdere tutti gli approfondimenti della room Security Everywhere by Akamai e Criticalcase

© RIPRODUZIONE RISERVATA