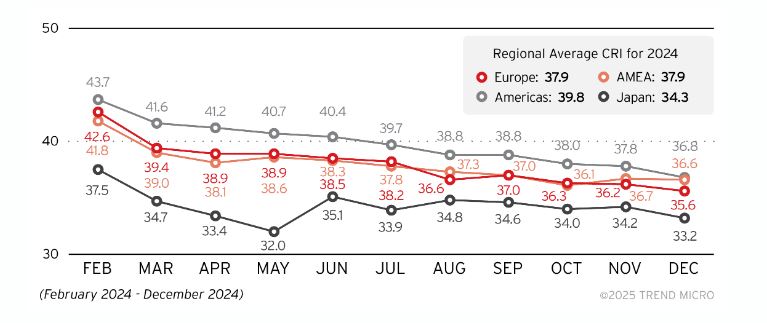

A fronte di architetture digitali che appaiono frammentate ed esposte, la sfida per le aziende, quando si parla di sicurezza, non è solo difendersi, ma sempre di più anche anticipare i rischi. Per questo Trend 2025 Cyber Risk Report elaborato da Trend Micro, sulla base dei dati relativi al 2024 delinea una strategia di cybersecurity fondata sulla gestione proattiva. Facendo leva sulla platform Trend Vision One, arricchita da dati di telemetria aggiornati e da un approccio “risk-based” – capace di tradurre la complessità del cyberspazio in metriche gestibili e azionabili – l’analisi si impernia sulla proposta di un Cyber Risk Index (Cri), come metrica che offre una valutazione della postura di sicurezza di un’organizzazione, con valori da 0 a 100, suddivisi in tre livelli: basso (0-30), medio (31-69) e alto (70-100). Ecco, nel 2024, il Cri medio globale si è attestato su un valore di 38,4, segnalando un rischio ancora medio ma in miglioramento rispetto agli anni precedenti.

L’Europa si distingue positivamente con una riduzione significativa del proprio indice Cri grazie all’impulso normativo dato da Dora e dal Cyber Resilience Act. Tuttavia, il miglioramento non pare essere sufficiente: anche nei contesti più virtuosi, il rischio medio persiste e richiede interventi continui su vulnerabilità, configurazioni errate e accessi non controllati.

I settori più esposti

Il settore dell’istruzione continua a registrare il Cri più elevato, penalizzato da infrastrutture legacy, ambienti ibridi di apprendimento e risorse IT limitate. Ma a preoccupare sono anche agricoltura e costruzioni, comparti sempre più digitalizzati ma poco attrezzati sul fronte della sicurezza. L’uso diffuso di dispositivi IoT, macchinari automatizzati e dipendenza da fornitori terzi espone queste industrie a una superficie d’attacco ampia e frammentata.

Nel 2024, sono state rilevate poi rilevate gravi criticità anche nel settore dell’energia e dei trasporti, elementi chiave delle supply chain globali perché un attacco riuscito in questi settori può avere conseguenze a cascata su scala internazionale. Un’altra metrica importante riguarda l’aspetto dimensionale. Più un’azienda è grande, più cresce la complessità dell’infrastruttura e quindi l’indice di rischio. Le aziende con oltre 10mila dipendenti registrano un Cri medio di 44,2, seguite da quelle con 5.001-10.000 dipendenti (44). Il dato ribadisce che la scala non protegge, anzi, amplifica il rischio. I sistemi complessi sono più difficili da proteggere, patchare e monitorare, ed è qui che Trend Vision One gioca un ruolo chiave nell’orchestrazione centralizzata delle attività di mitigazione.

Nel mirino e-mail, identità, cloud

Accesso rischioso alle app cloud, account Microsoft Entra ID (prima conosciuto come Azure Active Directory) obsoleti o senza autenticazione multifattoriale, minacce e-mail rilevate in sandbox, password deboli e violazioni Dlp (Data Loss Prevention) sono i principali eventi alla base di rischi e attacchi. Per esempio, oltre un miliardo di organizzazioni nel mondo non utilizza l’autenticazione multifattoriale (Mfa), una cifra che da sola spiega l’ampia esposizione al rischio delle infrastrutture digitali globali.

Nel solo 2024, Trend Vision One – Email & Collaboration Protection ha bloccato 57 milioni di e-mail ad alto rischio, con un incremento del 27% rispetto al 2023. Ma sono cresciuti anche gli eventi legati a policy deboli di autenticazione, con oltre un miliardo di eventi legati all’assenza di Mfa sugli account di login. Per quanto riguarda il cloud, le configurazioni errate rappresentano una vulnerabilità critica. Le più comuni includono permessi eccessivi nei bucket S3, configurazioni non conformi in ambienti Aws, Azure e Gcp, e Iam policy non aggiornate.

La lentezza nella risposta agevola le minacce

Un altro dato preoccupante è quello relativo al Mean Time To Patch (Mttp). Le organizzazioni europee si dimostrano le più rapide con una media di 23,5 giorni, seguite da Giappone e Americhe. Ma ci sono settori, come l’healthcare e le telecomunicazioni, che impiegano oltre 38 giorni in media per applicare le patch. Le aziende con più di 10mila dipendenti arrivano a oltre 41 giorni. La lentezza nel patching si traduce in esposizione prolungata a Cve ad alta severità. Sebbene non siano stati documentati exploit attivi, la raccomandazione è chiara: patching tempestivo come imperativo di resilienza.

Il report offre anche una panoramica sull’evoluzione del cybercrime. L’intelligenza artificiale non genera minacce nuove, ma amplifica quelle esistenti: phishing, deepfake, virtual kidnapping, pig butchering e disinformazione sono tutti fenomeni in crescita, alimentati da strumenti generativi. Sul fronte ransomware, le intrusioni più attive sono firmate da gruppi come Lockbit, Ransomhub, Qilin e Black Basta, con la maggior parte delle vittime in Nord America. Le industrie più colpite sono retail, prodotti industriali e trasporti. Nell’ambito delle campagne Apt, invece, si intensifica in particolare l’attività geopolitica e tra le campagne più significative di attacchi Apt si segnalano Earth Kurma, attivo nel Sud-Est asiatico con obiettivi governativi, Konni Group, che ha preso di mira la Russia con Pdf infetti, Earth Koshschei, coinvolto in attacchi spear-phishing contro l’Ucraina e Matryoshka, focalizzato sulla disinformazione in vista delle elezioni Usa.

Queste campagne indicano un ritorno dell’hacktivism geopolitico, spesso orchestrato da stati-nazione o gruppi sponsorizzati, con finalità di spionaggio, destabilizzazione o furto di proprietà intellettuale. Il report invita infine tutte le aziende, indipendentemente dalla dimensione, a seguire alcune linee guida operative – ma dovrebbero essere tutte più che conosciute-: ottimizzare le impostazioni di sicurezza; eliminare account obsoleti e rafforzare le credenziali; applicare tempestivamente patch e aggiornamenti; sfruttare le capacità di visibilità offerte da piattaforme centralizzate come quella proposta da Trend Micro.

© RIPRODUZIONE RISERVATA