Anche per il 2025, gli attacchi ransomware si confermano tra le principali minacce alla resilienza operativa delle imprese, con un impatto che va oltre il danno informatico per estendersi a reputazione, business continuity aziendale e sicurezza di dipendenti e dirigenti. È quanto emerge dal report 2025 Ransomware Risk Report: Essential Guidance for Building Operational Resilience Against Cyberattacks, preparato da Semperis in collaborazione con la società di ricerca Censuswide, che ha coinvolto 1.500 professionisti IT e della sicurezza in dieci Paesi (tra cui anche l’Italia) e in otto settori industriali chiave. L’indagine, svolta nella prima metà dell’anno, ha voluto mappare l’esperienza diretta delle organizzazioni rispetto al ransomware, esplorandone l’evoluzione e l’impatto in un contesto geopolitico e tecnologico in forte cambiamento.

Metodologia e scenario

Lo studio si basa su interviste condotte in Nord America, Regno Unito, Europa e Asia-Pacifico, coinvolgendo organizzazioni operanti nei comparti dell’istruzione, finanza, sanità, pubblica amministrazione, energia, manifattura, IT e telecomunicazioni, trasporti e logistica. I dati raccolti fotografano una realtà in cui, nonostante una leggera diminuzione nella frequenza e nel successo degli attacchi rispetto al 2024, la minaccia ransomware rimane attuale e sempre più sofisticata. La componente di compromissione dell’identità, in particolare, emerge come vettore primario di compromissione.

Secondo il report, il 78% delle organizzazioni ha subito almeno un tentativo di attacco ransomware negli ultimi 12 mesi e, tra quelle colpite con successo, il 73% ha sperimentato episodi multipli, con il 31% che ne ha subiti tre o più. A rendere più allarmante il quadro è l’adozione di tattiche intimidatorie sempre più aggressive da parte degli attaccanti. Il 40% delle organizzazioni ha ricevuto minacce fisiche dirette ai propri dirigenti, percentuale che sale al 46% negli Stati Uniti e al 44% in Germania. In Italia, pur rimanendo più contenuta, l’incidenza di questi episodi raggiunge comunque il 27%. Parallelamente, il 47% delle organizzazioni riferisce che i cybercriminali hanno minacciato di presentare false denunce per violazioni normative presso enti regolatori, una tattica di estorsione psicologica che mira a forzare il pagamento del riscatto.

A fianco di uno scenario, per tanti tratti inquietante, il report conferma però anche una progressiva consapevolezza da parte dei vertici aziendali circa l’importanza della resilienza informatica. Il sostegno del board alle iniziative di cybersecurity, che nel 2024 rappresentava uno dei principali ostacoli, è oggi percepito come un tema meno critico. Tuttavia, restano prioritarie le sfide legate alla sofisticazione degli attacchi, alla vulnerabilità dei sistemi legacy e alla messa in sicurezza dell’infrastruttura identitaria. Il 69% delle aziende che ha subito un attacco ha pagato un riscatto, con una quota del 55% che ha effettuato più pagamenti, e il 29% che è giunto a pagare tre o più volte. “Una dinamica che – come sottolinea il Ceo di Semperis, Mickey Bresman – alimenta direttamente l’economia criminale del ransomware”.

Proteggere l’infrastruttura di identità

Un dato chiave emerso dall’analisi riguarda il ruolo dell’infrastruttura di identità – in particolare Active Directory, Entra ID e Okta – che rappresenta un punto di ingresso per il 83% degli attacchi riusciti. Eppure, solo il 66% delle organizzazioni ha incluso procedure di recupero per Active Directory nel proprio piano di disaster recovery, e appena il 60% dispone di sistemi di backup specifici per l’identità.

Si tratta di un gap rilevante che può compromettere la capacità di ripristino e la continuità operativa. La necessità di rafforzare le strategie di Identity Threat Detection and Response (Itdr) è sottolineata anche da Chris Inglis, ex direttore nazionale per la cybersicurezza degli Stati Uniti e oggi consulente strategico di Semperis, che invita le organizzazioni a “non abbassare la guardia e a consolidare investimenti e competenze per costruire resilienza strutturale”.

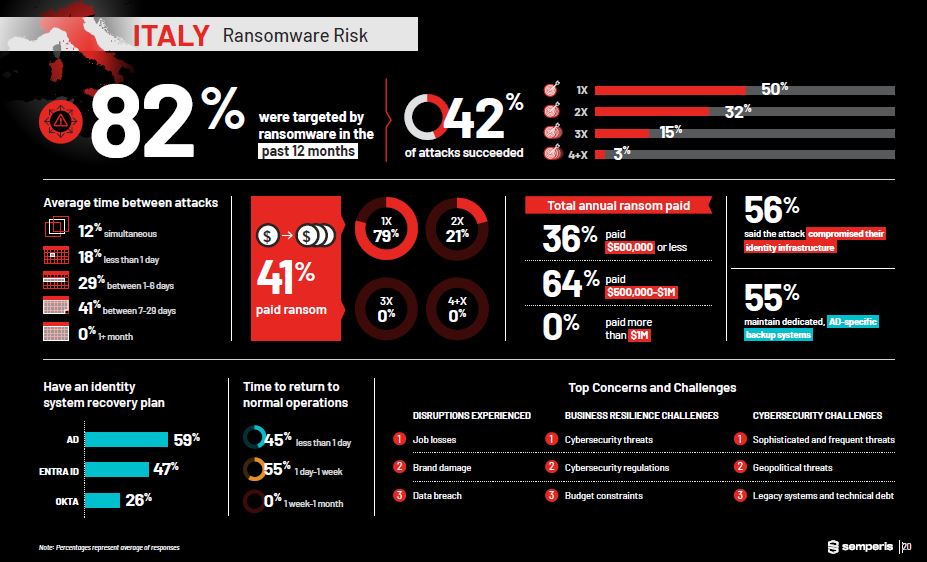

Italia, attacchi diffusi ma la prevenzione funziona

Nel panorama italiano, l’82% delle organizzazioni con oltre 500 dipendenti ha subito almeno un attacco ransomware nell’ultimo anno, anche se solo nell’11% dei casi ciò ha comportato l’interruzione delle attività. Il 56% segnala, appunto, come punto di ingresso l’infrastruttura di identità. Il 12% delle organizzazioni italiane non prevede ancora procedure specifiche per il ripristino dei sistemi identitari e l’8% è priva di backup. Sul fronte delle estorsioni, il 41% ha pagato un riscatto, ma solo l’8% lo ha fatto più di una volta. Il valore più frequente del pagamento si colloca in una forbice tra i 500 e i 750mila dollari. Le conseguenze più gravi segnalate riguardano la perdita di dati e il danno reputazionale (entrambi in una percentuale del 45%). Tra le principali sfide future, le aziende indicano minacce alla sicurezza (45%), pressioni normative (35%) e limiti di budget (31%).

Tempo e best practice fattore critico

Torniamo allo scenario. Sebbene vi sia un leggero calo nella percentuale di attacchi riusciti a livello globale, le interruzioni operative restano una costante. Solo il 23% delle organizzazioni riesce a tornare del tutto operativo in meno di un giorno, rispetto al 39% del 2024. In Italia, la maggior parte delle aziende colpite è riuscita a riprendere le attività in un arco temporale compreso tra 1 e 7 giorni. Il dato globale rileva che il 15% dei soggetti che ha pagato un riscatto non ha ricevuto alcuna chiave di decrittazione funzionante e un ulteriore 3% ha scoperto che i dati sottratti sono stati pubblicati o utilizzati illegalmente, nonostante le promesse degli attaccanti. Questo scenario accentua la necessità di predisporre un piano di ripristino identitario robusto e testato.

Vi insiste anche un contributor expert di eccellenza. “Le identità digitali – osserva Sanjay Poonen, Ceo di Cohesity – rappresentano il fondamento dell’intera infrastruttura aziendale. Senza un ripristino affidabile delle identità, ogni altro sistema rimane vulnerabile”. Tuttavia, solo una parte delle organizzazioni riesce a gestire pienamente questa complessità: il 66% include il ripristino dell’Active Directory nel disaster recovery, e meno del 60% dispone di backup specifici. Per affrontare in modo strutturale la minaccia ransomware è necessaria una combinazione di tecnologia, processi e formazione. Tra le best practice indicate dagli esperti Semperis figurano la creazione di piani di risposta su misura, esercitazioni periodiche di simulazione e la definizione di un “minimum viable company” in grado di garantire l’operatività anche in scenari critici.

Il ransomware evolve con l’AI, supply chain anello debole

Un elemento centrale del report riguarda il ruolo crescente dell’intelligenza artificiale generativa, che sta trasformando il ransomware in termini di accessibilità e sofisticazione.

Come osserva Yossi Rachman, director of Security Research di Semperis, anche i criminali meno esperti possono oggi creare e diffondere ransomware efficaci. Questo fenomeno, descritto come una “democratizzazione degli strumenti di attacco”, pone ulteriori sfide nella gestione della sicurezza. L’introduzione dell’AI nei processi difensivi – dall’automazione del rilevamento degli indicatori di compromissione al ripristino dei sistemi – è vista quindi come una risposta necessaria ma ancora parziale.

Un altro ambito critico riguarda la sicurezza della catena di fornitura. Molte organizzazioni sottovalutano i rischi derivanti da partner, fornitori o consulenti che hanno accesso a sistemi sensibili. Malcolm Turnbull, ex primo ministro australiano e oggi advisor di Semperis, sottolinea che “persino gli studi legali o contabili possano rappresentare punti di vulnerabilità” ma, almeno in ambito europeo, normative come il regolamento Dora sono utili nell’imporre requisiti stringenti di gestione del rischio di terze parti, in particolare per le realtà finanziarie. Sintetizza Sean Deuby, principal technologist di Semperis, “la difesa efficace dipende da persone, processi e strumenti. E tutte e tre le componenti vanno sviluppate in modo coerente”. In un panorama in cui il ransomware si evolve verso forme sempre più sofisticate e coercitive, solo un approccio integrato e proattivo può garantire la continuità e la sicurezza delle attività aziendali.

© RIPRODUZIONE RISERVATA