Tra le modalità di attacco più sfruttate e “antiche”, gli attacchi Ddos (Distributed Denial of Service) hanno l’obiettivo di esaurire le risorse di un sistema informatico (per esempio un sito Web su un Web server), fino a renderlo non più in grado di funzionare. Ancora oggi sono molto efficaci e largamente utilizzati. Basterebbe pensare anche solo a quelli con scopo estorsivo, condotti dal cybercrime per ottenere pagamenti in bitcoin e che, considerata l’efficacia, negli ultimi mesi sono stati intensificati ampliando la larghezza di banda per incrementarne l’impatto. E’ questa una delle evidenze dell’analisi di Akamai che sottolinea come il panorama Ddos sia ancora estremamente vivace ed anzi si corra velocemente verso il continuo raddoppio degli attacchi.

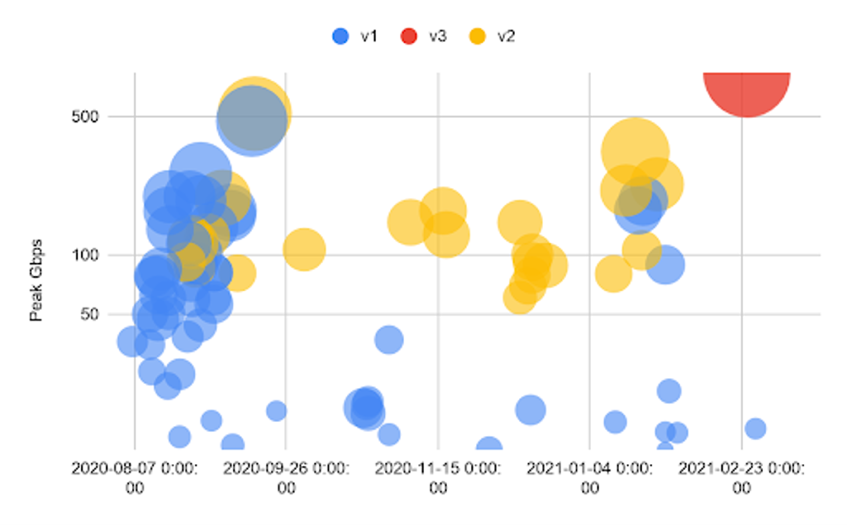

Un esempio su tutti: il più recente attacco a scopo di estorsione nei confronti di una società di gioco d’azzardo europea ha raggiunto un picco di oltre 800 Gbps. Per Akamai si tratta di uno tra i più vasti e complessi registrati in questa fase critica – iniziata a metà agosto 2020 – in cui sono tornati a diffondersi attacchi di questo tipo. In particolare gli attacchi sferrati come dimostrazione di forza sono aumentati di dimensioni, passando da oltre 200 Gbps ad agosto a più di 500 Gbps a metà settembre, e toccando a febbraio 2021, appunto, gli 800 Gbps.

L’analisi sulle minacce pubblicata a marzo 2021 dall’Akamai Security Intelligence Response Team, indica l’utilizzo di un vettore Ddos mai visto prima che ha sfruttato un protocollo di rete noto come protocollo 33 o Dccp (Datagram Congestion Control Protocol). I tenici specificano che si tratta di una modalità simile a quella di un attacco Syn flood in Dccp, ma, in questo caso, è di natura volumetrica. Si sfrutta quindi il protocollo 33 per aggirare i sistemi di difesa incentrati sui flussi di traffico tradizionali Tcp (Transmission Control Protocol) e Udp (User Datagram Protocol).

Per quanto riguarda invece un’analisi di più ampio respiro, i trend comuni, rilevati dall’azienda riguardano il ritmo operativo e gli standard qualitativi (1); l’audacia e la pericolosità degli attacchi (2) ed, appunto, l’incremento della portata (3).

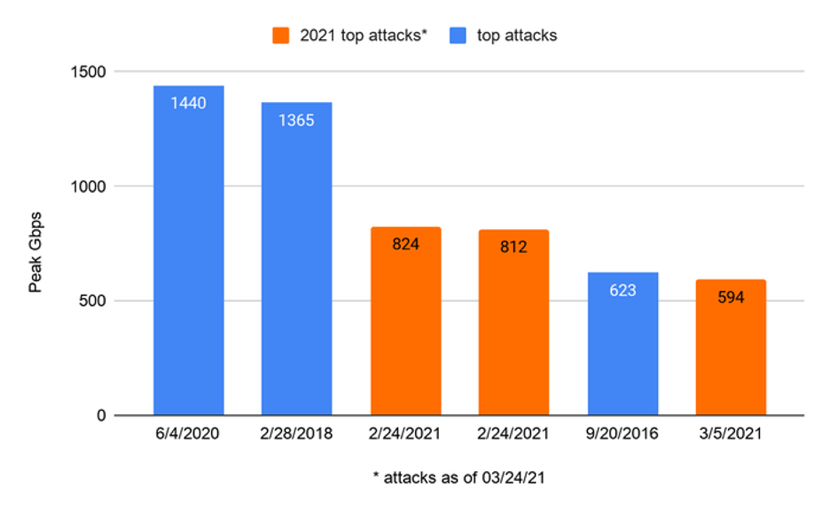

Per il primo punto, Akamai rileva che nel 2021 è stato registrato un maggior numero di attacchi superiori a 50 Gbps rispetto a tutto il 2019. Si tratta di un aspetto importante considerando che le offensive di questa portata riescono a causare interruzioni a qualsiasi livello. Per quanto riguarda invece la pericolosità basta aggiungere che a febbraio 2021 si sono verificati 3 dei 6 più grandi attacchi DDoS in termini di volumi mai registrati e mitigati da Akamai, compresi i due più grandi a scopo di estorsione.

Gli ultimi tre attacchi hanno preso di mira una società europea che opera nel settore dei giochi d’azzardo e un’azienda in Asia attiva nel settore dei videogiochi. In ultimo, si rileva come il numero mensile di attacchi cresca in modo importante con una diversificazione per aree geografiche e settori. Si parla di un aumento del 57% nel numero di aziende che ha subito almeno un breach su base annua.

Le campagne Ddos sono diventate più mirate e molto più persistenti. Di recente, Akamai ha assistito a diverse offensive con obiettivo intervalli di indirizzi IP di due clienti specifici per un numero prolungato di giorni. I criminali hanno cercato eventuali vulnerabilità da sfruttare nei sistemi di difesa e tentato quindi diverse combinazioni di vettori di attacco Ddos. In un caso, hanno preso di mira quasi una dozzina di IP e si sono serviti di diversi vettori per cercare di aumentare la probabilità di interrompere gli ambienti back-end. In realtà, il 65% degli attacchi Ddos è stato condotto da più vettori.

Per quanto riguarda i trend e le proiezioni per il futuro, invece, le previsioni di Akamai sugli attacchi Ddos continuano ad anticipare la crescita delle breach su quattro fronti: numero di attacchi e di attacchi di grandi dimensioni (quelli maggiori 50 Gbps), la varietà dei settori colpiti, il numero di organizzazioni che ne rimangono vittima.

© RIPRODUZIONE RISERVATA