Minacce ransomware, violazioni delle supply chain, rischi per dati e app in cloud, per le identità e per i relativi ambienti infrastrutturali abilitanti. Sono queste alcune delle preoccupazioni più sentite dai team di security, e oggi anche dei board. E’ evidente quindi l’importanza di cambiare approccio per guadagnare una prospettiva unica e mantenere il controllo diretto su reti e applicazioni.

La crescita del cloud come abilitatore della trasformazione digitale e le preferenze per un approccio basato sui container e serverless consentono di automatizzare, scalare automaticamente, migrare carichi di lavoro, applicazioni e persino ambienti con importanti vantaggi competitivi. Proprio per questo anche le tradizionali tecniche di sicurezza non sono più in grado di tenere il passo. E inefficaci sono quindi le strategie di difesa basate sulla protezione del perimetro, anche perché gran parte del traffico si svolge all’interno del cloud o del data center, e un vero perimetro non esiste più.

La sicurezza deve evolvere a supporto dei nuovi ambienti aziendali, anche tenendo conto che le organizzazioni hanno apportato cambiamenti radicali che estendono i rischi (oltre ai benefici), per esempio con una crescente adozione delle pratiche DevOps e in relazione ad una metodologia di lavoro flessibile e ibrida che se non protetta si rivela rischiosa. Si pensi per esempio alla possibilità per il cybercrime di sferrare attacchi ai personal computer dei dipendenti, compromettendo le credenziali delle VPN.

Le criticità più importanti da mettere a fuoco si legano al problema che vivono le aziende quando si trovano ad applicare controlli di sicurezza diversi in ambienti diversi e di fatto introducono i rischi implementando controlli senza l’adeguata visibilità. Preparare in anticipo la rete con le soluzioni di Akamai consente di ridurre le superfici e contenere anche i potenziali danni nel caso in cui si è colpiti dal ransomware. Anche perché uno dei metodi più comuni utilizzati dai criminali per individuare le vulnerabilità nelle reti è l’utilizzo della scansione delle porte per identificare i servizi di rete deboli e invece sarebbe possibile monitorare tutte le comunicazioni e disporre di rilevatori integrati che identifichino e segnalino tali scansioni, così da fermare la diffusione del malware prima che inizi.

Chi attacca non dispone di una conoscenza preliminare della sua struttura e delle diverse risorse in essa contenute, la matura sul campo ma inizialmente si “muove al buio” e cerca di orientarsi manualmente. Non bisogna consentirlo.

Ci sono soluzioni che identificano questi comportamenti anomali e possono indirizzare il cybercrime a un honeypot generato dinamicamente. Una volta all’interno dell’honeypot, tutte le azioni vengono registrate e viene offerto un alert. Accade invece che, senza soluzioni mirate di protezione, una volta ottenuto l’accesso alla rete e acquisita familiarità con la sua topologia, il criminale si sposti lateralmente per compromettere quante più risorse possibile, crittografandole.

Akamai dispone di quanto serve per limitare le possibilità di movimento laterale e ridurre al minimo la portata della violazione. Rischiosa è poi ‘escalation dei privilegi sulle risorse compromesse con lo scopo di rubare le credenziali, e per questo servirà applicare policy a livello di processo, e determinare quali processi devono comunicare tramite porte di gestione sensibili.

Ecco allora che l’applicazione di policy di sicurezza granulari e le scelte di segmentazione e microsegmentazione, in particolare, sono molto efficaci se si parla di soluzioni incentrate sul controllo dei workload, rispetto ai tradizionali modelli di sicurezza di rete, tanto più quando si tratta di infrastrutture cloud pubbliche.

E’ quindi la scelta di piattaforme di protezione dei carichi di lavoro nel cloud (Cwpp, Cloud Workload Protection Platform) a fornire un controllo completo e granulare a livello di processo, utente e nome di dominio completo. Parliamo di piattaforme che funzionano con gli stessi principi, indipendentemente dal provider cloud, da dove sono i workload, fornendo protezione più efficace e completa per macchine virtuali, container e workload serverless; di soluzioni in grado di ridurre il rischio senza la necessità di costosi hardware per la sicurezza con l’approccio alla microsegmentazione basata su software.

Proprio sui workload moderni abbiamo visto sia strategico poter rilevare i movimenti laterali e le minacce in tempo reale nell’intera kill chain degli attacchi informatici; farlo con un’unica piattaforma, proteggere le risorse critiche dai ransomware applicando facilmente i principi Zero Trust in tutti gli ecosistemi cloud ibridi.

E’ proprio l’approccio Zero Trust quello proposto anche da Akamai, declinato attraverso strategie avanzate, tra cui la microsegmentazione ed i sistemi ZTNA (Zero Trust Network Access), ma anche attraverso specifiche soluzioni per la protezione delle applicazioni (nei diversi ambienti).

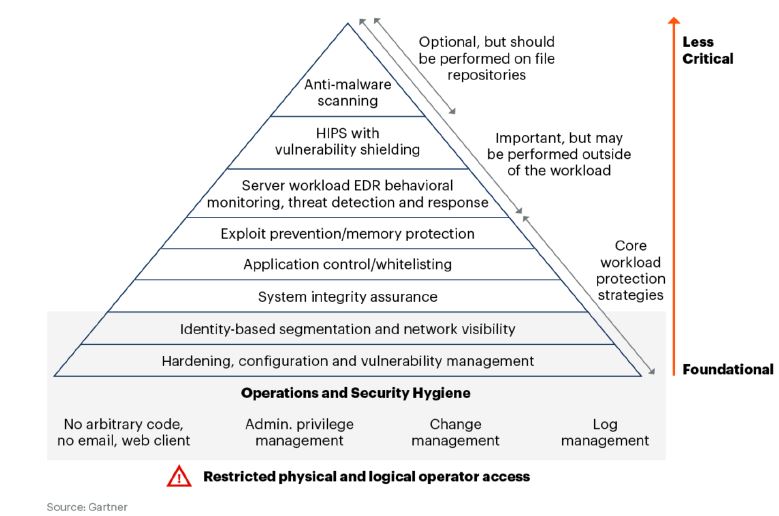

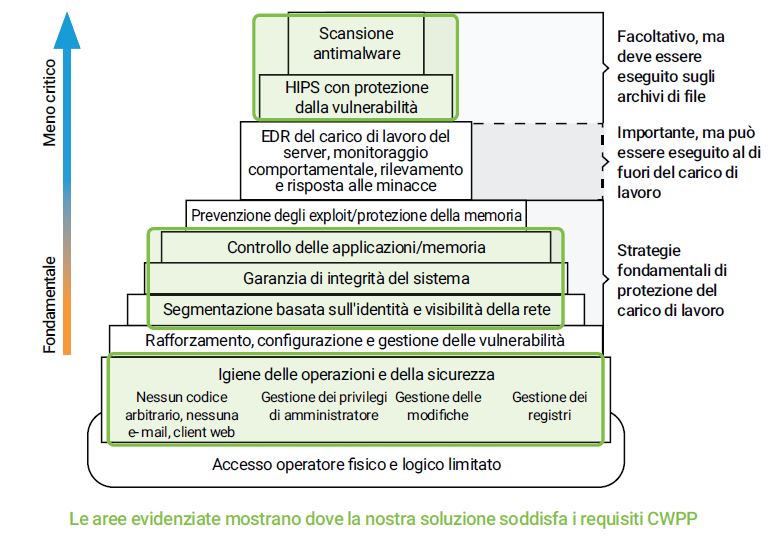

Che sia questo approccio strategico non esitano a confermarlo anche gli analisti di Gartner, nelle linee guida seguite per la protezione dei carichi di lavoro nel cloud. Quattro sono concretamente i cardini strategici: la configurazione dei sistemi e delle impostazioni (1) per ridurre i rischi con gli strumenti di gestione delle vulnerabilità migliorando la rimozione manuale dei vettori di attacco e automatizzano il processo. Gartner evidenzia poi l’importanza di segmentazione e visibilità della rete (2) per la protezione del cloud. Quindi un pieno controllo/visibilità sulle applicazioni (3), aspetto che comprende proprio la microsegmentazione (3) che può limitare il movimento laterale sul cloud anche all’interno dello stesso cluster di applicazioni. Ed in ultimo la prevenzione degli exploit (4) ancora indirizzabile con uno strumento di sicurezza di microsegmentazione che fornisca il rilevamento e la risposta delle violazioni. Sarà possibile allora sostituire gli strumenti ridondanti e ridurre così anche la complessità nel data center. Non solo, disponendo di una mappa completa dell’intera rete, sarà più semplice rimediare alle vulnerabilità senza patch, ed al traffico anomalo sulle reti.

Akamai Guardicore Segmentation

Questo non vuol dire trascurare gli altri ambiti di attenzione. Per esempio il rilevamento e la risposta dell’endpoint (EDR) del carico di lavoro del server, ed il monitoraggio comportamentale con il rilevamento e risposta alle minacce (TDR).

Proprio per indirizzare questo modello di difesa, Akamai propone come soluzione Guardicore Segmentation. Colma le lacune inerenti agli strumenti di sicurezza cloud nativi, rispettando molti dei principi fondamentali stabiliti da CWPP, supportando il bisogno di mantenere granulare la visibilità, la creazione di policy e le possibilità di controllo sui data center ibridi e multicloud. E’ possibile allora controllare le dipendenze delle applicazioni e l’effetto di qualsiasi policy sulla rete, secondo il modello Zero Trust auspicato.

La possibilità di individuare le dipendenze delle applicazioni può facilitare inoltre i processi di migrazione ed una migliore gestione complessiva del cloud. Un aspetto merita di essere sottolineato: ridurre la complessità è un obiettivo primario quando si tratta di proteggere un data center ibrido. E Akamai Guardicore Segmentation è indipendente dalla piattaforma e dall’infrastruttura, questo assicura visibilità e applicazioni policy sempre, nei diversi ambienti, indipendentemente da dove viene eseguito il workload: siano i cloud pubblici, server e container bare metal, etc.etc. Un vantaggio anche in relazione ai bisogni crescenti di competenze specifiche perché in questo caso, con un’unica soluzione, non ci sarà bisogno di expertise specifiche per i differenti cloud per rimanere fedeli ad un approccio Zero Trust.

Per saperne di più scarica il whitepaper: Protezione dei carichi di lavoro negli ambienti ibridi e multicloud

Non perdere tutti gli approfondimenti della room Security Everywhere by Akamai e Criticalcase

© RIPRODUZIONE RISERVATA