La minaccia ransomware è oggi conosciuta dalla maggior parte dei team che si occupano di cybersecurity, ma non per questo è diventato più semplice proteggersi e tutelare i dati. Da una parte solo un’adeguata policy di backup può consentire di “limitare” i danni, dall’altra le modalità di attacco e i ransomware negli ultimi anni hanno continuato ad evolvere. Nessuno può ritenersi al sicuro e qualsiasi realtà può rappresentare un obiettivo “sensibile”. “Il panorama della cybersicurezza è in continua evoluzione e cambia in base alle metodologie di minaccia più recenti, sviluppate dai criminali informatici – spiega Steve Winterfeld, advisory Ciso di Akamai –. Sia che ci si debba di difendere dai ransomware, dalle nuove vulnerabilità zero-day o dai sofisticati attacchi di phishing, è fondamentale che le organizzazioni rivalutino i loro rischi per proteggere le risorse aziendali più importanti”.

Sul tema Akamai ha collaborato con Vanson Bourne per intervistare 1.200 decision maker in ambito IT, decision maker di aziende di diversi verticali che impiegano oltre mille dipendenti, in 10 Paesi a livello globale. L’obiettivo: comprendere i progressi compiuti dalle organizzazioni in termini di protezione dei loro ambienti, focalizzandosi sul ruolo della segmentazione. Gli intervistati hanno risposto a domande sui sistemi di sicurezza IT sulle strategie di segmentazione adottate, sulle minacce che le loro organizzazioni si sono trovate ad affrontare nel 2023.

I numeri suggeriscono che le strategie di sicurezza sono cambiate, proprio a partire dal 2021, ma che serve migliorare ancora. Vediamo come.

La ricerca The State of Segmentation 2023 racconta che le aziende hanno subito una 86 attacchi ransomware di media negli ultimi 12 mesi, erano esattamente la metà solo due anni prima. Zero trust e migrosegmentazione sono le due strategie base per evitare/limitare i danni. Non solo, la prima è abbracciata nel 99% dei casi insieme alla seconda e quindi chi predilige il framework zero trust probabilmente sta anche microsegmentando.

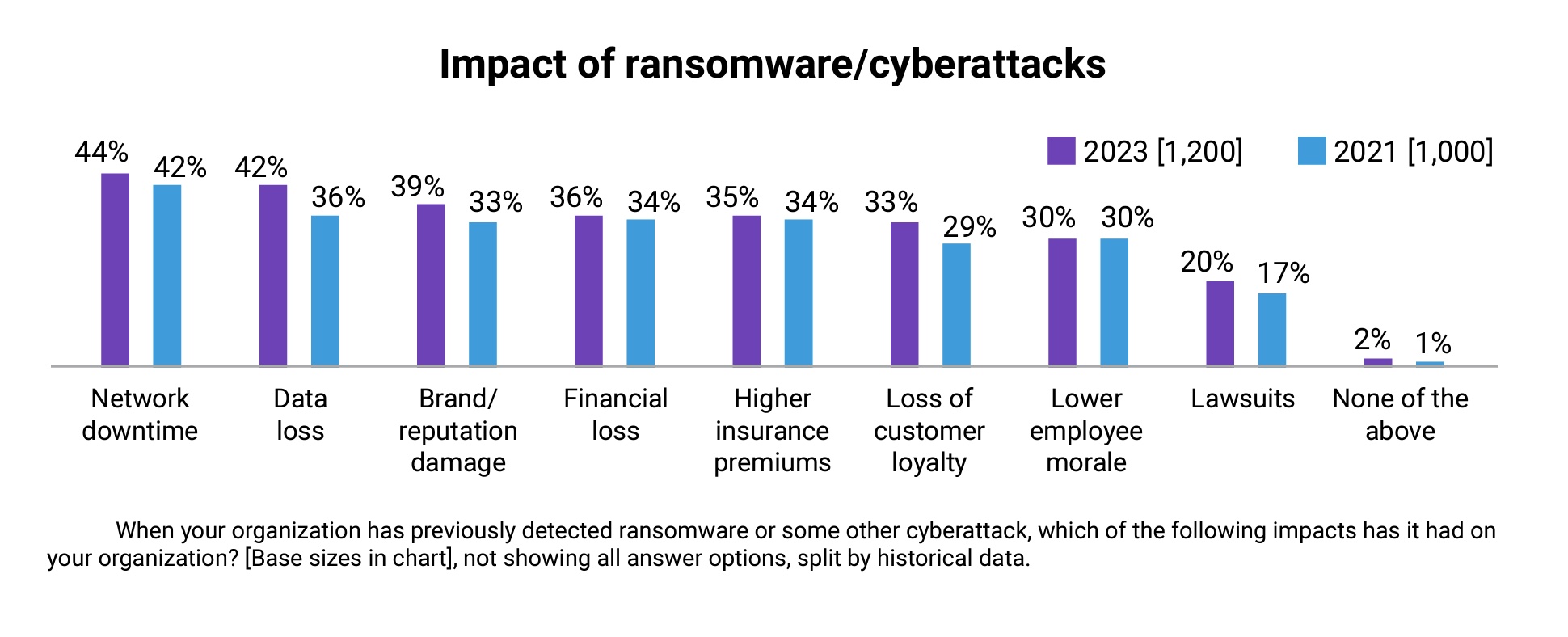

Sì, perché la microsegmentazione è riconosciuto strumento efficace per proteggere le risorse, per quanto la sua diffusione sia ancora inferiore alle aspettative. E per il 93% delle aziende campione è fondamentale per contrastare i ransomware. Minaccia che determina, in caso di attacco riuscito, il downtime della rete nel 44% dei casi, la perdita di dati nel 42% e danni al brand/reputazione aziendale in quasi quattro aziende su dieci.

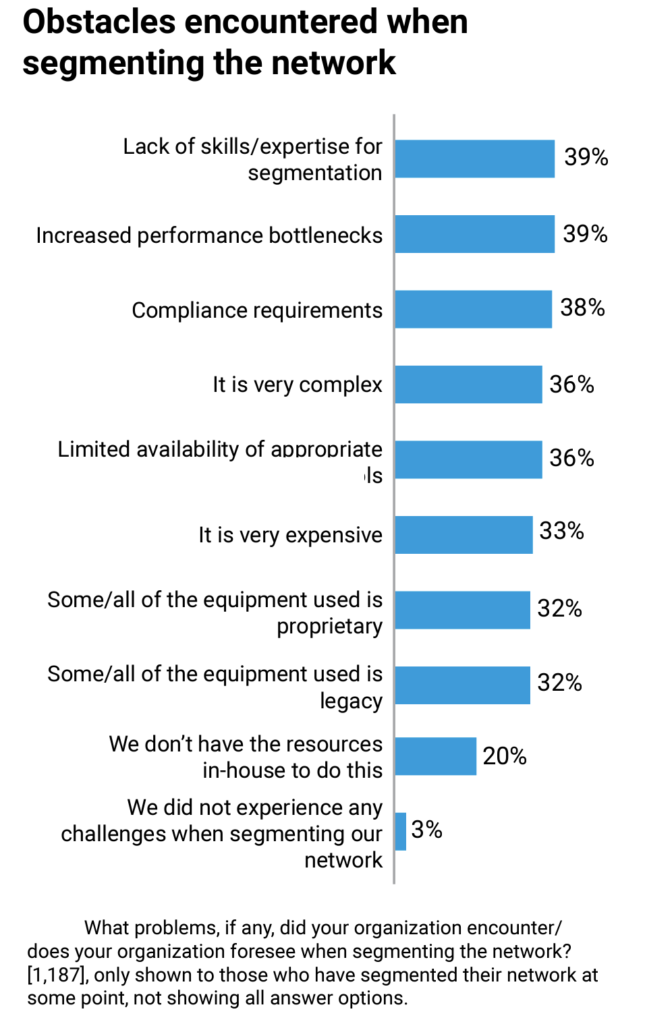

Poco meno di un’azienda su tre segmenta più di due aree critiche per il business. E tra i principali ostacoli all’implementazione della microsegmentazione sono, sempre in poco meno di quattro casi su dieci, la mancanza di abilità/competenze, l’incremento dei colli di bottiglia delle performance e i requisiti di conformità.

Problemi che accomunano le aziende indipendentemente dai verticali e dalla regione geografica, anche se in misura lievemente diversa. Nonostante la lentezza delle implementazioni, le aziende che perseverano e implementano una strategia di microsegmentazione in sei delle loro aree mission-critical dichiarano di essersi riprese da un attacco in media in appena quattro ore. Sono comunque undici ore in meno rispetto alle organizzazioni che segmentano solo un’area critica.

Riprende Winterfeld: “Uno dei metodi principali per difendersi, è quello di adottare un’architettura zero trust, ossia combinare la soluzione Zero Trust Network Access e la microsegmentazione integrandole come parte di una chiara strategia di sicurezza aziendale che prevede la possibilità di consentire l’accesso solo ai dipendenti e ai partner che possiedono le competenze necessarie”.

© RIPRODUZIONE RISERVATA

Immagine di lyashenko

Immagine di lyashenko