Quello relativo alle funzioni crittografiche non è il primo documento di riferimento che l’Agenzia per la cybersicurezza nazionale mette a disposizione dei team IT. In precedenza, infatti sono già stati rese disponibile le guide per la conservazione delle password, le funzioni di hash e i codici di autenticazione messaggi.

Ora, proprio in relazione al mandato per cui Acn è promotrice dell’utilizzo della crittografia come strumento di cybersicurezza, in attuazione della misura #22 della Strategia Nazionale di Cybersicurezza, viene proposta questa guida di particolare interesse perché approfondisce temi sulla crittografia che servono per indirizzare la confidenzialità dei dati – criticità riconosciuta soprattutto quando si tratta di valorizzare il contenuto delle informazioni -, ed ancora di più in relazione alle tecniche di de-crittografia che saranno disponibili con il quantum computing, che non è solo un’opportunità, tanto che già oggi si temono i riflessi per la cybersecurity e si parla, appunto, di “minaccia quantistica”.

Crittografia post-quantum, problemi e soluzioni

Si tratta di orientarsi tra gli strumenti disponibili, a patto di conoscere già le specifiche degli algoritmi crittografici. Acn consente di approfondire nel dettaglio i singoli temi per informare e sensibilizzare su argomenti centrali per la crittografia moderna, fornendo un’ampia panoramica e includendo le informazioni più rilevanti per le strutture e gli enti del nostro Paese. Tra i più interessanti, appunto, c’è proprio il documento relativo alla crittografia post-quantum e quantistica, con una panoramica sullo scenario attuale.

Gli avanzamenti nelle ricerche sul quantum computing sollecitano un dibattito necessario sulle minacce alla sicurezza crittografica attuale, perché essa è basata su problemi matematici complessi ma che i computer quantistici potrebbero risolvere in tempi relativamente brevi.

Proponiamo quindi una veloce esplorazione della natura della minaccia quantistica e le soluzioni emergenti della crittografia post-quantum, descrivendo le principali tipologie di algoritmi post-quantum e le strategie adottate dagli Stati Uniti e dall’Unione Europea per affrontare questa transizione critica.

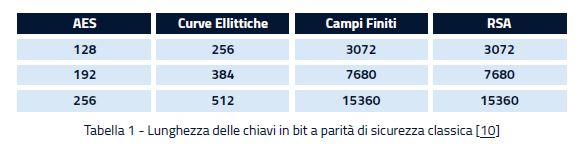

Gli algoritmi di crittografia simmetrica, come l’Advanced Encryption Standard (Aes), utilizzano la stessa chiave per cifrare e decifrare i dati. Sebbene molto efficienti, richiedono un canale sicuro per lo scambio della chiave. L’algoritmo di Grover, sviluppato per i computer quantistici, ribalterebbe però il paradigma perché accelera significativamente la ricerca esaustiva delle chiavi, riducendo il numero di operazioni necessarie. In particolare dal punto di vista crittografico, si parla di una velocizzazione quadratica di ogni algoritmo di forza bruta. Di conseguenza, al fine di mantenere invariato il livello di sicurezza attualmente ottenuto contro attacchi classici, la lunghezza delle chiavi segrete dei cifrari simmetrici dovrebbe essere raddoppiata. Al momento, eccetto questa modifica che comunque comporterebbe un aumento dei dati da scambiare tramite canale sicuro e quindi un peggioramento delle prestazioni, come spiega la guida Acn “gli attuali algoritmi di cifratura simmetrica risultano ancora resistenti agli attacchi da parte di computer quantistici e non sembra perciò necessario ad ora definire un nuovo standard di crittografia simmetrica”.

La riflessione riguardo la crittografia asimmetrica, basata su problemi matematici complessi come la fattorizzazione di numeri interi (Rsa) e il problema del logaritmo discreto (Diffie-Hellman), porta a considerare che se fino ad oggi si è rivelata particolarmente utile soprattutto in alcuni utilizzi, come la firma digitale, – sarà per i computer quantistici facilmente vulnerabile. L’algoritmo di Shor, per fare un esempio, può risolvere questi problemi in tempi polinomiali, minacciando gravemente la sicurezza degli attuali crittosistemi a chiave pubblica e anche se i computer quantistici attuali non sono ancora abbastanza potenti per tali attacchi, la comunità scientifica si deve preparare a questa eventualità futura.

Un’eventualità sostenibile attraverso nuove tipologie di algoritmi, denominati appunto post-quantum, progettati ad hoc per resistere agli attacchi dei computer quantistici e alla loro capacità di risolvere i problemi matematici. Senza scendere eccessivamente nei dettagli parliamo degli algoritmi basati sui reticoli che sfruttano problemi matematici come il Shortest Vector Problem (Svp) e il Learning With Errors (Lwe). I reticoli sono strutture algebriche definite come insiemi di punti regolarmente distribuiti in uno spazio vettoriale n-dimensionale. Trovare il vettore più corto in un reticolo (Svp) è un problema che diventa rapidamente intrattabile al crescere delle dimensioni del reticolo.

Un altro approccio è quello dei Codici a correzione di errori, per esempio il cifrario McEliece. Utilizzano la ridondanza per correggere gli errori nei messaggi ricevuti. La sicurezza di questi algoritmi è basata sul Syndrome Decoding Problem (Sdp), che è difficile da risolvere anche per i computer quantistici. Si introduce ridondanza nel messaggio originale, permettendo di rilevare e correggere gli errori in fase di trasmissione, un metodo alla base di molte applicazioni moderne, come i lettori CD e i QR code.

La guida di Acn fa inoltre riferimento agli algoritmi basati su funzioni di hash, come le firme digitali di Merkle che utilizzano strutture ricorsive per garantire la sicurezza. Le funzioni di hash crittografiche resistono agli attacchi quantistici, rendendo questi algoritmi particolarmente robusti ma devono essere resistenti alla preimmagine, alla seconda preimmagine e alle collisioni, per essere considerate sicure.

Vi sono poi sistemi Zero-Knowledge Proof (Zkp) che si basano sulla possibilità di dimostrare di conoscere un segreto senza rivelarlo. Questa tecnologia, adattata per resistere agli attacchi quantistici, offre una valida alternativa per la crittografia post-quantum. Si tratta di protocolli crittografici che consentono a un “prover” di dimostrare al “verifier” di conoscere un segreto rispondendo a una serie di domande, senza rivelare alcuna informazione sul segreto stesso.

Per quanto riguarda invece sistemi ancora in fase di sviluppo, per quanto promettenti, l’Acn invita a considerare gli algoritmi basati sulle isogenie che sfruttano la difficoltà di ricostruire percorsi all’interno di grafi di curve ellittiche supersingolari. Si tratta di sistemi che una volta realizzati consentirebbero di generare chiavi di dimensioni ridotte ma sicurezza elevatissima. Introdotto nel 2014, è alla base di questi algoritmi vi è l’Isogeny path problem e nonostante la recente compromissione Sike, su altri algoritmi basati su isogenie stanno continuando gli studi.

I riferimenti Acn fanno ancora accenno ai sistemi di equazioni polinomiali multivariati che utilizzano la difficoltà di risolvere sistemi di equazioni polinomiali multivariati su campi finiti ed offrono un buon equilibrio tra dimensioni delle chiavi e prestazioni e nota come gli schemi di firma digitale basati su questi sistemi debbano garantire che sia semplice per il mittente risolvere il sistema, rendendo difficile per chiunque altro trovare una soluzione senza la conoscenza dei parametri specifici. tra le tecnologie emergenti più interessanti. Infine, merita una citazione la crittografia Mpc-in-the-head che fa riferimento alla combinazione del calcolo calcolo multipartitico sicuro con le prove a conoscenza nulla. Anche in questo caso siamo solo alle fasi di studio, ma il potenziale sembra elevato in prospettiva post-quantum ed anche in questo caso si parla della possibilità di permettere la condivisione di un segreto collettivo senza rivelare i relativi segreti individuali, sfruttando un protocollo Zkp che abbiamo già considerato.

Nist, verso la standardizzazione

Il National Institute of Standards and Technology (Nist) ha avviato un processo di standardizzazione per selezionare gli algoritmi post-quantum più sicuri. Dopo vari round di valutazione, sono stati scelti alcuni algoritmi come standard, tra cui Crystals-Kyber per la cifratura e Crystals-Dilithium per la firma digitale. Un processo, quello del Nist, iniziato già nel 2016 che ha visto la partecipazione di numerosi ricercatori e proposte da tutto il mondo, con l’obiettivo di garantire la sicurezza a lungo termine delle comunicazioni crittografiche. E’ importante fare riferimento – proprio in questa fase ancora ‘propedeutica’ al problema che sarà da risolvere nei prossimi anni – anche ai passi in avanti per quanto riguarda le tecniche di ibridazione che combinano algoritmi classici e post-quantum per garantire una transizione sicura. Questo approccio permette di beneficiare della sicurezza di entrambi i sistemi durante la fase di migrazione. Le specifiche Etsi propongono metodi di ibridazione come Concatenate Kdf e Cascade Kdf, che generano chiavi per entrambi i tipi di algoritmi e combinano le cifrature per garantire una maggiore sicurezza.

Il quantum, non sfruttato per violare le ‘chiavi crittogafiche’, ma al contrario per approdare alla crittografia quantistica sfrutta gli stessi principi della meccanica quantistica per garantire la sicurezza delle comunicazioni. Tra le applicazioni più conosciute il Quantum Key Distribution (Qkd) è quella di cui al momento si parla di più e utilizza fotoni polarizzati per scambiare chiavi crittografiche in modo sicuro. Tuttavia, questa tecnologia presenta ancora diverse sfide tecniche e di implementazione. Tra queste la necessità di autenticare i canali di comunicazione, la limitata distanza di trasmissione senza ripetitori, e l’alto costo delle infrastrutture necessarie.

La transizione, come si muovono Usa e Europa

Gli Stati Uniti stanno adottando una strategia proattiva per la transizione alla crittografia post-quantum. Il presidente Usa, Joe Biden, durante il suo mandato, ha emesso un memorandum che stabilisce linee guida per le agenzie governative, con l’obiettivo di completare la migrazione entro il 2035. Questo memorandum richiede alle agenzie di identificare e catalogare i sistemi vulnerabili e di pianificare la transizione ai nuovi algoritmi. Paesi come la Corea del Sud e la Cina stanno anch’essi sviluppando e standardizzando algoritmi post-quantum, oltre a investire nella crittografia quantistica.

La Cina, in particolare, sembrerebbe aver raggiunto significativi traguardi nella comunicazione quantistica, evidenziati per esempio dal lancio del primo satellite quantistico e dallo sviluppo di una rete di comunicazione quantistica ad ampio raggio. Acn ne parla in modo dettagliato. Infine l’Unione Europea sta coordinando le proprie iniziative con quelle del Nist e ha avviato diversi progetti per la transizione alla crittografia post-quantum. Programmi come Horizon Europe e Digital Europe Programme finanziano ricerche e implementazioni in questo settore. Inoltre, la Commissione Europea sta lavorando alla creazione della European Quantum Communication Infrastructure (EuroQci), un progetto che mira a sviluppare una rete di comunicazione quantistica entro il 2030.

© RIPRODUZIONE RISERVATA