Le aziende sono chiamate a ridefinire le proprie strategie in particolare per quanto riguarda la cybersecurity: le minacce evolvono, e così devono fare anche le organizzazioni. La capacità di difendersi e reagire alle minacce in evoluzione dipenderà dalla capacità delle imprese di diventare proattive. Ci si trova a far fronte alle complessità delle normative per essere conformi, ma è possibile anche trasformare queste sfide in opportunità. L’inerzia in ambito tecnologico e nella sicurezza deve cedere il passo alla capacità di modernizzare, con la consapevolezza dell’importanza della trasformazione digitale. L’intelligenza artificiale, da parte sua, non è solo uno strumento ma anche un campo di battaglia dove si affronteranno team di sicurezza e criminali informatici. La sfida da cogliere è quella di sfruttare innovazioni come la sovranità della connettività, la microsegmentazione e i servizi di sicurezza per ottenere un vantaggio competitivo. Chi abbraccerà il cambiamento, vedrà consolidarsi la propria posizione di leadership. In questa cornice, Zscaler presenta dieci previsioni chiave che delineano le sfide e le opportunità della cybersecurity nel 2025 secondo il percepito dei Ciso e dei Cto.

La sicurezza OT come priorità

Negli ultimi anni, a causa dell’integrazione delle infrastrutture IT e OT, la sicurezza in questo comparto è diventata una preoccupazione crescente. Le interconnessioni con il cloud e le minacce già pervasive negli ambienti IT hanno iniziato a diffondersi anche negli ambienti OT. Oggi sono più vulnerabili perché la mancanza di sicurezza su molti dispositivi OT li rende facili bersagli per gli hacker. Non solo, il ciclo di vita OT è molto più lungo e l’applicazione delle patch è più difficile e questo aumenta drasticamente il numero di vettori di attacco contro le aziende.

Microsegmentazione zero trust come standard

Il cybercrime ha incrementato la velocità di penetrazione nei sistemi, prevenire semplicemente non basta, anche perché è difficile per le aziende aggiornare i propri sistemi, complessi, con la stessa rapidità con cui si presentano nuove vulnerabilità o con cui vengono create vulnerabilità zero day. Per ridurre il raggio d’azione di un attacco riuscito, la microsegmentazione si rivela efficace in quanto è un mezzo per contenere l’attacco. Il trend è in atto già da tempo, ma il 2025 conferma le strategie di microsegmentazione come pratica standard per tutti i settori. Aiuta a contenere le intrusioni, impedisce che si diffondano e migliora la resilienza complessiva.

Attacchi ransomware concentrati su OT, il ruolo dei data center

Nel 2025, possiamo aspettarci che la duplice minaccia degli Stati nazionali e dei gruppi ransomware intensifichino l’attenzione sì sulle infrastrutture critiche nazionali e gli impianti di produzione, ma anche sulle tecnologie emergenti, le applicazioni cloud-native e i sistemi AI. Il digitale si rivela essenziale anche per le attività lavorative da remoto per cui le interruzioni della disponibilità della rete o delle applicazioni si traducono in una riduzione della produttività. Le complesse catene di approvvigionamento necessitano di alta affidabilità, e anche l’accesso alle risorse da parte di terze parti deve essere rimodulato, reso più semplice e sicuro. I data center in questo contesto si rivelano infrastrutture critiche (in alcuni casi già sono definiti in questo modo) ma bisogna anche considerare che i data center sono critici perché dal punto di vista infrastrutturale è demandata a queste architetture anche la tenuta dei sistemi di protezione.

Conformità, dalla complessità a criterio di innovazione

Con l’entrata in vigore di direttive e regolamenti come Nis2 e Dora, l’innovazione è guidata dalle richieste di conformità, in risposta alla crescente complessità delle infrastrutture IT. Lo sviluppo di programmi di conformità più solidi, guidati da investimenti in competenze legali e soluzioni tecnologiche, è trend in atto. Allo stesso tempo serve semplificare le leggi sulla protezione dei dati nei vari Paesi, superando eventuali dualità, per promuovere la condivisione dei dati. Nel 2025 potrebbero diventare più forti le richieste di una Schengen digitale, per facilitare il flusso di dati sulla scia degli spostamenti di sovranità dei dati. Perché le normative locali sui dati quando attraversano i confini non devono limitare le attività aziendali.

Sovranità della connettività, rimodellare le architetture IT

Si parla da anni di sovranità dei dati, si parlerà anche di sovranità della connettività, ovvero l’idea che gli Stati debbano essere in grado di controllare l’accesso a Internet e il flusso di dati all’interno dei propri confini. Si diffondono i firewall a livello nazionale che hanno un effetto sui processi aziendali, per cui le aziende adotteranno architetture cloud distribuite e soluzioni di edge computing per mantenere il controllo dei dati e della rete all’interno dei confini nazionali. Una tendenza che impatta però sulla disponibilità di data lake estesi per cui serve integrare set di dati scollegati tra loro attraverso i confini organizzativi e geografici. Se i dati locali non possono più lasciare un Paese, dovranno essere organizzati in set di dati più piccoli archiviati in luoghi diversi. Una segmentazione che potrebbe offrire vantaggi, in quanto i modelli di machine learning potrebbero perdere l’accesso a set di dati completi che potrebbero essere obiettivi preziosi.

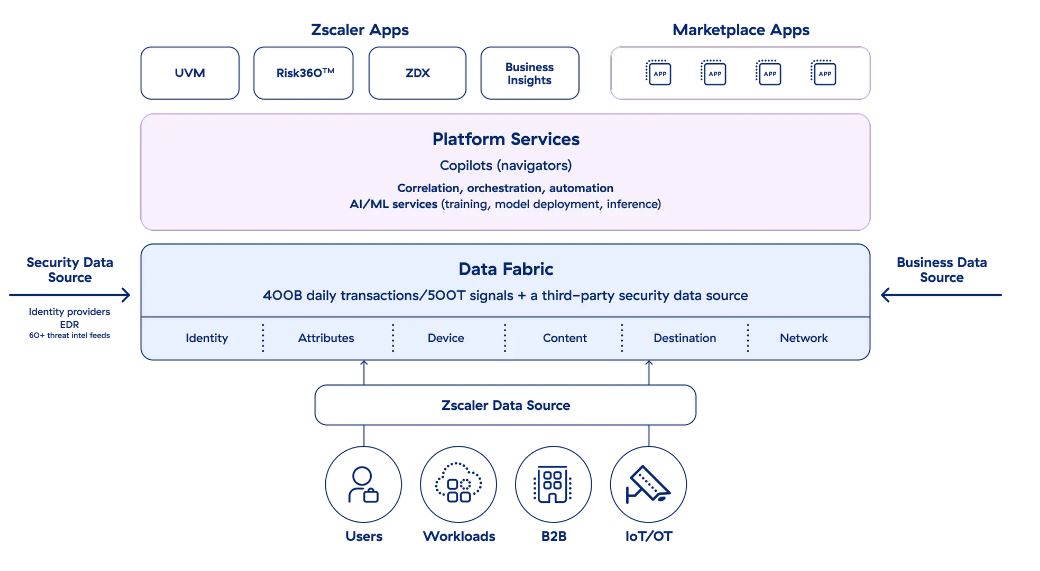

L’AI per restare in corsa contro il cybercrime

E’ più che probabile che gli attacchi avanzati basati sull’AI aumenteranno e si adatteranno rapidamente per aggirare le difese di sicurezza tradizionali. Questo porta quindi a un’accelerazione della ricerca e dello sviluppo di soluzioni di sicurezza “AI contro AI”. I sistemi rileveranno e contrasteranno automaticamente le minacce alimentate dall’AI, come i deepfake. Sta a chi si occupa di sicurezza migliorare i meccanismi per identificare gli intrusi nei sistemi IT, utilizzando tecniche basate sull’AI come la deception. Allo stesso tempo, le aziende rafforzeranno le loro difese con metodi avanzati di rilevamento delle minacce per tenere il passo con l’aumento del malware basato sull’AI.

Consolidamento della cybersecurity

La cybersecurity non beneficia di budget di investimento illimitati. In ogni caso un numero sempre maggiore di aziende dovrà forzatamente ottimizzare i propri investimenti in sicurezza a fronte dei tagli di budget. L’armonizzazione e il consolidamento degli strumenti di sicurezza, l’adozione di piattaforme di sicurezza integrate e l’utilizzo di soluzioni basate sul cloud dovrebbero portare a ridurre la complessità delle infrastrutture di sicurezza tradizionali.

Inerzia nella sicurezza informatica, arriva il momento della verità

L’inerzia all’interno delle grandi aziende ostacola da troppo tempo l’adozione di nuove tecnologie e misure di sicurezza. L’incapacità o mancata volontà di innovare diventa insostenibile per molte aziende e gli attacchi più evolvono più devono ispirare progetti di modernizzazione della sicurezza, per cui le aziende abbandonano le infrastrutture tradizionali per ridurre la complessità grazie a soluzioni di piattaforma basate sul cloud. Comunicare i vantaggi delle tecnologie ai board è importante, per generare un ambiente che incoraggi l’innovazione e il miglioramento continuo. Durante queste prove, anche la resilienza della sicurezza è al centro dell’attenzione, con strategie di contenimento e risposta attuate in risposta ad attacchi informatici andati a buon fine. Il messaggio principale per le aziende è superare lo stato di inerzia.

Geopolitica e sicurezza informatica inscindibili

Molti attacchi informatici mirano già a influenzare i risultati politici e il mantenimento dell’operatività aziendale nelle regioni colpite da tensioni geopolitiche e sanzioni diventerà difficile. Si assiste a un crescente cambiamento delle strategie e delle normative in materia di cybersicurezza per rispondere alle esigenze di un panorama geopolitico in evoluzione. Le aziende devono rimanere agili e in grado di rispondere ai cambiamenti del panorama politico e dei requisiti normativi. Ciò implica la creazione di ambienti che possano essere segmentati o isolati in risposta alle minacce. La digitalizzazione favorisce l’agilità ma rende le infrastrutture obiettivo prezioso per il cybercrime. Le imprese devono diventare quindi consapevoli di essere i responsabili, indipendentemente dagli incentivi normativi o dalle direttive, della protezione della propria attività.

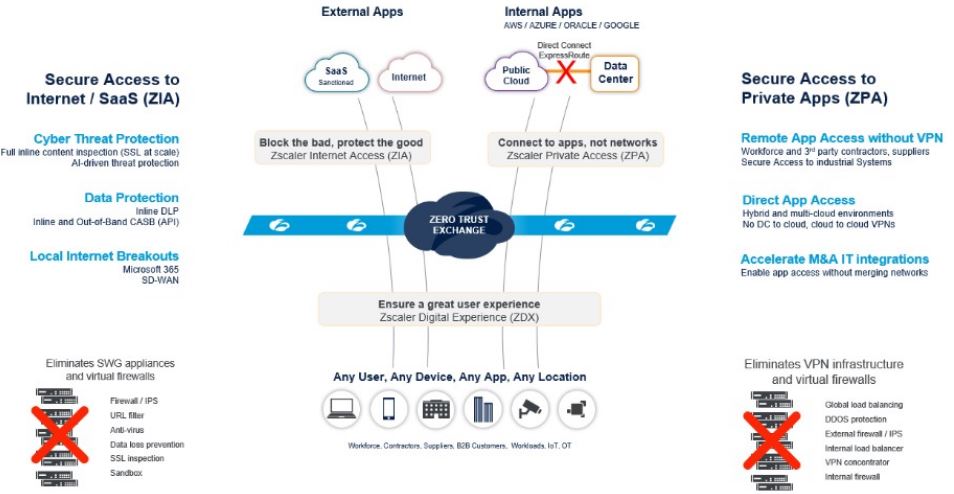

Servizi di sicurezza onnipresenti diventano la norma

Nel 2025 la governance continuerà a essere gestita internamente dalle aziende, ma la complessità di una protezione onnipresente su reti interne, esterne e cellulari e le competenze tecniche necessarie per gestire tale complessità dovranno essere fornite come servizio mentre le aziende vogliono essere sicure di essere protette, ovunque operino, anche se non vogliono essere incaricate di gestire le soluzioni che ne garantiscono la protezione. Tornano in primo piano i servizi zero trust.

© RIPRODUZIONE RISERVATA