“Nella cybersecurity dieci anni ne valgono cento. E’ facile quindi immaginare quali conseguenze possa avere anche solo un anno di ritardi nell’affrontare il problema”. E’ così che Paolo Lezzi, chairman Cwc 2023 ed executive vice president Eucacs apre i lavori della XIV edizione della Cyber Warfare Conference, che è anche occasione per presentare i numeri della settima edizione del Barometro Cybersecurity 2023. La sollecitazione di Lezzi si lega ad evidenze inoppugnabili. Malgrado gli scenari offensivi non si siano evoluti in maniera drammatica – sono sempre in crescita, ma questo non fa quasi più notizia – il numero di aziende ed istituzioni attaccate con successo resta elevato. La Cyber Warfare Conference, ospitata anche quest’anno nella sede della Regione Lombardia, si pone allora come obiettivo “investigare le ragioni per cui le organizzazioni non sembrano ancora in grado di difendersi come la minaccia cibernetica richiederebbe di fare”.

Un problema di cui è necessario indagare le cause intrinseche e non e che richiede di prendere in considerazione quattro aspetti chiave: “la scarsa consapevolezza del rischio cyber (a partire dai board), l’inadeguatezza di tecnologie obsolete, la carenza di budget (in alcuni casi) e molto di frequente la carenza di personale tecnico qualificato e quindi di competenze”.

L’evoluzione degli attacchi oggi mette nel mirino con successo poi le infrastrutture più critiche, i sistemi degli apparati industriali, le reti di distribuzione dell’energia (“sono centinaia ogni settimana gli attacchi alle utilities a livello europeo”, chiosa Lezzi), ma anche le supply chain e gli ambienti IoT, quasi a marcare il divario presente tra il rispetto di requisiti di conformità in evoluzione e la loro reale efficacia/applicazione, perché evolvono i livelli di sofisticatezza e le tattiche, le tecniche e le procedure anche degli attacchi classici (come gli Apt), “con la complessità degli ambienti IT cloud e l’affermarsi dello smart working che hanno contribuito ad estendere a dismisura la superficie degli attacchi e ad aumentare l’importanza del fattore umano (sia per gli errori ‘volontari’, sia per quelli generati dalla carenza di formazione, Ndr.)“.

Da qui, la prima raccomandazione che chiude l’apertura, di Lezzi: “Serve approccio olistico, proattivo, sistemico, servono procedure tecnologie e collaborazione. Verifiche dinamiche e monitoraggio attivo. E sono da promuovere quindi anche i centri di difesa cyber regionali e locali, la collaborazione tra pubblico e privato e il mondo accademico, in coordinamento con realtà nazionali ed internazionali”.

Il punto di vista di istituzioni e terzo settore

Lo scenario è davvero complesso. Come rimarca anche Federico Romani, presidente del Consiglio Regionale Lombardo: “Oggi la disponibilità dell’AI è da valutare allo stesso tempo come strumento per proteggersi dai cyberattacchi, ma anche ‘da proteggere’ e per farlo serve creare un “cordone” per la sicurezza delle strutture complesse”.

E’ possibile farlo “riequilibrando anche le responsabilità spostando l’onere dai singoli, aiutando le Pmi, un compito di cui anche le istituzioni devono farsi carico”. Occorre poi una strategia europea con norme e valori condivisi, su cui in questi anni si è già lavorato.

Mentre a livello “glocale” bisogna allineare il sistema regionale e l’UE sulla base di partnership e di investimenti strategici per delineare un ecosistema digitale più sicuro, “perché la cyberwar non si vince da soli”. Si aggancia Alessandro Manfredini, presidente Aipsa: “E’ importante proprio una risposta ‘dinamica’ mettere in gioco competenze multidisciplinari tra privati aziende istituzioni enti di ricerca e formazione, con i professionisti della security che devono avere un approccio manageriale alla gestione del rischio cyber”.

Chi gestisce infrastrutture critiche è oggi già consapevole del rischio cyber, la sfida è quella di sensibilizzare invece il tessuto economico tutto, e quindi proprio le nostre Pmi. Faticano a disporre di un’organizzazione cyber al pari delle grandi realtà. Occorre allora che Cda e imprenditori siano consapevoli di quanto sia pervasiva la minaccia cyber e dell’esigenza di un approccio imprenditoriale che comprende studio, analisi e visione sulle priorità. “In questo senso il terzo settore potrebbe portare un grande contributo, a partire dalla condivisione delle informazioni e dal suggerimento di linee guida perché anche le aziende più piccole si possano muovere in modo intelligente nell’affrontare i rischi”, prosegue Manfredini.

“Oggi non mancano le policy, le regole gli organismi (si pensi anche solo a normativa Nis e Nis 2, Dora, Digital Service Act e Market Act, al lavoro dell’Acn) – spiega invece Matteo Sironi, board member Humint Consulting Think Tank & Edenred Italia Dpo – mancano ancora invece le competenze; manca personale tecnico qualificato e, quando è disponibile, spesso la mole di lavoro impatta sulle possibilità di aggiornamento, che invece è essenziale”. Non si parla più in tanti casi di una reale carenza di budget, quanto piuttosto di tecnologie obsolete, sistemi legacy o non aggiornati, il cui supporto non è più garantito. Certo poi è vivo invece ancora il tema delle “insider threat“, quelle generate da comportamenti rischiosi del personale.

“Lo scenario geopolitico – interviene Ettore Rosato, segretario Copasir – mostra poi come la pressione delle minacce cyber coinvolga tutto il Paese e l’AI rappresenti oggi un’opportunità di difesa ma anche un’arma di attacco”.

Le competenze in questo ambito devono portare a “seminare bene in questi anni coinvolgendo i giovani su percorsi formativi all’altezza dell’evoluzione tecnologica in atto”. Un aspetto che vede già istituzioni e PA patire per le difficoltà di reclutamento, e ancora di più le Pmi in affanno. “Un punto da considerare con attenzione proprio perché le micro e piccole imprese sono nel mirino”. Un problema che potrebbe anche essere confortato invece dall’“attivazione di un polo, magari proprio a Milano, di confronto su tecnologie, tematiche e sviluppo delle professionalità con un partenariato forte indispensabile per costruire una rete importante, importante anche per il lavoro del Copasir”. Le relazioni appunto, la capacità di operare con intelligenti sinergie sul campo. Sembra avere fatto tesoro di queste lezioni Itstime con Federico Borgonovo, ricercatore e analista che racconta l’interessante esperienza di questa giovane realtà ed il valore nell’ambito della cyberwar dell’utilizzo di modelli integrati per affrontare sia teoricamente che empiricamente le sfide della guerra ibrida. Modelli integrati la cui importanza è richiamata per la formazione anche da Alessandro Fermi, assessore all’Università, Ricerca, Innovazione di Regione Lombardia, che richiama “consapevolezza rispetto ai rischi, budget, tecnologie, governance AI” come gli ambiti su cui lavorare.

Le principali evidenze del Barometro Cybersecurity 2023

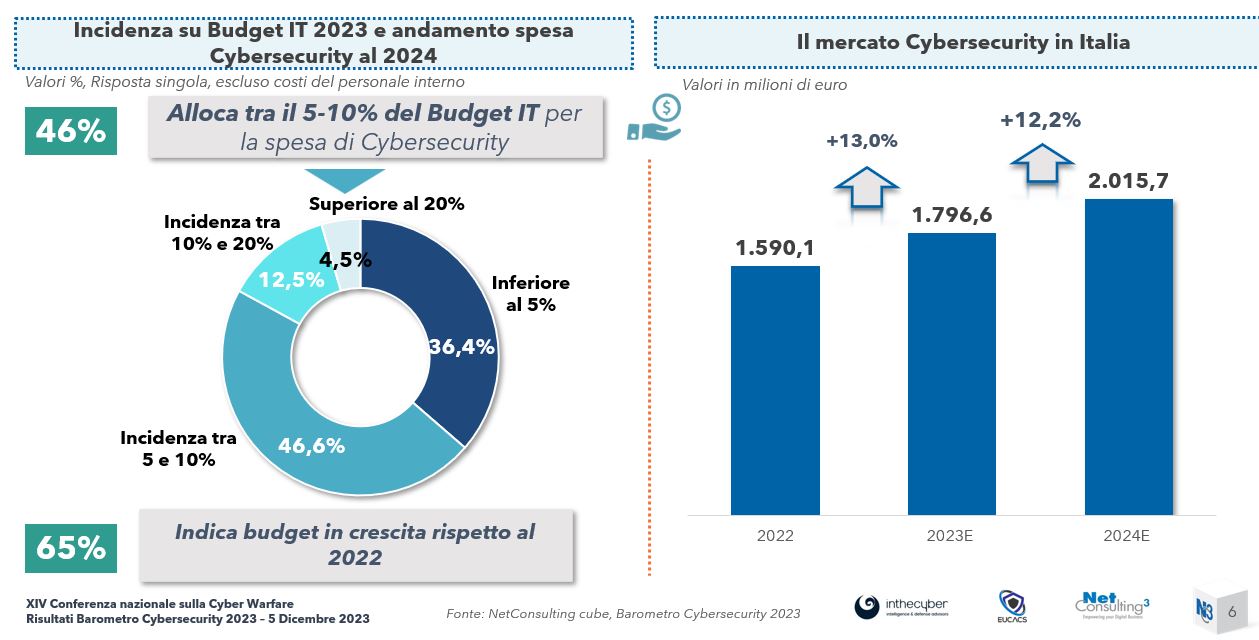

In questo scenario, il Barometro Cybersecurity 2023 – con i risultati illustrati da Rossella Macinante, coordinatrice della ricerca e BU leader NetConsulting Cube – rappresenta la bussola di orientamento. Lasciamo ad un contributo dedicato i dettagli qui raccogliamo gli aspetti più importanti evidenziati. Lo studio evidenzia proprio come le “relazioni all’interno della supply chain siano tra i principali rischi potenziali per la cybersecurity” e come l’AI possa rappresentare un rischio oltre che un’opportunità. Purtroppo “lo sviluppo di un resilience plan non è ancora ampiamente diffuso”, in particolare nel comparto sanità, mentre finance, industria e Tlc con i media si confermano i settori più strutturati.

A fronte di “una spesa in cybersecurity che anche nel 2023 continua a crescere“ (oggi vale quasi 1.800 milioni di euro in Italia) i gap da colmare sono ancora rilevanti.

Da una parte cresce l’adozione di servizi Soc/Cert esterni con l’AI a supporto della predictive security e della gestione degli incident, ma mentre cresce l’adozione di cloud e containerizzazione, “è ancora diffusamente immatura la modalità di gestione delle identità e degli accessi”.

Per le aziende gli ambiti più critici sono, nell’ordine, il controllo sulla sicurezza del software, il controllo di reti e telecomunicazioni OT, del livello di affidabilità delle protezioni e, certo, la protezione dei dati. “Tra le priorità che guidano le strategie non a caso vi sono ai primi posti le attività di formazione/awareness e le attività di test e assessment, mentre tra le prime voci di investimento le piattaforme di event management e Soar, e le soluzioni per la cloud security”. Infine, il maturity model strutturato su quattro criteri principali (difesa e detection per quanto riguarda le tecnologie e processi e struttura per quanto riguarda la governance) vede media e sanità come i settori meno maturi, mentre Tlc, banche, utility, assicurazioni e industria ottengono i punteggi migliori.

Il punto di vista delle aziende

Sul campo, la sfida cybersecurity è giocata dalle aziende. Alessandro Marzi, head of cyber defense, A2A sottolinea come la resilienza in accezione cyber meriti di essere ‘trattata’ come tema strategico non esclusivamente tecnologico “sulla base di due linee d’azione. A livello interno non solo curando l’implementazione di soluzioni e processi, ma proprio come governance, lavorando in particolare sul concetto di accountability e quindi di responsabilità”. Per questo si parla di condivisione delle strategie con il board sulla base di un linguaggio comune condiviso dalle figure tecniche come anche da quelle non. “Sono AI e rete oggi i terreni di gioco delle sfide cybersec più importanti – precisa Stefano Vaninetti, Cisco director cyber security sales south Emea Cisco – anche perché la trasformazione digitale ha portato in rete tutti i workload critici. Mettere in sicurezza la rete è quindi il primo punto”.

Bisogna continuare ad innovare partendo in primis dalla comprensione dei problemi, di come può evolvere l’ecosistema, con la capacità di valutare quali componenti mancano al portafoglio per offrire la protezione richiesta dalle aziende (il riferimento all’acquisizione di Splunk è esplicito). “Ma serve infine che tutti i tasselli lavorino in modo integrato per aggiungere valore”. “Sì, perché la cybersecurity funziona solo sulla base di un modello integrato – si aggancia Luigi Guaragna, head of Global Cyber Security, di Eni – e questo vale ancora di più per una realtà come quella di Eni che è presente a livello globale e può mettere a valore questa presenza per un effettivo progetto di resilienza, che deve garantire – attraverso un’azione volta a comprendere le reali minacce – non tanto la possibilità di evitare gli attacchi, quanto piuttosto di anticipare le conseguenze e quindi ridurre al minimo i danni”.

Nel comparto finance, sulla scorta dell’esperienza in Intesa Sanpaolo, Corrado Lonati, head o Cybersecurity Strategic Intelligence, Policy and Culture, racconta come resilienza sia anche “comprendere il possibile impatto delle minacce, avere la capacità di individuare minacce future, ma soprattutto declinare un metodo per capire come muoversi, con il network stesso come alleato in grado di aiutare a comprendere come eventi geopolitici possano impattare sul business”. Consolidare funzioni e competenze aiuta questo lavoro, a patto di tenere aperto il dialogo con tutta la filiera su tutti i processi. “Sono le sinergie delle competenze a consentire di abilitare il valore delle tecnologie agganciate ai processi su tutta la supply chain”.

E proprio governance e controllo sembrano rappresentare i temi di lettura chiave anche per Dolman Aradori, vice president, head of cybersecurity, Ntt Data Italia quando evidenzia che la “componente della governance è fin troppo spesso sottostimata e solo un approccio a 360 gradi dei problemi è quello corretto. Significa anche rinunciare a focalizzarsi solo sull’operatività, demandabile ai player di settore, e lavorare alle linee guida, individuare le direttrici su cui agire, e quindi investire sul tema del controllo per il quale regolamenti e compliance devono essere visti come aiuti non come ostacoli”.

Non si può più parlare di cyber resilienza, ma di resilienza tout court anche per Snam, con Massimo Cottafavi, director cyber security & Resilience dell’azienda che sottolinea il bisogno di “creare modelli snelli ed efficaci, ma anche sostenibili per chi li deve rispettare con logiche di ingaggio sul tema sicurezza sensibili al livello di criticità”. Un monito quindi da seguire soprattutto quando si tratta poi di verificare sul campo la capacità di rispondere effettivamente alle sfide, “oltre il semplice dettato dei playbook”.

Conclude con un’analisi di prospettiva sul nostro Paese la prima tavola rotonda così Gianluca Maccà, head of Ict Security & Fraud Management Vodafone: “Oggi l’Italia rispetto al comparto internazionale nel mondo delle telco non è certo fanalino di coda”. Sono tanti i passi in avanti effettivamente compiuti come sistema Paese ed in particolare dal verticale telco. Il riferimento al lavoro dell’Acn, per la difesa del perimetro cybernetico e sul 5G viene esplicitato allora da Maccà, come anche il richiamo a “lavorare ora su awareness e sul fattore umano, perché essere fruitori digitali non significa per nulla essere anche esperti digitali e serve invece che tutti gli anelli della catena si rafforzino, anche considerato come proprio quelli più deboli siano di fatto quelli su cui si fissa il livello di vulnerabilità di un sistema”.

Organizzazione, strategia e difesa si basano su modelli e azioni concrete da intraprendere che chiamano in causa tutti i verticali, indipendentemente dal percorso compiuto fino ad ora. “La sanità, per esempio, ha bisogno oggi certo di un maggiore coordinamento anche a livello regionale, proprio in considerazione del fatto che in essa convivono ‘sistemi’ meno recenti, e che rappresenta un verticale che senza dubbio chiede di migliorare la ‘postura’; un’operazione possibile solo con un’analisi puntuale di quali siano le priorità e quindi su cosa investire“, vuole sottolineare Alberto Ronchi presidente Aisis che incassa la condivisione di Andrea Angeletta, Ict Security manager di Aria quando, proprio a partire dai dati, riconosce che “per la sanità il tema è davvero sfidante” e sottolinea, a partire dalle considerazioni sulle attacchi cyber del 2022 a questo verticale sia stata scandita una collaborazione sempre più intensa tra Aria e gli ospedali lombardi “per mettere a fattor comune il know how di Aria con gli enti sanitari pubblici e privati e lavorare ad un piano tattico volto a stabilizzare il “paziente sanità” dal punto di vista della cybersec”, anche attraverso il monitoraggio e controllo di 80mila endpoint attraverso il Soc di Aria stessa. “Oggi si parla di un vero e proprio maturity model degli enti sanitari e di un piano strategico che vede Regione Lombardia pronta a contribuire nel solco di una collaborazione pubblico privato che resta essenziale, con le realtà della sanità che oggi possono beneficiare anche della disponibilità del Csirt e del coordinamento di Aria stessa per quanto riguarda l’offerta delle aziende che operano nell’ambito della cybersecurity, così da consentire alle realtà sanitarie di cogliere il meglio”.

Ospite delle tavole rotonde anche Simone Pezzoli, Emea chief digital officer Haier Europe, con un intervento che copre le sottolineature della cybersecurity necessarie nel comparto OT e IT, a partire proprio dall’evoluzione dei sistemi connessi anche quando essi sono quelli delle smart home, oltre che dei sistemi in fabbrica. “Il framework da adottare non cambia quando è l’azienda a sfruttare sistemi OT sicuri e quando sono le persone, gli utenti finali; dal punto di vista normativo siamo a buon punto, ma è importante riuscire anche a far comprendere che il rispetto delle compliance genera di per se stesso valore. Ora bisogna trasmettere questo vantaggio, che è anche un vantaggio competitivo, pure al mercato”.

La visibilità su asset, architettura, dati restano passaggi chiave per un corretto approccio alla cybersecurity, “tanto più con l’affermarsi del cloud computing”, come spiega Fabrizio Pettinau, Senior Solutions Engineer di Akamai, “ma anche come le applicazioni e gli strumenti dialogano tra di loro, anche considerata l’importanza dei dati che ‘viaggiano’ su data center sempre più ‘liquidi’”.

I dati, appunto. “Il primo asset da proteggere e da valorizzare per proteggersi – specifica Massimo Crubellati, Svp e Country Manager Italia Cast Software -. L’utilizzo di una piattaforma di software intelligence può allora cambiare le regole del gioco ed apportare vantaggi proprio in termini di governance “perché gli asset digitali intrinsecamente sono insicuri e focalizzarsi su un modelli di cybersecurity by design ha bisogno di processi DevSecOps basati su informazioni ‘pulite’ su cui basare l’azione” per cui la qualità del dato è anche il primo punto da considerare per un utilizzo intelligente dell’AI in chiave difensiva.

Sulla visibilità, alla base dell’efficienza delle operation ha addirittura generato soluzioni abilitanti per il business e la sicurezza ServiceNow. “L’azienda che offre soluzioni di service management ad ogni enterprise punta proprio sulla visibilità interna, sulla valorizzazione di dati e asset per dare valore alle scelte prese – vuole sottolineare infine Danilo Allocca, senior Solution Sales Executive Security Operation Solution Southern Europe di Service Now -. Anche attraverso l’utilizzo di un’AI in grado di integrare e correlare le informazioni ‘esterne’ e di contesto per studiarne i possibili impatti sul business per prendere in minor tempo le decisioni corrette”.

Un messaggio allora sembra legare tutti gli interventi della giornata intensa di lavori: il cammino intrapreso verso la consapevolezza e la cyber-resilience richiede ora la capacità di condividere conoscenze, competenze, metodi e risorse. La sfida che riguarda tutto il Paese.

Non perdere tutti gli approfondimenti dello Speciale Barometro Cybersecurity 2023

© RIPRODUZIONE RISERVATA