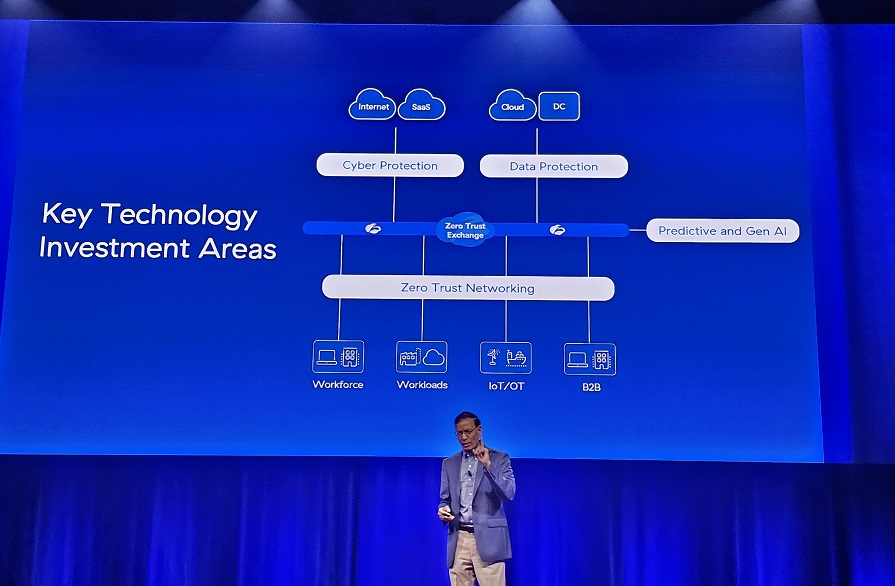

Mettere in sicurezza, semplificare, trasformare il business. Sono le tre direttrici che dettano roadmap e strategia di Zscaler. In occasione di ZenithLive ’24, l’azienda raduna al World Forum di L’Aia circa mille ‘attendee’ tra Cio e aziende clienti, partner, sviluppatori, nonché la sua community. Nata nel 2008 dall’intuizione di Jay Chaudhry, Ceo, chairman e founder, da subito Zscaler riconosce il potenziale del cloud per proporre un paradigma diverso di cybersecurity, di fatto superando l’idea della semplice protezione delle reti, fino ad approdare oggi ad un modello zero trust abilitato dall’utilizzo dell’intelligenza artificiale. Temi che rappresentano il filo rosso di tutto l’evento.

“Il progresso richiede cambiamento – esordisce Chaudhry-. E la tecnologia che abbracciamo oggi definirà il nostro successo domani”. Ogni 10/20 anni abbiamo assistito a successive ondate di tecnologie disruptive che hanno cambiato il modo di vivere e lavorare “negli ultimi decenni, in particolare abbiamo visto emergere in particolare: mobility, Internet delle cose (IoT) e cloud“. Tecnologie che hanno trasformato l’attività e i processi delle aziende, ma hanno anche introdotto nuove sfide in termini di sicurezza, perché “abbiamo costruito reti hub-and-spoke e una sicurezza basata sull’idea che chiunque fosse all’interno della rete fosse legittimato ad esserlo; ma con l’adozione del cloud e della mobilità, queste architetture sono diventate obsolete”, spiega Chaudhry.

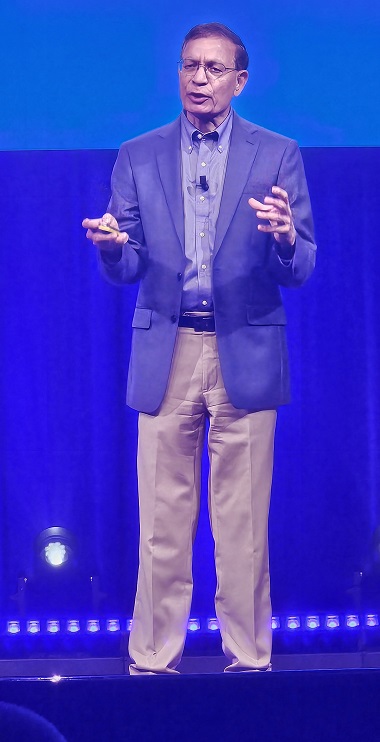

L’approccio alla sicurezza proposto da Zscaler è diverso, prevede che nessun utente o dispositivo sia affidabile a priori, indipendentemente dalla sua posizione all’interno o all’esterno della rete aziendale. “Il termine zero trust non era di moda all’epoca, ma l’idea che abbiamo avuto è semplice: costruire un motore di policy che permetta a qualsiasi entità di comunicare con qualsiasi altra entità senza la necessità di esporre reti private o indirizzi IP pubblici”, dettaglia il Ceo. Ed in questo modo proporre una comunicazione “Any to any che sia zero trust”.

Poiché sono di fatto sempre quattro le fasi critiche di un attacco informatico – identificare la superficie di attacco, entrare nella rete, muoversi lateralmente per trovare dati di valore e infine esfiltrarli – Zscaler concentra i suoi sforzi proprio sulla prevenzione di questi attacchi con un modello strutturato di difesa per ogni fase. “Il nostro obiettivo non è infatti proporre l’ennesimo firewall o Vpn, ma fermare chi attacca in ogni sua azione”. Anzi, l’idea di networking zero trust prevede la possibilità di eliminare la necessità di reti aziendali tradizionali, riducendo la complessità e migliorando la sicurezza.

Zscaler Zero Trust, l’efficacia cresce con le partnership

Un approccio che richiede “integrazione”, anche in cloud. A questo proposito in occasione di Zscaler ZenithLive ’24 l’annuncio di un’ulteriore estensione della partnership con Google per aiutare le aziende a semplificare e rafforzare il loro percorso verso l’approccio Zero Trust. L’integrazione con Chrome Enterprise Premium fornirà quindi protezione avanzata dei dati e contro le minacce senza dover ricorrere alle Vpn tradizionali o a browser aggiuntivi e l’integrazione con Google Workspace consentirà prevenire l’esfiltrazione di dati aziendali sensibili da app come Gmail e Drive. In particolare, la condivisione dei dati di telemetria di Zscaler con Google Security Operations porta le aziende a rafforzare le operazioni di sicurezza direttamente dal cloud.

Utilizzando connessioni zero trust punto a punto – è l’idea alla base della proposta di piattaforma Zscaler – si elimina la necessità di firewall tradizionali, rendendo ogni sede aziendale sicura come se fosse isolata. In questo modo si riducono i costi associati alla gestione delle reti, migliorando al contempo la flessibilità operativa. Le connessioni zero trust permettono poi di rendere operative nuove sedi e uffici rapidamente, senza le complicazioni delle infrastrutture di rete tradizionali. Un esempio virtuoso di questo approccio, per esempio, quello di Unilever che è riuscita ad approdare ad un modello in cui è Internet stessa “the new network”.

Zero Trust Exchange Platform, connubio con l’AI

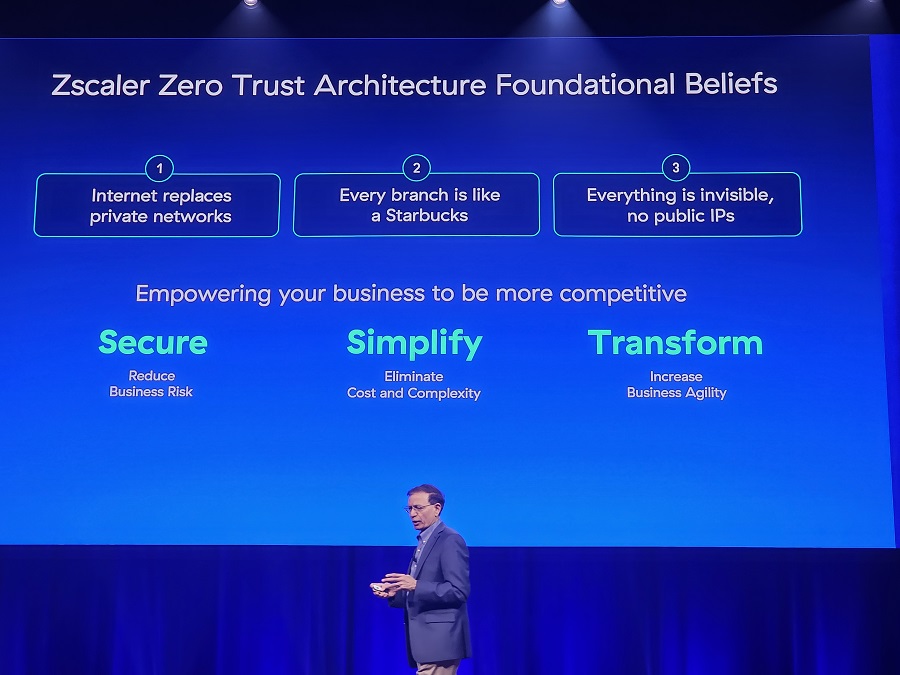

Per farlo, certo serve anche contrastare chi attacca con l’AI, utilizzando proprio l’AI ed è il solco entro cui si muove Zscaler oramai da anni. Alla base la proposta Zero Trust Exchange Platform, che permette “accessi adattivi consentiti sulla base dell’analisi intelligente dei dati”. L’uso dell’AI per migliorare la sicurezza è un tema centrale nel discorso di Chaudhry. Zscaler utilizza l’AI per analizzare enormi quantità di dati di rete in tempo reale, identificando modelli e anomalie che potrebbero indicare un attacco. Inoltre, l’AI è utilizzata per migliorare la precisione delle politiche di accesso e per rilevare attività sospette prima che possano causare danni. Questa capacità ora evolve grazie alla possibilità per Zscaler di sfruttare le tecnologie AI di Nvidia per offrire una nuova user experience e servizi copilot incentrati sulla sicurezza alle aziende.

L’introduzione delle funzionalità di AI, sfruttando i microservizi di inferenza Nvidia Nim, Nemo Guardrails e Morpheus migliora in modo significativo la possibilità di elaborare i dati dalla piattaforma Zero Trust Exchange. Di particolare interesse proprio la soluzione Zscaler Zdx Copilot, una soluzione che Chaudhry definisce di “copiloting per il monitoraggio dell’esperienza digitale” mentre Nemo Guardrails offre informazioni sulle prestazioni di rete, dispositivi e applicazioni per consentire operazioni IT e supporto semplificati su larga scala. Lo fa orchestrando la gestione delle conversazioni, offrendo precisione, adeguatezza e sicurezza nelle applicazioni intelligenti con gli Llm.

A voler modellizzare la proposta di difesa allora, oltre all’utilizzo dell’AI generativa e predittiva, zero trust networking, cyber protection e data protection sono allora gli altri tre pilastri che evidenziano le aree di investimento. In particolare per quanto riguarda la data protection, Chaudhry evidenzia come l’azienda stia sviluppando soluzioni avanzate per proteggere i dati in movimento, in uso e a riposo, utilizzando tecnologie di Data Loss Prevention (Dlp), Casb (Cloud Access Security Broker) e di Data Security Posture Management (Dspm).

Interessante l’approfondimento di Mounil Khan, VP e GM Data Protection di Zscaler: “Data Security Posture Management (Dspm) per i cloud pubblici, proteggendo i dati in Aws, Azure e Gcp; Sicurezza per le Applicazioni AI Generative – “intesa come visibilità e politiche di protezione dei dati per oltre 150 applicazioni AI generative”; Smtp Relay “a protezione dei dati delle email aziendali”, e SaaS Security Posture Management Integrato “per la sicurezza della supply chain SaaS e Api out-of-band con una protezione unificata delle principali piattaforme SaaS come Office 365″, rappresentano l’interpretazione sul campo della capacità di Zscaler di estendere a 360 la proposta.

Si tratta, a tutto tondo – come vuole approfondire Syam Nair, Cto di Zscaler – di muoversi in rapidità nelle decisioni di cybersec ma anche di alleviare la “pressione sui team di che si trovano a considerare un numero elevato di allarmi (oltre 11.000 in media), di cui un terzo sono falsi positivi” ed in uno scenario in cui gli attacchi informatici si stanno evolvendo rapidamente, con tempi di breakout che possono essere di pochi minuti l’approccio proattivo basato su AI e zero trust diventa mandatorio.

Su questo punto Zscaler propone ora anche Zscaler Breach Predictor, servizio di sicurezza cloud avanzato basato sull’intelligenza artificiale che consente alle organizzazioni di prevedere e prevenire le minacce informatiche, la proposta avvisa le organizzazioni quando si imbatte in potenziali scenari simili a violazioni in un ambiente e avvisa i team di sicurezza IT con azioni consigliate, come bloccare l’accesso a determinate destinazioni legate a Internet o non consentire a un endpoint di comunicare con applicazioni interne

“Serve trasformare la conoscenza in contesto e viceversa” per considerare un rischio nel modo più attento. Mentre attualmente, i punteggi di rischio sono statici e non tengono conto di tanti elementi la piattaforma Zscaler permette di utilizzare una vasta quantità di dati per generare insight azionabili e unire dati di prima e terza parte, generando “grafici di sicurezza realistici”. Su questo punto Nair vuole sottolineare anche l’importanza della collaborazione tra Zscaler e i suoi clienti, come dimostrato dall’esperienza di Siemens che ha utilizzato Zscaler per migliorare la sicurezza e l’efficienza operativa durante i suoi processi di fusione e successive trasformazioni aziendali.

Le soluzioni di Zscaler per la protezione dei dati includono quindi il monitoraggio continuo e l’analisi del traffico, l’implementazione di policy di accesso rigorose e la crittografia dei dati sensibili. Questo approccio olistico garantisce che le informazioni aziendali siano protette contro una vasta gamma di minacce, inclusi attacchi interni ed esterni. Non solo, la recente acquisizione di Avalor (marzo 2024) ha permesso a Zscaler di costruire una solida infrastruttura per l’analisi dei log e dei dati di sicurezza. E Chaudhry riprende il palco e spiega “come queste tecnologie consentono a Zscaler di fornire analisi predittive che possono prevenire attacchi prima che si verifichino”. Solo a dettagliare più nello specifico, l’architettura zero trust si basa su un motore di policy centrale che gestisce le connessioni tra utenti, dispositivi e applicazioni. Questa architettura elimina la necessità di reti private e riduce la superficie di attacco. Un elemento chiave è poi la segmentazione degli utenti e delle applicazioni, che impedisce il movimento laterale di un attaccante all’interno della rete. “Con Zero Trust, ogni connessione è autorizzata individualmente, riducendo drasticamente il rischio di compromissione”, spiega il Ceo di Zscaler.

Zscaler Zero Trust Sim

Tra gli use case più innovativi di questo modo di interpretare lo zero trust networking gli use case IoT/OT. Sulla scorta di una nuova interessante proposta dell’azienda. La crescente diffusione dei dispositivi IoT e OT porta nuove sfide nel campo della sicurezza informatica. Questi dispositivi, spesso al di fuori dei confini delle tradizionali infrastrutture di rete aziendali, possono rappresentare punti deboli per la sicurezza. La Zero Trust Sim proposta da Zscaler è una soluzione innovativa che integra la connettività sicura basata su Zero Trust nel formato di una Sim, offrendo una protezione robusta per i dispositivi IoT e OT in movimento. Zero Trust Sim consente la connettività sicura dei dispositivi IoT e OT che operano al di fuori del perimetro aziendale tradizionale. Generalmente, questo traffico sarebbe fuori dal controllo dei team di sicurezza IT, in questo caso – invece – le organizzazioni possono indirizzare il traffico di questi dispositivi attraverso la piattaforma di sicurezza Zscaler Zero Trust Exchange, garantendo una connettività sicura e bidirezionale tra le imprese o i loro clienti, colmando così un significativo divario di sicurezza.

Connettendo utenti, sedi, applicazioni e ora dispositivi IoT e OT tramite la piattaforma Zero Trust Exchange, la Zero Trust Sim estende il concetto di zero trust oltre gli utenti, protegge il traffico dei dispositivi e dei server non solo nelle filiali, nei magazzini e nelle fabbriche, ma anche in movimento. I vantaggi sono connettività uniforme per tutti i servizi Zscaler, inclusi Client Connector e Branch Connector, l’Applicazione di una Singola Politica di Zero Trust e la protezione dei dispositivi IoT e OT in movimento, garantendo la sicurezza del traffico dati anche fuori dai confini fisici dell’azienda.

Nathan Howe, Gvp Innovations per Zscaler: “Con la Sim Zero Trust, quindi i dispositivi possono connettersi direttamente alla rete Zscaler, applicando immediatamente le politiche di sicurezza senza necessità di installazioni software”. Questa soluzione offre diversi vantaggi.

“Ad esempio, nei sistemi di monitoraggio dei treni, le Sim Zscaler possono garantire che i dati trasmessi siano sempre protetti. Inoltre, la soluzione supporta anche Sim di operatori esistenti ed eSim, riducendo la necessità di sostituire tutte le Sim fisiche già in uso”. Un altro settore in cui questa tecnologia ha un grande impatto è per le infrastrutture dei veicoli elettrici (EV). “Gli EV utilizzano spesso Sim per connettersi alla rete mobile. Utilizzando le Sim Zscaler, i dati possono essere trasmessi in modo sicuro direttamente alla rete aziendale, garantendo che le informazioni siano sempre protette. Inoltre, la nostra soluzione consente l’accesso bidirezionale, permettendo agli amministratori di accedere e gestire i dispositivi da remoto, migliorando la sicurezza e l’efficienza operativa”.

Lo spunto che smarca l’importanza strategica della proposta lo spiega lo stesso Howe in una chiacchierata di approfondimento: “Abbiamo costruito Zscaler Zero Trust Exchange in un modo virtualizzato, così può essere eseguito all’interno di un ecosistema 5G privato ma anche con la possibilità di poterlo fare in un ambiente 5G pubblico. Dove non è possibile subito eseguire il codice, la Sim card porta direttamente alla piattaforma”. In un ambiente molto semplificato. “Se sei in grado di puntare tutti i tuoi dispositivi verso un motore di policy per la connettività, la visibilità e la sicurezza, che è ciò che Zscaler è, e puoi connettere tutti i tuoi dispositivi, tutti i siti, tutte le tue persone, tutte le tue cose, allora semplifichi il tuo ecosistema complessivo”.

Le aziende si preparano a Nis 2

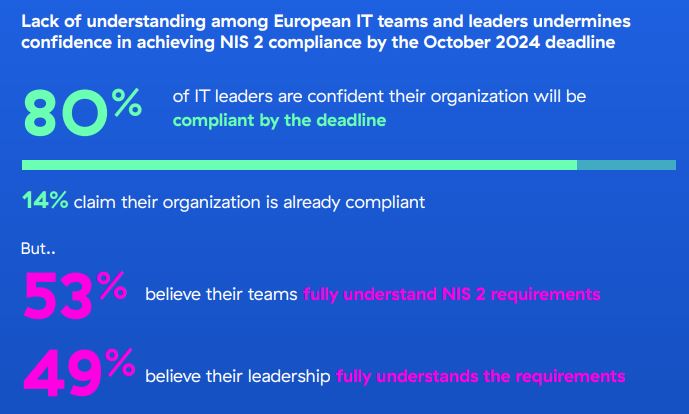

A monte dei keynote, in un incontro dedicato alla stampa James Tucker, head of Ciso di Zscaler, ha voluto inquadrare lo scenario reale attuale delle aziende a fronte dell’evoluzione delle normative più strategiche come Nis 2, un tema sul quale facciamo tesoro dei risultati italiani e che Tucker riprende però nella prospettiva di lettura coerente dell’evoluzione Zscaler. Secondo il report di Zscaler Nis 2 & Beyond: Risk, Reward & Regulation Readiness – per il quale sono stati intervistati più di 875 responsabili IT in sei mercati europei – risulta che l’80% dei responsabili IT (77% in Italia) è fiducioso che la propria azienda soddisferà i requisiti di conformità alla direttiva Nis 2 prima della scadenza, e il 14% (13% in Italia) afferma di averli già soddisfatti. Solo il 53% (48% in Italia) dei responsabili IT, tuttavia, ritiene che i propri team comprendano appieno i requisiti necessari per essere conformi alla direttiva, e ancora meno (49% sia in Europa che in Italia) ritiene che lo faccia la dirigenza aziendale.

“C’è divario evidente tra fiducia e comprensione tra il modo in cui i leader parlano della direttiva Nis 2 e il modo in cui agiscono a riguardo”, ci spiega Tucker. Gli intervistati indicano che i manager riconoscono la crescente importanza delle direttive Nis 2, con un terzo (32% in Europa, 37% in Italia) che dichiara trattarsi di una priorità assoluta per i board e il 52% (47% in Italia) che afferma che sta diventando una priorità maggiore. Tuttavia, ciò non sembra riflettersi nel supporto offerto ai team IT delle aziende che si assumono l’onere del processo di conformità. La maggior parte dei responsabili IT (56% in Europa, 59% in Italia) ritiene che i propri team non ricevano il supporto necessario da parte della dirigenza per rispettare la scadenza della conformità.

Per essere conformi poi le aziende devono apportare i cambiamenti più significativi nelle aree dello stack tecnologico e delle soluzioni di cybersecurity (34% in Europa, 28% in Italia), della formazione dei dipendenti (20% in Europa, 17% in Italia) e della leadership (17% in Europa, 16% in Italia). Mentre le aree e le funzioni aziendali più sotto stress per soddisfare i requisiti Nis 2 sono quelle in relazione a sicurezza nell’acquisizione, nello sviluppo e nella manutenzione di reti e sistemi informativi (31% in Europa, 35% in Italia), quelle relative alle pratiche di igiene informatica di base e la formazione in materia di cybersecurity (30% in Europa, 26% in Italia) ed infine quelle coinvolte nell’attuazione di policy e procedure efficaci per la gestione del rischio di cybersecurity (29% in Europa, 35% in Italia).

Chiude Tucker: “Zscaler può giocare un ruolo chiave nel supportare le organizzazioni nella transizione verso un modello di sicurezza ‘zero trust’, perché l’approccio prevede un controllo rigoroso e continuo su tutti gli accessi alle risorse aziendali, ed è visto come la soluzione più efficace per affrontare le sfide future della sicurezza informatica.” Per esempio con Risk 360 si offre una visione dettagliata dei rischi di sicurezza e del loro impatto finanziario, aiutando i responsabili IT a ottenere il supporto necessario dai vertici aziendali.

Ma oltre a questo Zscaler Internet Access e Zscaler Private Access forniscono protezione dalle minacce, protezione dei dati e applicazione delle policy controllando i flussi di traffico e fornendo log di eventi e transazioni di sicurezza utilizzati per il monitoraggio e le indagini sulla sicurezza. E la Zero Trust Exchange paltform garantisce che gli utenti non siano inseriti nella rete e che le applicazioni non siano mai esposte a Internet, riducendo in modo significativo la superficie di attacco. Inoltre, fornisce una policy di controllo degli accessi alle applicazioni interne.

Zenith Live ’24, le direzioni

La giornata di lavori si chiude con un ultimo diretto confronto con il Ceo, Jay Chaudhry, occasione per individuare alcuni punti chiave strategici. Partecipando al Zenith Live l’anno scorso, il focus Sembrava molto più incentrato su Sase, rispetto a quest’edizione, che vede lo spostamento verso la protezione dei dati. Ma, spiega il Ceo: “Il focus, in verità, tralasciando gli acronimi, è Zero Trust Exchange. E sì, la protezione dati sta diventando una questione sempre più grande, soprattutto a fronte delle minacce ransomware e delle violazioni in crescita, anche perché i dati oggi sono ‘sparsi ovunque”. E l’avanzare della proposta per la sicurezza dei dati negli scenari Iot/Ot è indicativa.

Anche la richiesta di semplificazione è però urgente, “per questo – prosegue Chaudhry – abbiamo consolidato un numero di funzionalità di protezione dei dati nella nostra piattaforma e lo abbiamo fatto anche attraverso alcune acquisizioni. Perché a volte le giovani aziende fanno una buona soluzione di prodotto a punto e se possiamo portarla e farla diventare parte della piattaforma è una buona cosa”. A fianco delle esigenze di semplificazione, infine, il bisogno di evitare l’inerzia, come vera nemica della sicurezza.

Chiude Chaudhry: “L’inerzia è nella natura umana, la vedi dappertutto e ovunque. Quindi non è tratto negativo specifico della sicurezza informatica. Ma è l’opposto del progresso. Noi vogliamo ispirare le persone che vogliono portare anche la sicurezza sul cloud ma sono preoccupati che nel processo qualcosa vada storto”. E’ capire che dà alle persone fiducia e convinzione. “Quindi, se mi chiedi, l’obiettivo numero uno di queste sessioni è il networking e i clienti che possono venire e condividere che hanno fatto questo viaggio e questo ha funzionato e come”.

© RIPRODUZIONE RISERVATA