Oltre 13mila tra IT leader e addetti ai lavori nell’ambito della cybersecurity, di aziende e grandi multinazionali incluse nella classifica Top 500 di Fortune, partecipano a Zenith Live 2021, l’evento online globale di Zscaler, giunto quest’anno alla quarta edizione.

Una popolazione, quella dei Cio e dei Ciso collegati all’evento, che negli ultimi mesi si è trovata a traghettare la propria azienda lungo i percorsi della trasformazione digitale abilitati dal cloud – con i numeri di Gartner che indicano come il 69% dei board ha effettivamente deciso di accelerare le iniziative di DT – ma allo stesso tempo esposta a rischi e minacce sempre più evoluti, con gli attaccanti che hanno affinato armi e strategie per sfruttare il “dissolvimento” dei perimetri aziendali.

Per questi motivi si tratta di ridisegnare dalle fondamenta le strategie di cybersecurity, abbracciare il modello zero trust. E su questi temi esordisce anche Jay Chaudhry, Ceo, chairman e founder di Zscaler, che apre i lavori.

“Cloud e mobilità, insieme al bisogno di superare in tempi stretti le criticità legate all’emergenza, hanno contribuito ad accelerare la trasformazione digitale in corso, portato una serie di vantaggi, rivoluzionato il modo in cui le aziende si scambiano le informazioni – spiega Chaudrhry – E le tecnologie digitali hanno dato prova sul campo di riuscire a soddisfare il bisogno di resilienza delle organizzazioni. Il cloud può rappresentare un abilitatore sicuro ed insieme a 5G e IoT può effettivamente rimodellare il business, se si è in grado però di cambiare prospettiva per quanto riguarda la sicurezza”.

“Full cloud ahead” – il claim di questa edizione Zenith Live che indica anche un obiettivo – richiede quindi un cambio di passo, perché così come il cloud “ha consentito di abilitare i nuovi scenari di lavoro ibrido/diffuso“ ha anche “aggiunto complessità tanto più in relazione alla capacità di governare l’utilizzo delle app da remoto e l’accesso alle informazioni, per cui gli IT manager si trovano a dover ricalibrare le strategie di protezione”.

Capacità di monitorare, visibilità, attenzione alle performance e user experience rappresentano quattro aspetti chiave quando si parla di sicurezza “nei nuovi scenari cloud“.

I dati più recenti dei report Zscaler sulla cybersecurity in Emea non lasciano molti dubbi. Quella Emea è una region che vede le aziende in cima alle classifiche per esposizione complessiva e Common Vulnerabilities and Exposures (Cve), con una media di server esposti particolarmente elevata. Sono oltre 18mila le aziende impattate dal “caso” Solarwinds a livello globale e 30mila, solo negli Usa, quelle che hanno subito attacchi attraverso Microsoft 365, ricorda il Ceo. La perdita del controllo su dati, accessi, account indica che “i modelli di difesa basati su firewall, difesa perimetrale e Vpn sono diventati semplicemente inefficaci”.

Mentre è il momento di lavorare affinché “solo gli utenti effettivamente autorizzati, possano accedere da ogni luogo alle applicazioni previste, in uno scenario multicloud che impone quindi di ripensare anche il modello di sicurezza della rete”, sulla base sì dei vantaggi offerti da SD-Wan ma coniugati con il modello Sase.

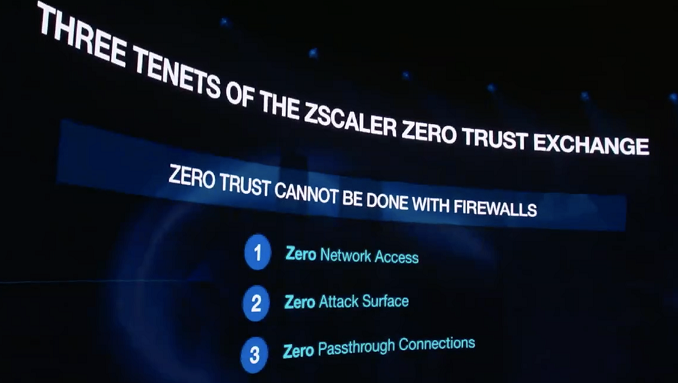

Chaudrhry: “Per farlo è fondamentale abbracciare l’approccio offerto con la piattaforma Zscaler Zero Trust Exchange“. La piattaforma di sicurezza cloud based è in grado di eseguire inspection Ssl su larga scala, può ispezionare il traffico criptato, è basata appunto su Sase e come piattaforma distribuita può contare sul lavoro di oltre 150 datacenter a livello globale.

Non solo, a livello di rete (per esempio con Zero Trust Network Access) permette la connessione diretta alle singole applicazioni cui è possibile accedervi semplificando lo “scenario da proteggere e senza aprire l’intera rete aziendale”.

La trasformazione della “legacy security” semplicemente in security presuppone tre passaggi fondamentali, secondo Chaudrhry: la difesa dalle minacce, la protezione del dato (non solo la sua compromissione, ma anche la perdita), la capacità di evitare i movimenti laterali nella rete che si basa anche sulla possibilità di segmentare le app e di offrire un accesso diretto alle stesse, in ogni tipologia di cloud. In questo scenario si innesta anche la recente acquisizione della startup Smokescreen con l’integrazione delle tecnologie di rilevamento dei movimenti laterali, la relativa intelligence e telemetria sulle minacce per prevenire in modo proattivo i rischi ed indagare tattiche e tecniche emergenti adottate dal cybercrime.

Il cloud è “il campo in cui si gioca la partita”. E una corretta postura relativa alla cybersecurity nel cloud deve essere tra le attenzioni dei Ciso. L’errata configurazione delle applicazioni è un rischio che le organizzazioni non possono accettare perché espone le app ad attacchi ed exploit. Da qui la proposizione di Zscaler Cloud Security Posture Management (Cspm) che è in grado di identificare e correggere automaticamente le configurazioni errate delle applicazioni in SaaS, IaaS e PaaS per ridurre i rischi e garantire la conformità, all’interno della piattaforma Zscaler Cloud Security. Tra le novità ora Zscaler offre inoltre anche una proposta di Cloud Infrastructure Entitlements Management (Ciem) integrata e frutto dell’acquisizione recente di Trustdome.

La scelta diversificata di provider di servizi come Amazon Web Services (Aws), Azure e Google Cloud, permette alle aziende di estendere i processi aziendali chiave, i workload, le applicazioni e i dati su più piattaforme. Con il moltiplicarsi dei servizi attivi però crescono anche le autorizzazioni da concedere a processi, risorse, macchine… Ed aumentano i rischi. Con la sua proposta Ciem, Zscaler permette di governare e mantenere visibile, attraverso un’unica dashboard, quali utenti (non solo persone, ma anche macchine) possono accedere a quali risorse, attraverso più cloud, servizi.

La sicurezza della rete

Si arriva così al tema della sicurezza della rete, pari per criticità a quello relativo al controllo su accessi, app e sicurezza cloud. “Siamo passati da un modello di architetture basate su Dc in sede, backhaul del traffico verso il datacenter on-premise e quindi difesa perimetrale – spiega Chaudrhry – all’utilizzo intensivo del cloud, e quindi all’incremento del traffico diretto al cloud instradato sfruttando la Rete, per cui è necessario connettere in modo sicuro un singolo utente, ovunque si trovi, con qualsiasi dispositivo e soprattutto indipendentemente dalla rete che utilizza”. Serve quindi passare anche da un modello di sicurezza incentrato sulla rete a un approccio incentrato sull’utente attraverso l’applicazione rapida e coerente delle policy. Questo approccio sarà in grado, tra le altre cose, anche di offrire “maggiore agilità al business e soddisfare quell’esigenza di semplificazione prioritaria nelle agende dei Ciso” (tra le case più interessanti al riguardo senza dubbio l’esperienza di Siemens).

E’ il primo vantaggio dell’approccio Sase che propone sicurezza integrata nel tessuto della piattaforma, con tutte le connessioni ispezionate e protette, indipendentemente dall’utente da cui provengono, dall’app a cui si accede o dalla crittografia che può essere utilizzata con il vantaggio tipico dei servizi automatizzati fruibili in cloud e una serie di miglioramenti anche in relazione alla user experience considerata l’eliminazione dei backhaul non necessari, la possibilità di gestire e controllare la larghezza di banda ottimale e la bassa latenza, fondamentale quest’ultima anche per indirizzare i progetti 5G e IoT.

Chiude Chaudrhry: “Guidare la trasformazione digitale richiede di guardare alla cybersecurity come a un ecosistema collaborativo che coinvolge clienti, partner e vendor infrastrutturali. Senza dubbio si tratta di uno sport di squadra“.

© RIPRODUZIONE RISERVATA