Quando si parla di minacce informatiche e di cybersecurity si tende a pensare agli attacchi degli hacker impegnati a violare le difese delle aziende per ottenere facili guadagni, per esempio sfruttando il ransomware che crittografa le informazioni, per richiedere poi un “riscatto” in cambio della possibilità di poter di nuovo accedere ai dati. Non sempre però la motivazione finanziaria, di un guadagno immediato, è quella primaria e, così come accade anche nella realtà, può risultare più fruttuoso riuscire a violare un’organizzazione per attuare, nel lungo termine, attività di spionaggio volte a carpire brevetti e informazioni di valore, per cui l’attaccante punta a muoversi lasciando meno tracce possibile, per continuare ad agire senza farsi scoprire.

Gli esperti di Verizon hanno utilizzato i dati delle ultime edizioni del Verizon Business Data Breach Investigations Report (Dbir), raccolti nel tempo sul campo, per stilare sull’argomento una ricerca specifica. Il Verizon Cyber-Espionage Report (Cer) documenta le attività di cyberspionaggio prendendo in esame gli autori degli attacchi e le azioni che intraprendono, ma anche le capacità specifiche di cui i team di sicurezza IT hanno bisogno per rilevare questi attacchi e difendersi da essi.

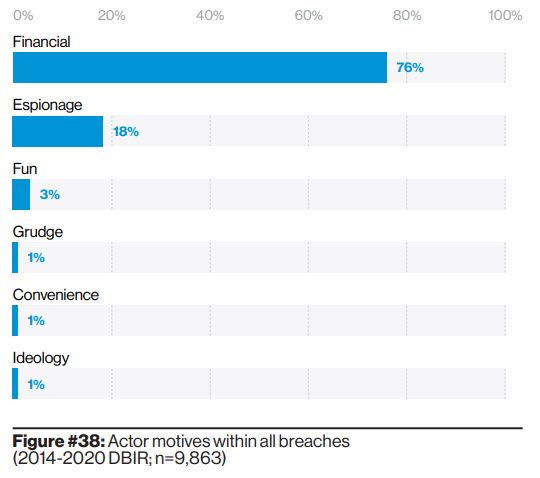

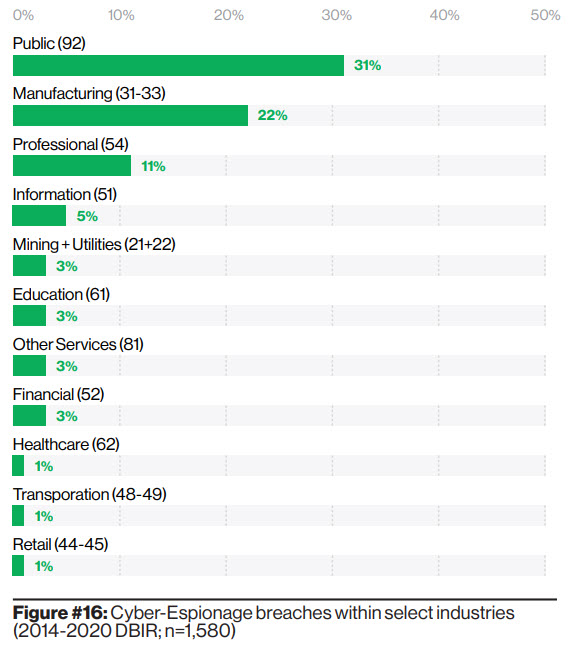

La ricerca conferma che le tipologie di violazioni più diffuse sono effettivamente determinate da motivazioni finanziarie (nel periodo tra il 2014 ed il 2020 è così per una percentuale che varia tra il 67% e l’86% dei casi), mentre le attività di cyberspionaggio pesano per una forchetta tra il 10% ed il 26%. Si tratta comunque di attacchi invasivi, più difficili da scoprire, ed in grado di produrre danni sul medio e lungo periodo, rispetto ad una violazione volta a sottrarre denaro che viene scoperta in tempi più rapidi. Verizon evidenzia come rispetto alle altre violazioni differiscano anche dal punto di vista delle tattiche utilizzate. Sfruttano nel 90% dei casi malware, ma con un’altissima percentuale di utilizzo di tecniche di social engineering (83%) e hacking (80%) mentre l’esame degli attacchi su tutte le tipologie di violazioni evidenzia l’utilizzo del malware nel 39% dei casi e del social engineering solo nel 29%.

Numeri che evidenziano differenze di processo, per cui nel caso delle violazioni di spionaggio informatico si preferisce procedere con cautela, metodo, senza affrettare i tempi. Verizon spiega come gli attacchi perpetrati dalle cyberspie impiegano mesi o anni per essere scoperti, molto più di quanto accade per gli altri tipi di violazione, aspettando spesso nell’ombra finché non è il momento di colpire.

L’autore della ricerca – John Grim, head, distinguished architect, Research, Development, Innovation di Verizon – ne evidenzia gli scopi volti a condividere l’esperienza di Verizon e i dati relativi allo spionaggio informatico “per aiutare le aziende e i governi ad adattare le loro strategie di sicurezza IT e renderle più efficaci”.

Soprattutto l’autore sottolinea che “le difese, i piani di rilevamento e risposta dovrebbero essere testati regolarmente e ottimizzati per affrontare di petto le minacce informatiche. Ciò è particolarmente importante per le violazioni di cyberspionaggio, che in genere coinvolgono minacce avanzate che prendono di mira dati specifici e operano in modo da evitare il rilevamento e impedire alle organizzazioni di attuare una risposta efficace”.

Cyber-Espionage Report propone quindi alcune raccomandazioni preziose per le aziende per organizzare le propria difesa. Torna il tema cardine della formazione dei dipendenti, vittime preferenziali attraverso cui, sfruttando phishing e social engineering, l’attaccante può facilmente scardinare i sistemi di difesa e agire praticamente senza eclatanti azioni di violazione.

Secondo Verizon resta importante anche il rafforzamento della sicurezza perimetrale, intesa come segmentazione della rete, e capacità di gestione degli accessi, adottando un approccio volto a concedere solo le autorizzazioni necessarie per specifici compiti.

La strategia di difesa da approntare, a 360 gradi, deve inoltre prevedere strumenti o servizi di Managed Detection e Response (Mdr) per smascherare gli indicatori di compromissione sulla rete e sugli endpoint, quindi l’utilizzo di tecnologie Siem (Security Information and Event Management) e di intelligence sulle minacce per riconoscere gli indicatori di compromissione, migliorare tattica, tecniche e procedure. In relazione alla “vulnerabilità” dei dipendenti, Verizon consiglia di prevedere strumenti di analisi del comportamento di utenti ed enti (Ueba) e l’importanza delle funzionalità di ricerca delle minacce integrando i diversi strumenti a disposizione con le tecnologie di rilevamento e risposta degli endpoint (Edr), di rilevamento e risposta di rete (Ndr) e antifrode.

© RIPRODUZIONE RISERVATA