Gli attacchi ransomware sono in grado di paralizzare l’attività aziendale, e quando riescono determinano la perdita del controllo sui dati e sulle operation. In una serie di analisi abbiamo evidenziato come spesso in questi casi a dare inizio a tutto sia un semplice clic su un’email di phishing, per esempio, o semplicemente su un indirizzo Web non verificato che aprono la via alla riuscita dell’attacco che in tanti casi si conclude con il pagamento di un riscatto in una valuta digitale, come il bitcoin, con una serie di difficoltà per le vittime anche solo a capire chi stiano pagando per riavere indietro i propri dati.

Solo negli Usa, nel 2020 si sono contati oltre 65mila attacchi di questo tipo, che in alcuni casi (vedi l’attacco a Colonial Pipeline) hanno messo in crisi supply chain vitali come per esempio quelle relative alla distribuzione di carburante, con il blocco delle stazioni di servizio oppure, nell’ambito alimentare, la fornitura di carne bovina (attacco a Jbs).

Il ransomware è di per sé una tipologia di attacco redditizia, ma soprattutto le aziende sono ancora impreparate ad affrontarlo, tanto che Ponemon Institute svela come il 13% degli esperti IT intervistati confessi, al riguardo, l’incapacità di poter prevenire una minaccia di questo tipo ed il 68% si consideri comunque vulnerabile.

E’ facile comprendere quanto, puntando in alto, il cybercrime possa effettivamente mettere a dura prova sistemi critici importanti (si pensi alle utility, per esempio) ed ottenere quindi un effetto ancora maggiore, ed in non pochi casi esiziale. Può capitare quando, oltre che sulle aziende, gli effetti dell’attacco possono riverberarsi sui loro clienti. In questo caso, non solo si perde il controllo sui dati e sul patrimonio aziendale, ma vengono messe a repentaglio le informazioni dei clienti cui ed in più non si riesce ad erogare loro nemmeno il servizio richiesto.

Al proposito, i ricercatori di Proofpoint, gli analisti di Proofpoint Threat Research, ispecificano ancora meglio gli scenari: è possibile infatti far fallire le aziende vittime, in ambito sanitario costringere gli ospedali ad allontanare i pazienti e impedire l’accesso ai servizi pubblici critici. Sembra ed è “una tempesta perfetta di crimini informatici che è diventata un problema di sicurezza nazionale” e un rischio che i Ciso e i consigli di amministrazione prendono sempre più sul serio.

Oggi un semplice attacco ransomware, in grado di crittografare singole macchine per chiedere piccoli riscatti è diventata una minaccia elaborata che prevede diversi payload multistadio. Dopo la compromissione iniziale, attraverso un downloader di malware come The Trick, Dridex o Buer Loader, veri e propri “broker di accesso iniziale” vendono poi l’accesso agli operatori di ransomware. Proofpoint evidenzia poi come da modello automatizzato “spray and pray” – utilizzato sin dal 2017 con ransomware come Locky – si sia oggi passati a un approccio ransomware più sofisticato e molto pragmatico che prevede attività mirate per identificare obiettivi di valore e capire da quali macchine partire per tentare di aprirsi una breccia.

Di mira quindi vengono presi mercati grandi e promettenti, in particolare, appunto, quelli che hanno implicazioni critiche nel caso di interruzioni del business per periodi prolungati, puntando all’esfiltrazione dei dati, oltre che alla loro encryption per esporli a meccanismi di doppia estorsione.

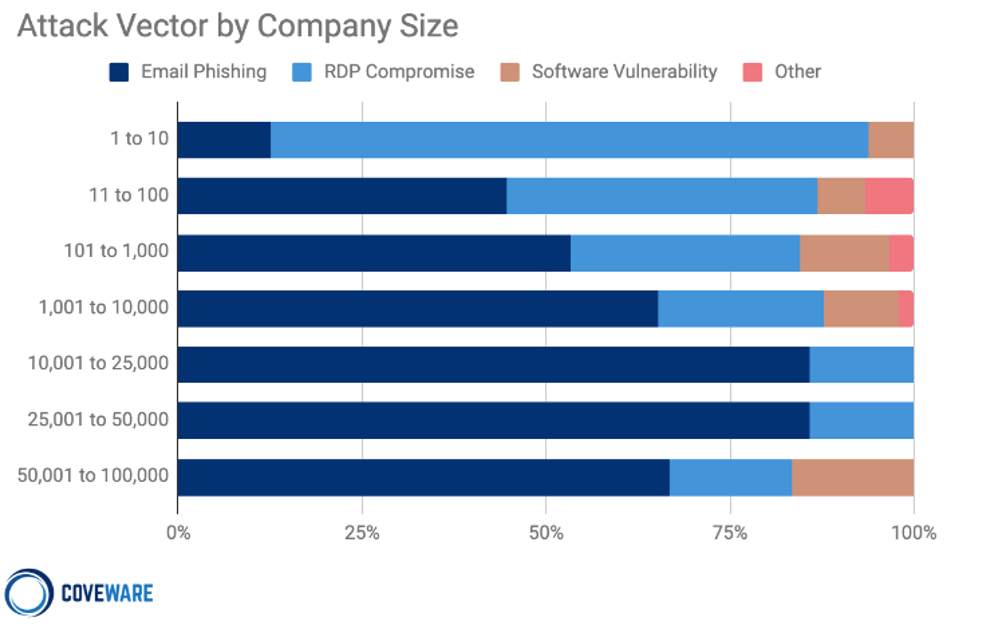

Certo, la posta elettronica è ancora oggi la via maestra per “consegnare” il malware primario, ed una via efficace perché è difficile lavorare alla formazione costante di centinaia e migliaia di impiegati nelle grandi aziende sortendo in tutti loro la medesima grande attenzione prima del clic fatale. Ma l’email non è comunque l’unico vettore utilizzato. Per esempio, anche il protocollo Rdp (Remote Desktop Protocol), così come configurazioni errate nelle Virtual Private Network (Vpn), si prestano per sferrare l’attacco e da questo punto di vista è evidente come il lavoro remoto abbia ampiamente facilitato la vita al cybercrime.

All’evidenza dei rischi, Proofpoint associa anche una serie di consigli, ricordando che lo sviluppo di una strategia adeguata è il primo passo necessario, insieme alla capacità di adottare un approccio olistico che non includa solo verifiche e soluzioni tecniche ma anche un lavoro costante su persone e processi. Quattro sono le domande cui i Ciso devono imparare a rispondere: qual è il processo aziendale in caso di infezione da ransomware? Dipendenti e utenti sanno a cosa fare attenzione? Esistono (e sono attivi) i giusti strumenti di rilevamento? Sarà consigliabile pagare un riscatto e quale sarà il piano per prevenire ulteriori interruzioni?

© RIPRODUZIONE RISERVATA