Nel corso del 2020, le aziende hanno dovuto riorganizzare in tempi rapidi l’attività lavorativa dei propri dipendenti, a causa della pandemia, rivendendo anche le regole ed i protocolli per la protezione delle informazioni, con l’adozione di un approccio Work-from-home (Wfh). Le minacce di fatto non sono evolute più di tanto, sono cambiate però le “tattiche” di attacco, con il cybercrime impegnato a sfruttare anche le criticità legate all’emergenza e ad adattarsi alla nuova situazione.

L’ultima edizione della ricerca Kaspersky Incident Response Analytics Report evidenzia in modo particolare come in oltre sei attacchi informatici su dieci, analizzati dal team Kaspersky Global Emergency Response, i cybercriminali hanno utilizzato attacchi a forza bruta per violare le password, sfruttando poi le vulnerabilità come vettori per compromettere l’azienda. Il Report fornisce informazioni sulle indagini relative agli incidenti condotte da Kaspersky da gennaio a dicembre 2020 in Sud e Nord America, Europa, Africa, Medio Oriente, Asia, Russia e Csi. Ne inquadriamo le evidenze principali.

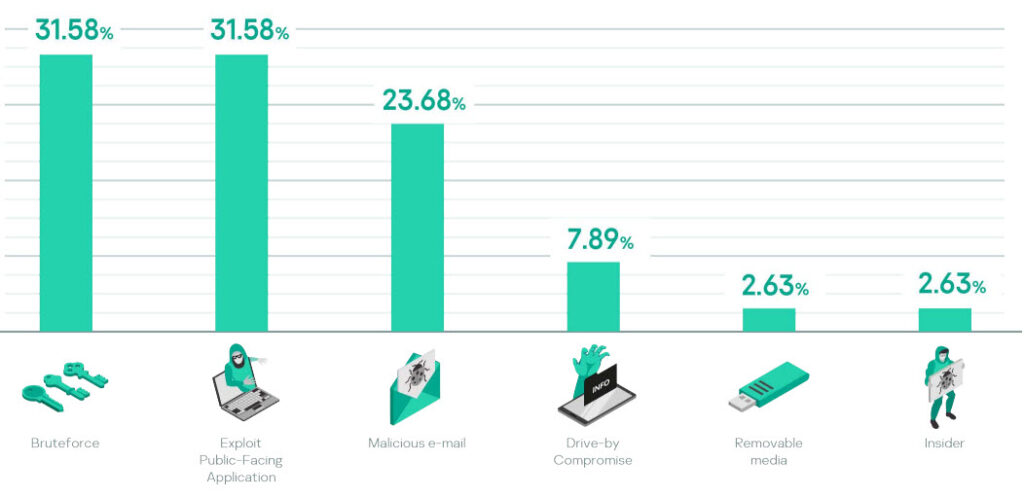

Pur essendo cosa nota e risaputa (oltre che riconosciuta anche dalle “vittime”) che password deboli e ripetute, insieme ai mancati aggiornamenti a sistemi, app, firmware e servizi (anche ai siti aziendali, per esempio) siano spesso sfruttati per un “primo accesso” al patrimonio aziendale, proprio su queste criticità le aziende si rivelano più impreparate. Nel dettaglio, gli attacchi a forza bruta, rispetto all’anno precedente (2020 su 2019) sono cresciuti, dal 13% al 31,6%. Mentre sono state sfruttate le vulnerabilità conosciute e non rimediate con le patch nel 31,5% dei casi analizzati, mentre un ulteriore 23,7% di casi ha visto come vettore iniziale di attacco le email malevole (spear phishing, etc.).

E’ da notare come siano stati relativamente pochi gli attacchi basati su vulnerabilità del 2020, mentre in tanti casi agli attaccanti è bastato fare riferimento a vulnerabilità ancora più vecchie senza patch. Allo stesso tempo, anche se le violazioni tramite attacco a forza bruta come vettore iniziale fossero in teoria semplici da rilevare, in pratica solo una parte di queste è stata identificata prima che ci fossero ripercussioni.

Con un’aggravante ulteriore: gli attacchi avviati attraverso l’utilizzo di email dannose, sfruttando tecniche di forza bruta e applicazioni dannose non sono stati rilevati tempestivamente in circa il 73% dei casi, nel 55% di essi addirittura dopo giorni, e solo nel 18% dei casi dopo ore, per una durata media complessiva di “esposizione” di oltre 90 giorni. Un’eternità quando si parla di cybersecurity.

Così commenta i numeri Konstantin Sapronov, head of Global Emergency Response Team di Kaspersky: “Anche se il team di sicurezza IT si impegna a garantire la sicurezza dell’infrastruttura aziendale, esistono altri fattori che comportano violazioni che possono mettere a rischio la sicurezza di un’azienda, ad esempio l’utilizzo di sistemi operativi legacy, apparecchiature di fascia bassa, problemi di compatibilità e infine il fattore umano“. Anche per questo le misure di protezione da sole non possono mai rappresentare una strategia di difesa completa ed è importante lavorare sugli strumenti di detection and response in modo da anticipare gli effetti possibili e le conseguenze degli attacchi e limitarli.

Tra gli approcci preventivi più efficaci, per quanto riguarda l’utilizzo delle tecnologie di autenticazione e delle password è naturale ricordare l’importanza dell’autenticazione multifattoriale (Mfa), ma saranno gli amministratori di sistema, anche sensibilizzando i dipendenti, a doversi preoccupare innanzitutto di una gestione delle patch e degli aggiornamenti all’altezza, con update puntuali rispetto alle vulnerabilità segnalate dai fornitori di software e la scansione della rete per individuare eventuali vulnerabilità.

E certo serve, infine, adottare una soluzione per ogni tipologia di endpoint per detection and response gestite (tramite una soluzione Mdr, che per il vendor è Kaspersky Managed Detection and Response), per una reazione tempestiva. L’azienda propone inoltre il servizio Kaspersky Incident Response che copre l’intero ciclo di indagine sull’incidente, dall’acquisizione in loco delle prove, all’identificazione di ulteriori indicazioni di compromissione, fino alla preparazione di un piano di riparazione ed eliminazione della minaccia, per ridurre l’impatto di un attacco alla sicurezza o all’ambiente IT.

© RIPRODUZIONE RISERVATA