The State of Ransomware in State and Local Government è il nome della ricerca Sophos che offre uno spaccato ad hoc sull’impatto degli attacchi ransomware sulle pubbliche amministrazioni locali e statali. Ed è proprio questa specificità ad alimentare l’interesse per la comprensione di trend, modalità e capacità di risposta delle amministrazioni a livello globale, in relazione ad una minaccia come i ransomware, proprio perché il patrimonio più importante, in questo caso, sono le informazioni dei cittadini più che specifici “asset” di business.

La ricerca, commissionata a Vanson Bourne e condotta nel 2022 (nei primi mesi dell’anno), vede coinvolti 5.600 professionisti IT di organizzazioni di medie dimensioni (circa 200) operanti nel settore pubblico a livello locale e statale, in 31 Paesi. Proprio su questo spaccato si concentra l’analisi. L’interesse del cybercrime ad utilizzare i ransomware, per attaccare le PA, negli anni passati non è stato significativo tanto quanto nell’ultimo periodo, questo perché il modello degli attacchi è volto a “monetizzare” i dati crittografati e la PA non fa “business” con i dati dei cittadini. In cifre, però, nel 2021 si vede registrato un aumento del 70% nel numero di attacchi ransomware contro enti pubblici locali. Un fenomeno che interessa il 58% degli enti, contro il 34% del 2020.

Il report documenta, tuttavia, che proprio il settore pubblico con questa percentuale resta tra i comparti meno minacciati dal ransomware rispetto alla media. Eppure, a fronte di un attacco, ben tre organizzazioni su quattro subiscono l’immediata cifratura dei dati – una percentuale superiore del 7% a quella della media generale di tutti i settori analizzati.

Appena il 20% degli enti riesce ad intervenire per bloccare la cifratura, mentre la media generale è del 31%. Ed è scesa anche la percentuale di dati recuperati dopo il pagamento del riscatto, dal 70% del 2020 al 58% del 2021 (mentre la media generale è del 61%).

Chester Wisniewski, principal research scientist di Sophos, commenta così: “In genere, le pubbliche amministrazioni non sono mai state un obiettivo d’elezione degli attacchi ransomware dal momento che non dispongono di elevati flussi finanziari quanto avviene invece con le aziende private, ed inoltre attaccarle non è il modo migliore per evitare di attirare l’attenzione delle forze dell’ordine. Tuttavia, quando gli enti pubblici vengono colpiti, la loro protezione si rivela in molti casi insufficiente a causa di budget limitati che non consentono attività di cybersicurezza approfondite come quelle offerte dai team di threat hunting o dai Soc“.

Le pubbliche amministrazioni, da questo punto di vista, si trovano, oggi, a dover “ripensare” l’allocazione dei budget perché, se è vero che è “sul campo” che i cittadini percepiscono il funzionamento dei servizi, sempre di più l’erogazione efficiente di quelli digitali dipenderà dalla sicurezza e quindi anche dalla scelta di un provider di servizi Mdr (Managed Detection and Response) all’altezza del compito.

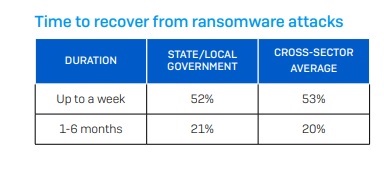

L’impreparazione delle amministrazioni locali e statali sul fronte cybersecurity si misura anche nell’analisi del costo sostenuto per rimediare agli attacchi, che la ricerca quantifica in tre volte superiore, rispetto all’importo medio dei riscatti pagati nel settore. Significa che gli enti pubblici locali e statali pagano molto di più per tornare alla normalità e allinearsi alle pratiche di sicurezza correnti, rispetto agli importi di riscatto richiesti. La ricerca riporta l’esempio eclatante della città di Atlanta. Nel 2018, ripristinare i sistemi da un attacco per un riscatto di 50mila dollari è costato all’amministrazione cittadina 17 milioni di dollari.

I consigli di Sophos

Sophos ai numeri aggiunge una serie di consigli. Cerchiamo di proporre le indicazioni del vendor nell’ordine a nostro avviso più significativo per la buona riuscita dei progetti.

In primis serve un’analisi dell’ambiente IT in opera per rafforzarlo cercando e neutralizzando i varchi di sicurezza (dispositivi privi di patch, macchine non protette e porte Rdp aperte) e per farlo le soluzioni Xdr (Extended detection and response) sono le più adeguate.

Bisogna però anche cambiare atteggiamento e ricercare in modo proattivo le minacce per identificare e bloccare gli attacchi prima che abbiano successo. Per farlo è evidente che, se non si dispone di un team specializzato – o mancano le competenze – i servizi Mdr (Managed Detection and Response) esterni sono la soluzione più vantaggiosa.

Nel tempo serve quindi tenere aggiornati gli standard di sicurezza impostati in relazione alle soluzioni installate ed ai servizi adottati perché quando si parla di sicurezza non c’è mai un “punto di arrivo”.

Ultimo, ma non per importanza, bisogna disporre di un piano di recovery efficiente e aggiornato. Per questo serve assicurarsi che backup e capacità reali di ripristino siano pratiche consolidate, così da garantirsi tempi di recupero in poco tempo, e soprattutto con un set di dati quanto più aggiornato possibile.

Non è un caso che gli attacchi ransomware, in primis, puntino proprio a cifrare le risorse di backup delle organizzazioni (è il backup che può vanificare la richiesta di un riscatto) che vanno quindi curate in modo specifico.

© RIPRODUZIONE RISERVATA

Immagine di rawpixel.com

Immagine di rawpixel.com