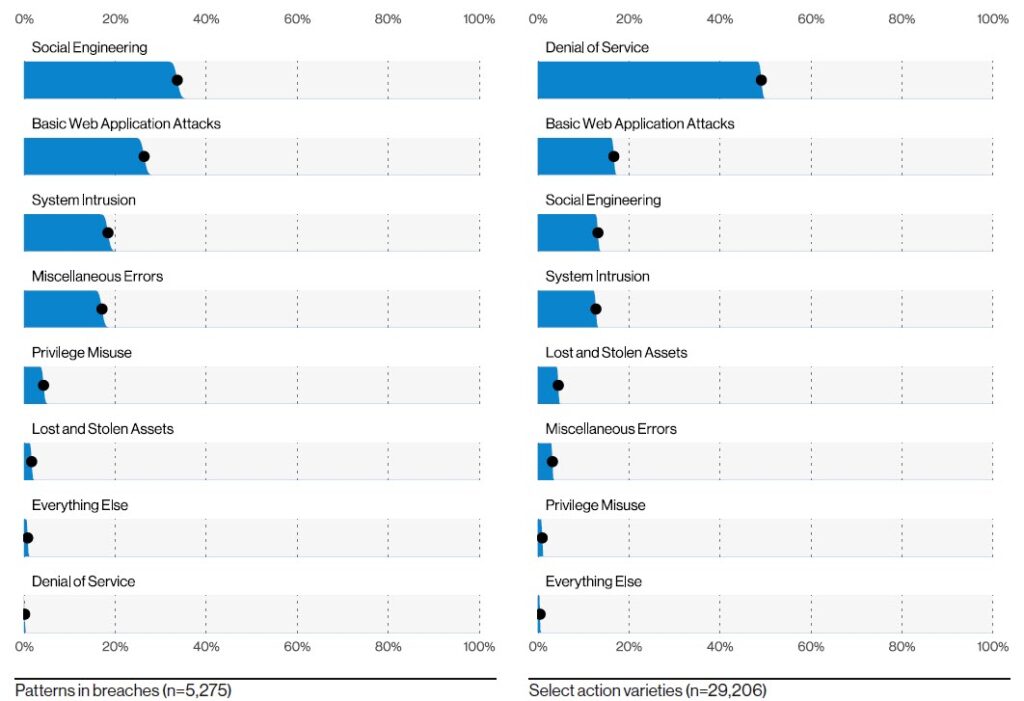

Un rapporto completo di analisi delle violazioni e dei data breach nella sicurezza IT sulla base di 29.207 incidenti e 5.258 violazioni registrate da 83 aziende che hanno collaborato al report in tutto il mondo in un documento che prende in esame le diverse tipologie di data breach subiti non solo in ambito enterprise, ma anche dalle Pmi di 12 settori tra cui finanza e assicurazioni, sanità, retail e PA in 3 differenti aree geografiche (Emea, Apac e Nord America). Sono queste le caratteristiche principali della ricerca Data Breach Investigations Report (Dbir 2021) di Verizon Business, illustrata punto a punto da Phill Larbey, managing principal, Emea dell’azienda, che lancia subito il messaggio più importante: come spesso accade ed è accaduto sempre in passato “il cybercrime riesce ad approfittare dei momenti di crisi e li utilizza per rafforzarsi. E’ accaduto anche in questo anno di pandemia”.

Verizon Dbir 2021 evidenzia come, con l’evoluzione dei modelli operativi all’interno delle aziende, e un numero crescente di dipendenti che hanno sfruttato il lavoro remoto, sono cresciuti gli attacchi di phishing e ransomware rispettivamente dell’11% e del 6%. Con i ransomware in particolare che compaiono in uno su dieci dei breach registrati, una frequenza raddoppiata rispetto allo scorso anno.

Il “tesoro” per chi attacca, oggi, sono per esempio le credenziali valide di accesso ai servizi (al centro delle “attenzioni” nel 61% delle violazioni) che giustificano tentativi di accesso fraudolenti per una forbice tra 637 e 3,3 miliardi di volte! Tentativi che quando riescono costano decisamente cari. Le aziende infatti dichiarano che in media una violazione presenta un conto di oltre 21mila dollari, e nel 95% dei casi gli incidenti causa danni finanziari complessivi valutabili tra oltre 800 e 653mila dollari.

Lo spostamento delle attività in cloud, la migrazione dei workload su stack applicativi resi accessibili ovunque, anche grazie alle infrastrutture multicloud, ha mosso il baricentro dell’attenzione sulle applicazioni Web su cui si concentra circa il 39% delle violazioni, mentre l’80% degli attacchi alle Web application è da considerarsi “vettore” per qualsiasi successiva azione di hacking. Sono dati coerenti – in particolare su questo specifico punto – anche con l’analisi presentata in un breve scarto di tempo da Ntt.

Specifica Tami Erwin, Ceo di Verizon Business: “Con l’aumentare delle aziende che trasferiscono in cloud funzioni essenziali per il business, le potenziali minacce per le loro operazioni potrebbero diventare più concrete, poiché i malintenzionati cercano di sfruttare le vulnerabilità umane e la maggiore dipendenza dalle infrastrutture digitali”.

Per quanto riguarda l’analisi dettagliata per settori, invece, si evidenzia come – per quanto la sicurezza rimanga per tutti una sfida prioritaria – ci sono differenze significative tra i vari verticali. Per esempio, nel settore finanziario e assicurativo, l’83% dei dati compromessi in caso di violazione sono di tipo personale, mentre nell’ambito dei servizi professionali, scientifici e tecnici lo è solo il 49%.

E’ tuttavia fondamentale considerare come l’errore umano continui a giocare un ruolo fondamentale per la riuscita dei data breach. E questo è dovuto al fatto che evidentemente risulta ancora oggi una delle vie più proficue in termini di rendimento, cioè nel rapporto tra i costi degli sforzi da mettere in campo per chi attacca e la resa del risultato finale.

Guardiamo i numeri. Complessivamente, l’85% dei breach fa leva su elemento umano, il 36% dei breach sul phishing (era al massimo del 25% lo scorso anno); cresce l’utilizzo delle tecniche Bec (Business Email Compromise). L’analisi per verticali evidenzia come nella sanità il banale errore umano continua a caratterizzare il settore, in particolare la misdelivery (36%), sia essa elettronica o relativa a documenti cartacei, misdelivery che rappresenta anche il 55% degli errori sul totale dei breach nel comparto finance e insurance, mentre nella PA la minaccia più grande è il social engineering.

Chi è in grado di creare un’e-mail di phishing credibile riesce in questo verticale ad agire (e sparire) in tempi rapidissimi con dati e credenziali. Infine, l’ambito retail continua a essere un obiettivo per i criminali spinti da motivi finanziari che cercano di monetizzare combinando i dati delle carte di pagamento e le informazioni personali su cui si basano le aziende di questo settore. Le tattiche di social engineering includono il pretexting e il phishing, con il primo che comunemente si traduce in trasferimenti di denaro fraudolenti.

In questa edizione, il report di Verizon ha guadagnato in accuratezza per quanto riguarda i modelli di categorizzazione degli incidenti (grazie alle tecnologie di ML messe a frutto nei pattern di valutazione per l’Incident Classification) ed i nuovi modelli sono riusciti a spiegare il 95,8% delle violazioni analizzate e il 99,7% degli incidenti presi in esame nel corso del tempo, ma anche a fornire una migliore comprensione delle minacce esistenti e del modo in cui le loro organizzazioni possono prevenirle.

Per esempio, per quanto riguarda l’analisi in relazione alle dimensioni aziendali, Larbey evidenzia come i top pattern riscontrati nel segmento Smb (meno di 1.000 dipendenti) riconducano a tentativi di intrusione, attacchi alle Web app e ai miscellaneous error l’80% dei breach, mentre nelle grandi aziende questa percentuale sia del 74%.

Se nelle grandi aziende gli attori sono nel 64% dei casi esterni all’azienda, questa percentuale si riduce al 57% nel caso delle aziende Smb. Le motivazioni che spingono ad attaccare sono quasi sempre (intorno al 90% dei casi, con differenze di tre punti percentuali tra Smb e large enterprise) motivazioni di natura finanziaria, ed è riconducibile a tentativi di espionage solo una percentuale che varia tra il 3% ed il 5% dei casi (ma a rispondere sono le aziende, sarebbe interessante una riflessione più puntuale su questo aspetto).

“Quando si leggono i contenuti del rapporto – spiega Alex Pinto, lead author del Dbir – si è tentati di pensare che molte delle minacce prese in esame richiedano soluzioni radicali e rivoluzionarie. Tuttavia, la realtà è molto più semplice.

La verità è che, mentre le organizzazioni dovrebbero essere pronte ad affrontare anche circostanze eccezionali, le fondamenta delle loro difese dovrebbero avere basi solide – cioè affrontare e mitigare le minacce più specifiche nel proprio caso”.

Infine, alcuni rilievi per quanto riguarda l’analisi geografica. L’area Emea continua a essere interessata da attacchi alle applicazioni Web, di social engineering e da intrusioni nel sistema di sicurezza, tratti comuni agli attacchi visualizzati in Nord America dove social engineering, l’hacking e il malware sono gli strumenti preferiti dai cybercriminali.

Molte delle violazioni che hanno avuto luogo nell’area Apac sono state causate da criminali spinti da motivi finanziari, che attraverso il phishing rubano credenziali dei dipendenti per accedere ad account di posta e ai server delle applicazioni Web.

© RIPRODUZIONE RISERVATA