Con l’evoluzione dei progetti di digitalizzazione all’interno delle aziende, l’organizzazione delle attività di lavoro remoto e, di fatto, l'”apertura” del perimetro e l’estensione della superficie di attacco esposta – anche in relazione alle scelte cloud – sono cresciuti i motivi di preoccupazione per i Ciso e i Cso relativi alla cybersecurity, problema da affrontare non solo attraverso l’adozione di un approccio a 360 gradi, ma anche ben consapevoli che il primo asset da proteggere (e da formare) sono i dipendenti, oltre ai dati.

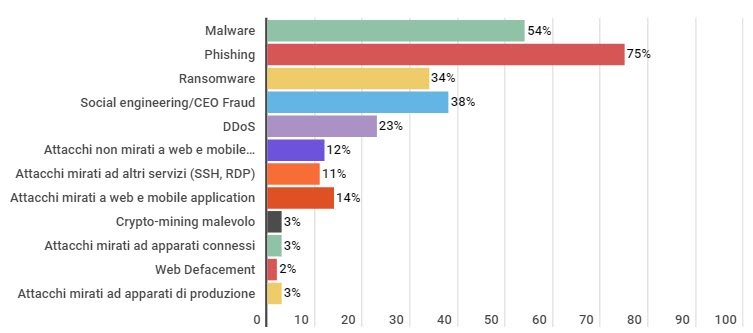

L’ultima edizione del Barometro Cybersecurity di NetConsulting cube evidenzia come lo scenario delle minacce sia in continua evoluzione, cresce l’utilizzo di malware e ransomware, in primo luogo, ma anche del phishing, strumento d’elezione delle campagne ransomware. Oltre un’azienda su due evidenzia una polarizzazione dei tentativi di attacco sul ransomware (57%) e addirittura oltre 8 su dieci sul phishing.

In particolare, le risposte di aziende ed enti mostrano una particolare pericolosità degli attacchi proprio quando il fattore umano appare importante. È il caso, appunto, del phishing e dei ransomware (34%) veicolati prevalentemente attraverso le mail, e degli attacchi (mirati e non) ad applicativi Web e mobile (rispettivamente 14% e 12%), che sfruttano l’aumentata diffusione dei servizi erogati via Web e dell’e-commerce e traggono beneficio dall’ingenuità dell’utente finale.

In oltre tre casi su quattro, le finalità degli attacchi riguardano il furto di credenziali o informazioni, come ad esempio brevetti e segreti industriali, e dati commerciali. E’ evidente come la molla di un guadagno economico illecito sia il primo fattore ad alimentare gli attacchi al punto da sfruttare il ransomware non solo per ottenere il pagamento del semplice riscatto per decriptare i dati, ma, nel caso, anche per non vedere pubblicate e diffuse le informazioni aziendali che sono il vero patrimonio delle organizzazioni.

Una strategia per proteggersi dai ransomware

Insomma, gli affari del cybercrime, quando si parla di ransomware, vanno a gonfie vele e le minacce sono sempre più sofisticate. Fonti autorevoli stimano che le perdite di tutte le aziende a causa di attacchi di cybersecurity siano oggi superiori addirittura a un milione di dollari al minuto. Mentre le aziende che perdono il controllo sui propri dati mettono a rischio la loro stessa sopravvivenza e anche chi paga il riscatto ha solo la speranza, non certo la certezza, che i propri dati non saranno effettivamente esposti.

E’ in questo contesto che Commvault suggerisce come proteggersi e “riprendersi” dagli attacchi ransomware, a partire da una strategia di sicurezza multilivello, su quattro punti, basata non solo su soluzioni anti-malware, firewall, crittografia, software per la data loss prevention, ma anche su una strategia di backup dei dati all’altezza.

Sarà fondamentale quindi dotarsi di un information security program efficace (1). Prevede in primis la consapevolezza puntuale su dove sono conservati i dati critici (DC, cloud, service provider, endpoint), l’adozione dei sistemi di inventory (quali sono i sistemi e le risorse che gestiscono dati critici, come sono i flussi di dati, etc.), la valutazione del rischio, la capacità di individuare ed applicare i controlli di sicurezza, insieme a quella di monitorare l’efficacia dei sistemi di protezione in relazione anche all’evoluzione delle minacce e di farlo in modo proattivo.

Commvault sottolinea inoltre l’importanza della protezione dei dati sfruttando le best practice tecnologiche (2), considerato anche come il rapporto tra gli investimenti in sicurezza necessari ed i rischi reali sia evidentemente a vantaggio del primo termine, a patto di indirizzare gli sforzi nel modo corretto. La sicurezza della rete, per esempio, rappresenta solo una prima linea di difesa valida dagli attacchi ransomware.

E’ poi importante impiegare una soluzione di sicurezza poliedrica che consenta di mantenere sistemi e software aggiornati, un’effettiva difesa dalle minacce basate su file, affidarsi a gruppi di certificazione esterni in grado di identificare i problemi prima della loro reale diffusione, per ricevere anzitempo le raccomandazioni del caso su azioni immediate da mettere in campo.

Ed all’occorrenza bisogna essere pronti ad identificare, fermare o mitigare gli effetti dell'”infezione” con politiche specifiche per il network come gli endpoint. Lo si può fare con eventuale esclusione nell’utilizzo di applicazioni non approvate e limitando le possibilità di “scrittura” dati degli utenti, vitale nel caso di download di un’applicazione ransomware in modo da fare in modo che questa non possa crittografare i file aziendali.

Con la disponibilità di un’immagine effettivamente aggiornata di dati, configurazioni e sistemi sarà possibile così minimizzare i danni. Per averla serve però una strategia di backup mirata e completa, comprensiva delle azioni correttive necessarie e di quelle per la remediation.

Siamo al terzo fondamentale passaggio, cioè a quello di una solida strategia di backup (3). Un attacco ransomware può restare latente nel tempo in attesa dello studio sulle abitudini di backup dell’organizzazione, sarà quindi importante mantenere una copia persistente dei dati in posizioni diverse, come parte della vostra strategia di preparazione al ripristino e delle procedure di disaster recovery.

Non basta quindi disporre semplicemente di “snapshot”, che replicano gli elementi, anche perché verrebbero a loro volta corrotti. Significa disporre dei dati replicati da punti di recupero appena precedenti e in posizione protetta, secondo il modello 3-2-1 (3 copie dei vostri dati, 2 diversi tipi di supporti e 1 copia fuori sede). Per esempio, anche ricorrendo ad un backup cloud non visibile all’account del sistema operativo, o a supporti in grado di ospitare i dati “offline” (anche il nastro in questo caso può tornare ad essere efficace).

Ultimo, ma non per questo meno importante è la formazione (4). Educare i dipendenti alle buone abitudini non sarà un investimento a fondo perduto. Significa trasmettere consapevolezza sull’importanza di password (complesse e diversificate per ogni singolo servizio) e policy, sulla rinuncia alla condivisione dei file quando effettivamente inutile, ma prevede anche una corretta “igiene” nell’attivazione solo dei servizi effettivamente essenziali, puntualità negli aggiornamenti, e nell’implementazione delle best practice di protezione degli endpoint (dalla configurazione del server, all’isolamento dei pc compromessi, dalle verifiche delle Url, alle limitazioni software) fino all’utilizzo pedissequo dell’autenticazione multifattoriale.

Cultura della sicurezza, tecnologia, backup e best practice possono quindi rappresentare effettivamente un poker d’assi per la protezione del business aziendale. E la capacità di proteggersi dai ransomware farà leva allora proprio sulla capacità di negare gli accessi ingiustificati ai dati, mantenere l’integrità delle informazioni e consentire un rapido ripristino dopo un attacco. La certezza dell’immutabilità dei backup, il loro “isolamento” dai sistemi in reti, ma anche le possibilità di “ripristino” reali, in modo granulare, flessibile e controllato, dipendono ovviamente dall’affidabilità della soluzione scelta.

Commvault in questo ambito propone Metallic Backup-as-a-Service (BaaS) per la protezione dei dati di livello enterprise. Basato su Microsoft Azure, Metallic offre soluzioni di backup e ripristino affidabili con la robustezza, la sicurezza e la scalabilità di Azure. Metallic offre copertura ad ampio raggio di applicazioni, endpoint, ambienti on-premise e cloud, ed un approccio comprovato alla sicurezza dei dati per una protezione completa da cancellazioni, corruzione e attacchi ransomware, garantendo al contempo un’elevata disponibilità e ripristino delle informazioni, così come un’estesa copertura per la protezione di ambienti on-premise e cloud, per portare sicurezza anche nei nuovi workload con i livelli di conformità richiesti secondo gli standard di gestione dei dati locali, globali, nazionali e governativi.

Leggi tutti gli approfondimenti della Room Data Ready

© RIPRODUZIONE RISERVATA