Burnout dei professionisti, evoluzione dei ransomware, le Api come nuovi ‘endpoint’ per gli attacchi e i movimenti laterali all’interno delle reti aziendali, rappresentano oggi il poker d’assi in mano al cybecrime. E’ l’istantanea dell’ultima ricerca Vmware sulla cybersecurity, il Global Incident Response Threat Report, giunto quest’anno all’ottava edizione, a evidenziarlo. L’azienda ha condotto un sondaggio online a livello globale, proprio all’inizio di questa estate, per indagare i trend nel panorama delle minacce emergenti e le capacità di risposta agli incidenti.

Vi hanno partecipato 125 professionisti della cybersecurity e dell’incident response di tutto il mondo che hanno contribuito a far emergere rilievi non esclusivamente quantitativi, ma anche qualitativi, sullo stato della cybersecurity secondo le percezioni degli addetti ai lavori. Il contesto è influenzato dal clima geopolitico non certo rassicurante che ha contribuito a rendere ancora più impegnativo il compito dei Cso e dei Ciso, sulla scia di tutte le criticità che già la pandemia aveva portato con sé, ma soprattutto con un primo rilievo. Come dice il report ora “i criminali informatici prendono di mira anche gli stessi incident responder“. Non un problema da poco.

Quelle degli esperti di cybersecurity sono competenze preziose, rispetto al bisogno di aziende e organizzazioni, e il sovraccarico dei team di sicurezza è un problema critico. I numeri segnalano che si può parlare di un vero e proprio burnout. Quasi la metà (47%) degli addetti alla cybersecurity dichiara di averne sofferto negli ultimi dodici mesi, e di essere sotto stress (anche se solo lo scorso anno questa percentuale era del 51%). Cresce la percentuale di coloro che vorrebbero abbandonare il proprio lavoro (il 69%, contro il 65% del 2021) mentre le organizzazioni rispondono implementando programmi di benessere aziendale, come è riconosciuto da oltre i due terzi degli intervistati. Intanto è sempre più esteso ed insidioso il campo su cui comunque si gioca la partita.

Il cybercrime tenta con ogni mezzo di filtrare dentro la rete aziendale. Spiega Rick McElroy, principal cybersecurity strategist di Vmware: “Per eludere i controlli di sicurezza, oggi i criminali informatici stanno introducendo nei loro metodi di attacco anche i deepfake. Secondo il nostro report, due intervistati su tre hanno rilevato l’utilizzo di deepfake dannosi come parte di un attacco, con un aumento del 13% rispetto allo scorso anno ed è l’e-mail a rappresentare il metodo di trasmissione più comune”.

I criminali informatici non si limitano quindi a utilizzare video e audio manipolati nelle campagne di disinformazione o nelle influence operation ma sfruttano la tecnologia deepfake per ottenere l’accesso e compromettere le organizzazioni.

Host di script (49%), archiviazione di file (46%), Powershell (45%) tra gli altri mezzi utilizzati, ma nel mirino ci sono anche le piattaforme di comunicazione (41%) e .Net (39%), con quasi la metà delle intrusioni cui seguono tentativi di movimenti laterali, riscontrate in oltre il 25% degli attacchi. Sono dati, rilevati dalle funzionalità di telemetria di Vmware Contexa, una risorsa cloud di threat intelligence integrata nei prodotti di sicurezza Vmware.

E la threat intelligence si rivela preziosa anche per ridurre e mitigare gli impatti degli attacchi ransomware, oggi evoluti ed amplificati grazie anche alla relazione di collaborazione tra i gruppi di criminalità informatica sul Dark Web, ed all’offerta del ransomware as a service. Oltre la metà degli intervistati (57%) si è imbattuta in attacchi di questo tipo, negli ultimi 12 mesi, e due terzi (66%) hanno effettivamente riscontrato la presenza di programmi di affiliazione e/o partnership tra gruppi di ransomware.

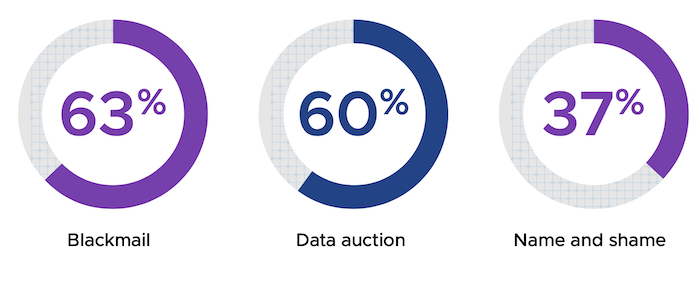

Doppia estorsione, ricatti di vario genere e le aste dei dati sono le tecniche in continua evoluzione sfruttate dai principali “cartelli informatici” mentre, in uno scenario basato sul cloud e sulle ‘relazioni’ tra app e servizi, le Api a rappresentano i nuovi endpoint. Carichi di lavoro e applicazioni sono il target del 23% degli attacchi che compromettono la sicurezza delle Api, determinano l’esposizione dei dati (42% degli intervistati nell’ultimo anno), e sono preludio agli attacchi Sql e Api injection (rispettivamente nel 37% e 34% dei casi) e agli attacchi Ddos (33%).

A fronte di questo scenario, le aziende hanno imparato a non farsi trovare impreparate. L’87% dei responsabili dichiara di essere in grado di fermare le attività dei criminali informatici molto spesso (37%) o a volte (50%), anche sfruttando nuove tecniche.

Il 75%, per esempio, utilizzando le patch virtuali come meccanismo di emergenza; sarà la visibilità su tutta la superficie di attacco esposta il primo elemento che dovrebbe consentire di farsi trovare pronti ad affrontare il panorama in evoluzione di minacce.

Chiude infatti così l’analisi Chad Skipper, global security technologist di Vmware: “Per difendersi dalla progressiva estensione della superficie di attacco, i team di sicurezza hanno bisogno di un livello adeguato di visibilità su carichi di lavoro, dispositivi, utenti e reti per rilevare, proteggere e rispondere alle minacce informatiche”. Decisioni basate su dati incompleti e imprecisi inibiscono la possibilità di implementare una strategia di sicurezza granulare e vanificano gli sforzi per rilevare e bloccare gli attacchi laterali.

© RIPRODUZIONE RISERVATA