“L’aumento degli investimenti verso le soluzioni per il rilevamento e la risposta agli incidenti di sicurezza permette ai difensori di bloccare i cybercriminali nelle prime fasi dell’attacco. Ma è solo una questione di tempo prima che il problema backdoor di oggi diventi la crisi ransomware di domani”, è la prima riflessione di Charles Henderson, head di Ibm Security X-Force, suggerita dai risultati del report annuale X-Force Threat Intelligence Index di Ibm Security. In particolare da un dato che riguarda proprio l’azione degli aggressori nel 2022 attraverso l’utilizzo di backdoor, che consentono l’accesso remoto ai sistemi.

Il report racconta che nel 67% dei casi d’uso di backdoor per attacchi di tipo ransomware, i team IT sono stati in grado di rilevare la backdoor prima che il ransomware venisse distribuito, una percentuale alta (non eccellente) cui, per una corretta riflessione, serve dettagliare che individuare e sfruttare backdoor efficaci non ha un prezzo proprio basso ed il cybercrime vende accessi alle backdoor esistenti a circa 10mila dollari, mentre il numero di una carta di credito costa appena dieci dollari ed il suo valore è in calo. Significativo: gli aggressori danno priorità alle informazioni di identificazione personale come nomi, e-mail e indirizzi di casa, che possono essere venduti a un prezzo più alto sul Dark Web o utilizzati per condurre ulteriori operazioni.

Facciamo un passo indietro: la quota di incidenti legati al ransomware è in calo del 4% nel 2022 rispetto al 2021, ed i difensori hanno effettivamente migliorato le proprie capacità di detection dei ransomware, ma intanto il tempo medio per completare un attacco di questo tipo scende da 2 mesi a meno di 4 giorni. Non solo, gli aggressori evolvono le strategie di attacco ed una buona difesa non basta per ritenersi al sicuro e serve un atteggiamento che davvero sia “proattivo“.

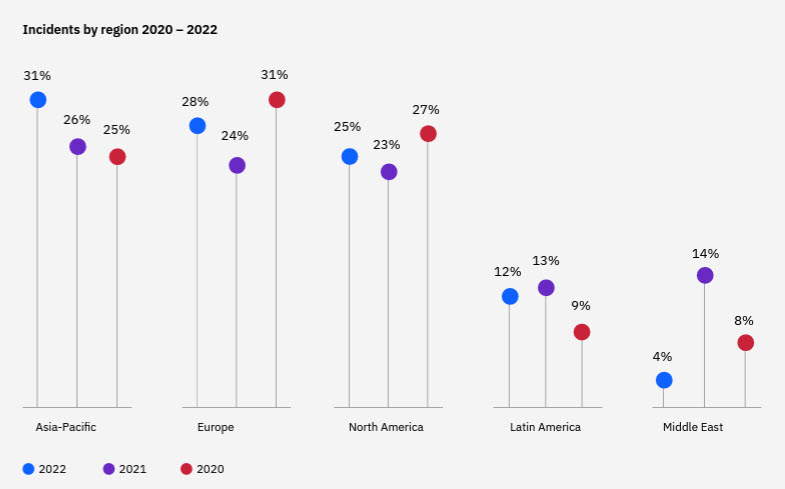

Per quanto riguarda le metodologie, il report svela che effettivamente l’estorsione, nonostante le diverse sue evoluzioni, resta il principale “metodo” di monetizzare gli attacchi e l’Europa il bersaglio principale (raccogliendo ben il 44% delle estorsioni totali, mentre l’Italia colleziona l’8% degli attacchi subiti in Europa). Invece a guardare tutti gli attacchi informatici, e con quasi un terzo di tutti gli attacchi a cui X-Force ha risposto nel 2022, è l’Asia a registrare più attacchi informatici di qualsiasi altra regione.

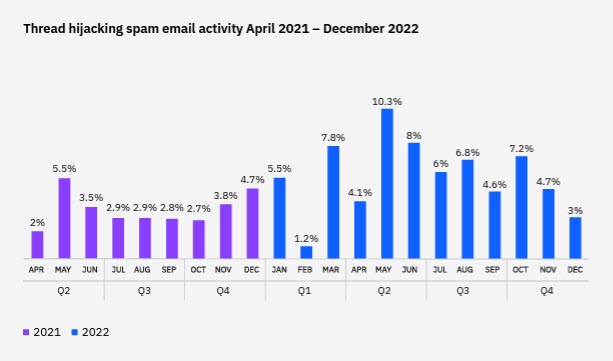

Resta l’email il mezzo più comodo per penetrare nelle dinamiche aziendali e nelle conversazioni come partecipanti “autorizzati”, divenuti tali attraverso le tecniche di thread hijacking e gli account email compromessi.

Cala, invece, il numero degli exploit, quelli esistenti continuano a funzionare, ma scende del 10% in quattro anni la percentuale di quelli noti rispetto al numero delle vulnerabilità perché queste ultime sono continuate a crescere.

I numeri relativi al thread hijacking meritano un approfondimento: nel 2022 questa attività sulle email ha visto raddoppiare i tentativi di attacco (su base mensile) da parte dei cybercriminali rispetto ai dati del 2021. Tentativi che hanno permesso di distribuire Emotet, Qakbot e IcedId, software pericolosi che provocano infezioni da ransomware. Gli aggressori sfruttano la fiducia che i dipendenti hanno nelle email – si innestano in una conversazione in corso ed inviano un link malevolo o un allegato malevolo ad hoc – da qui il bisogno di mettere in campo le opportune iniziative di formazione.

Se l’estorsione resta il metodo principale per monetizzare, cambia però anche volto, a seconda di quello che può essere l’approccio più fruttuoso e meno oneroso in termini di tempo e denaro. E hanno successo le estorsioni anche di “secondo livello”. Il cybercrime per esempio decide di coinvolgere clienti e partner commerciali, aumentando la pressione sull’organizzazione presa di mira dall’attacco, per esempio bombardando di notifiche le vittime per aumentare i costi potenziali e l’impatto psicologico degli attacchi informatici. Importante quindi disporre di un piano di risposta agli incidenti considerando anche l’impatto sugli stakeholder e l’intero ecosistema dell’organizzazione.

Ecco, il report svela che è il settore manifatturiero quello nel mirino con maggior frequenza per circa il 25% dei casi, seguito da finance e insurance (anche se in decrescita al 19%). Un dato che si coniuga con la possibilità, nei casi di cyberwar per esempio, di mettere in difficoltà i sistemi di produzione, anche quelli critici, considerando anche che il manifatturiero è target sensibile pure per l’elevato impatto sulla produttività causato anche da poche ore di inattività. Al quarto posto invece si colloca il settore energetico non a caso nel contesto di un commercio energetico mondiale in “altalena”. Le organizzazioni del settore energetico del Nord America rappresentano nel 2022 il 46% di tutti gli attacchi al settore con un incremento del 25% rispetto ai livelli del 2021.

© RIPRODUZIONE RISERVATA