I criminali informatici fanno della capacità di adattarsi ai contesti che cambiano un loro punto di forza, trovano nuove strade quando serve, sfruttano vulnerabilità, accessi non controllati e compromissione di informazioni sensibili per raggiungere i propri scopi. Il primo Eset Threat Report del 2023 passa in rassegna le principali tendenze e gli sviluppi che hanno modellato il panorama delle minacce tra dicembre 2022 e maggio 2023. In particolare, il report si qualifica – oltre che per la nutrita sessione di telemetria – per l’approccio che sottolinea le evidenze a partire dai casi più concreti di impatto, in relazione all’utilizzo di criptovalute, dei sistemi operativi (client e server), di applicazioni specifiche.

Per questa edizione, oltre al passaggio dalla cadenza ogni quattro mesi a quella semestrale, Eset segnala che, anziché dettagliare tutte le modifiche dei dati all’interno di ogni categoria di rilevamento, ha preferito fornire analisi approfondite di sviluppi selezionati e significativi in una sezione separata.

Una delle ragioni del cambiamento dei modelli di attacco è dovuta ai criteri di sicurezza più severi introdotti da Microsoft, in particolare per quanto riguarda l’apertura di file abilitati alle macro.

Ecco allora che, tra le più importanti evidenze, il report sottolinea una serie di cambiamenti nei modelli di attacco legata alla presenza di politiche di sicurezza più rigide introdotte da Microsoft, in particolare per l’apertura di file abilitati alle macro. I dati di telemetria di Eset rilevano quindi che gli operatori della botnet Emotet hanno stentato ad adattarsi alla riduzione della superficie di attacco messa in atto dalle nuove policy di sicurezza di Microsoft e questo potrebbe indicare che la botnet venga ora gestita da un altro gruppo cybercrime.

Un esempio della capacità di adattarsi di chi attacca lo evidenzia Roman Kováč, Cro di Eset: “In un nuovo tentativo di eludere le misure, gli aggressori hanno sostituito le macro con file Onenote strumentalizzati nella prima metà del 2023, sfruttando la capacità di incorporare altri file direttamente in Onenote”. E Microsoft si è adeguata, spingendo i criminali informatici a continuare ad esplorare alternative vie di intrusione, con l’intensificarsi di attacchi di forza bruta contro i server Microsoft Sql che potrebbero essere uno degli approcci testati.

Tra le evidenze significative con cui apre il report, inoltre, ci sembra importante sottolineare quella relativa all’evoluzione degli attacchi che prendono di mira le debolezze di Android. Nella prima metà del 2023, la telemetria di Eset ha identificato una crescita di app Android ingannevoli per prestiti.

Mascherate da legittimi servizi di prestiti personali, promettono agli utenti un accesso rapido e facile ai fondi. Tuttavia, questi servizi sono progettati per frodare gli utenti e ottenere le loro informazioni personali e finanziarie.

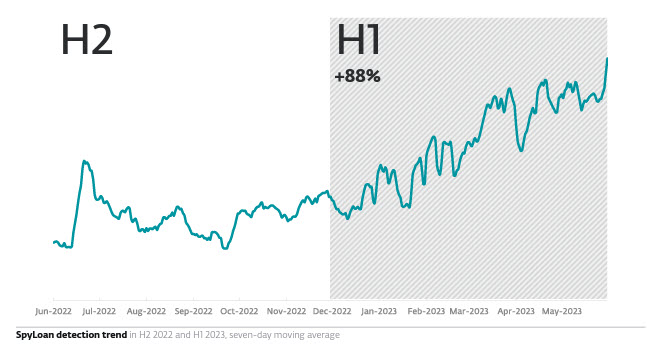

Le app fraudolente vengono pubblicizzate attraverso i social media e i messaggi Sms che offrono prestiti personali, ma sono disponibili per il download da siti Web truffa dedicati, app store di terze parti e anche Google Play, in quanto sono in grado non solo di ingannare gli utenti, ma anche di eludere le politiche del marketplace. Come partner di Google App Defense Alliance, Eset ha condiviso questi rilievi con Google, allo stesso tempo i rilevamenti di tutte le app SpyLoan sono aumentati di quasi il 90% nella prima metà del 2023, portando a una crescita complessiva della categoria spyware per Android del 19%.

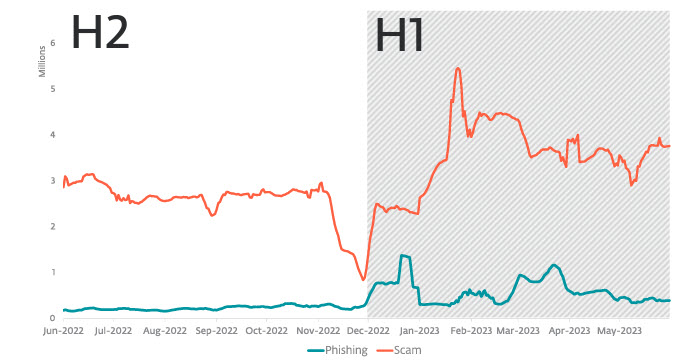

Guardando ad altre minacce mirate al guadagno finanziario, tornano le cosiddette e-mail truffa che fanno leva sull’estorsione sessuale, e sfruttano le paure delle persone legate alle loro attività online.

E ancora, per quanto riguarda le criptovalute, sebbene le minacce siano diminuite costantemente nella telemetria Eset (anche in relazione al calo dell’hype sul tema), le attività criminali legate alle criptovalute continuano a persistere, con le capacità di crypto mining e crypto stealing sempre più incorporate in ceppi di malware più versatili. Si tratta di un’evoluzione coerente con schemi già osservati in passato, nei casi per esempio in cui il malware keylogger è stato inizialmente identificato come una minaccia separata, ma di fatto è diventato una funzionalità comune a molte famiglie di malware. Questa evoluzione segue un modello osservato in passato, quando malware come i keylogger sono stati identificati inizialmente come una minaccia separata, ma alla fine sono diventati una capacità comune di molte famiglie di malware.

Un ultimo rilievo che ci sembra tra i più interessanti riguarda infine gli attacchi alle supply chain che aggiungono codice maligno al software, poi ridistribuito agli utenti ignari tramite mezzi legittimi. Nel marzo 2023, le piattaforme Windows e MacOS sono state colpite dal primo caso documentato di attacchi alle catene di approvvigionamento interconnesse. L’ecosistema macOS, per caratteristiche e per la sua quota di mercato più piccola, è generalmente esposto a meno attacchi di malware rispetto a Windows.

Secondo la telemetria di Eset, in generale i rilevamenti su MacOS sono diminuiti lentamente per un po’ di tempo e la maggior parte dei rilevamenti osservati su questa piattaforma riguardano le app “potenzialmente indesiderabili” – Potentially Unwanted Applications. Nella prima metà del 2023, le Pua hanno rappresentato il 49,3% di tutti i rilevamenti su MacOS. Senza dubbio un picco. È insolito vedere un attacco alla catena di approvvigionamento che lascia una traccia visibile nelle tendenze di rilevamento su MacOS, ma questo è uno di quei casi. Questo attacco è da mettere in relazione con la crescita dei trojan aumentati del 16,8% nella prima metà del 2023 che hanno rappresentato l’11,2% di tutti i rilevamenti su macOS, secondo le telemetria di Eset.

© RIPRODUZIONE RISERVATA