Nel tempo è cresciuto in modo sempre più significativo l’utilizzo delle applicazioni Web che nella maggior parte dei casi svolgono la loro funzione poggiando su un’infrastruttura cloud. Queste applicazioni hanno bisogno di scambiarsi dati ed informazioni secondo modalità ben definite. Assolvono a questo compito le Application Programming Interfaces. Le API comprendono l’insieme delle regole predefinite e dei protocolli che consentono ad applicazioni e servizi di comunicare tra loro. Parliamo quindi di una sorta di layer intermedio per elaborare nel modo più corretto il trasferimento dei dati anche tra sistemi eterogenei, così da rendere possibile “aprire” dati e funzionalità applicative verso l’esterno, rendendoli disponibili a chi sviluppa altre app e servizi, ma anche ai business partner ed ai diversi dipartimenti organizzativi.

In questo modo, solo per fare un esempio, è possibile distribuire i dati presenti in un sistema centralizzato per il loro consumo strutturato su sistemi, applicazioni, interfacce e device diversi, ma anche risparmiare tempo grazie all‘integrazione agile tra componenti che altrimenti sarebbero difficilmente integrabili e che ostacolerebbero la collaborazione e l’innovazione.

API, fondamentali ma anche anello debole per la security

L’importanza delle API è evidente ma è anche facilmente comprensibile come esse possano rappresentare un “anello debole” per la sicurezza. Applicazioni mobili, dispositivi IoT, servizi cloud, le stesse architetture basate sui microservizi, le sfruttano ampiamente ma sono anche nel mirino degli attaccanti, del cybercrime. Per questo la sicurezza delle API e la loro corretta gestione deve essere una priorità per tutti i team IT e, soprattutto, per tutto il ciclo di vita delle API. Tuttavia, proteggerle dalle minacce alla sicurezza può risultare difficile a causa della intrinseca complessità delle migrazioni al cloud, delle moderne pratiche DevOps e della continua evoluzione delle API stesse.

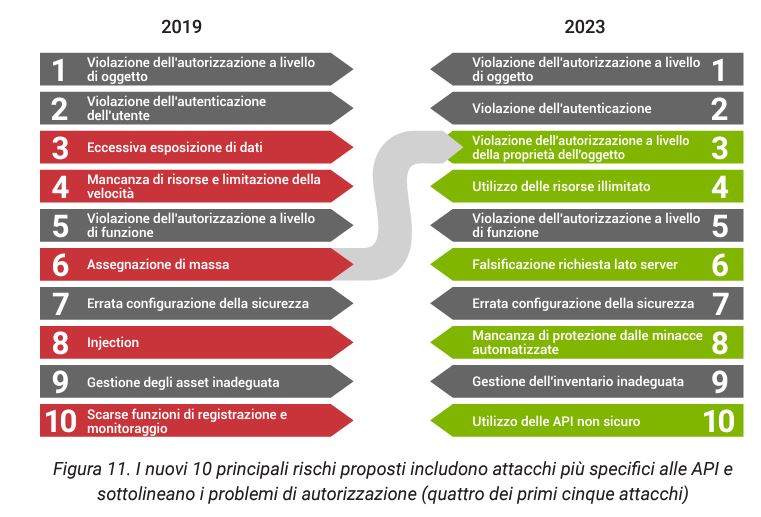

Lo dicono anche i rilievi degli analisti e dei ricercatori. Di anno in anno si registrano incrementi significativi negli attacchi alle applicazioni e alle Api. Lo evidenziano per esempio le note di Owasp, l’Open Web Application Security Project. Basta accennare che le 10 principali vulnerabilità per la sicurezza delle API evidenziano un evidente spostamento di attenzione verso maggiori rischi e una più elevata frequenza negli attacchi, che crescono anche per complessità, in quanto il cybercrime si affida a modelli innovativi in grado di sfruttare una superficie di attacco in continua espansione. Basterebbe anche solo l’esempio dei gruppi criminali che usano una Web Shell, come China Chopper, per sferrare attacchi mirati contro bersagli specifici, nei settori più critici (sanità, difesa, etc.).

E’ di riferimento poi lo studio specifico di Akamai sullo stato dell’Internet Security (SOTI), che mette a fuoco l’estesa gamma di attacchi alle applicazioni Web e alle API, il loro impatto sulle aziende ed il modo con cui le vulnerabilità si manifestano in questo specifico ambito, proprio con lo scopo di illustrare i pericoli posti dagli attacchi.

Alcune evidenze: lo studio considera nello specifico la ‘divergenza’ dei vettori di attacco tra le applicazioni Web e le API, e riconosce in particolare che gli attacchi indirizzati alla comprensione della logica aziendale delle API sono complessi da individuare e da mitigare proprio perché basati su un sofisticato lavoro di analisi in relazione alle risorse effettivamente accessibili da ciascun utente.

Solo per entrare poco di più nel dettaglio, la proliferazione di attacchi alle applicazioni Web e alle Api si può far risalire al periodo precedente all’emergere di vulnerabilità critiche, come i noti exploit Log4Shell e Spring4Shell, che hanno condotto ad estesissime violazioni di dati in diversi settori, comprese le aziende tecnologiche, ed in tutto il mondo.

Tra le cause della crescita degli attacchi tramite API si sottolinea come il numero sempre maggiore di aziende che si affida alle applicazioni e alle API, per migliorare le customer experience e incrementare gli affari aziendali, subisca anche la pressione sulle tempistiche contratte per cui accelerano i ritmi di sviluppo DevOps ma questo determina anche la scrittura di codice meno sicuro.

Non è un caso se un sondaggio Enterprise Strategy Group sottolinea il dato secondo cui il 48% delle organizzazioni afferma di aver rilasciato applicazioni vulnerabili in produzione proprio a causa dei vincoli di tempo. Hanno caratterizzato l’anno appena concluso invece gli attacchi alle applicazioni Web e alle API attraverso il vettore LFI (Local File Inclusion), utilizzato dai criminali per scopi di ricognizione o individuazione di bersagli vulnerabili con una frequenza in crescita di poco meno del 200% anno su anno. Un aspetto delicato perché le vulnerabilità LFI possono consentire la divulgazione di informazioni critiche sulle applicazioni e condurre ad attacchi directory traversali.

Una prima nota di metodo: è fondamentale disporre di funzionalità sull’edge per bloccare gli attacchi proprio durante la segmentazione e l’applicazione di patch all’interno della rete. Serve inoltre un inventario articolato e completo per conoscere l’effettiva superficie di attacco esposta e i controlli di sicurezza ad essa associati. E servono inoltre soluzioni Waap (Web Application and API Protection) in grado di aggiornarsi in tempo reale in base alle nuove minacce man mano che vengono rilasciate nuove varianti degli attacchi.

Anche perché nel contempo evolvono tattiche, tecniche e procedure per incrementare l’impatto degli attacchi man mano che le vulnerabilità vengono sfruttate sempre più. Gli attacchi più remunerativi guadagnano velocemente popolarità e richiedono di elaborare in modo agile strategie di sicurezza future. Non vi sono verticali ‘al sicuro’, anzi: finance, sanità (si pensi solo al numero dei dispositivi con dati sensibili connessi), manifatturiero, PA, media, hospitality…

Sempre Owasp evidenzia inoltre diversi aspetti critici nella sicurezza delle Api, tra cui il bisogno di un approccio zero trust sia verso servizi di terze parti sia verso servizi interni, soprattutto in fase di autenticazione. Tutti gli ambienti – cloud, container e Kubernetes – devono essere considerati come parte integrante della sicurezza delle API (ad un alto livello) e svolgono un ruolo chiave nella gestione dei rischi, che restano elevati anche solo facendo l’esempio della semplice consegna delle Url (si pensi in questo caso alla vulnerabilità Server-side request forgery, SSRF).

Akamai, le best practice

A fronte delle criticità per la sicurezza sottolineate è evidente, abbiamo visto, il bisogno di ‘metodo’ per affrontare il problema, ma anche degli strumenti e dei partner tecnologici all’altezza che accompagnino i percorsi.

Akamai, in particolare, modellizza in quattro passaggi chiave le best practice al riguardo. Rilevare e monitorare tutte le API (1), identificare le vulnerabilità (2), sfruttare le soluzioni di sicurezza (3) esistenti, definire e programmare le policy (4) di sicurezza più adeguate sulle API rappresentano quindi gli step virtuosi da indirizzare.

Significa conoscere la posizione e il vero scopo per cui sono state generate le API (incluse le API esterne utilizzate dalla vostra organizzazione) per proteggerle. Ma anche prestare attenzione al loro sviluppo e monitorarle fin dall’inizio. Non solo grazie alle soluzioni di Akamai, ma per esempio sfruttando anche le competenze di partner affidabili come CriticalCase (ne parliamo nei contributi dedicati), le aziende possono imparare l’utilizzo di strumenti per il test della sicurezza per identificare le vulnerabilità insite in ciascuna API.

E’ possibile cercare le chiamate logiche, le chiavi integrate nel codice sorgente, indagare eventuali compromissioni del traffico, o autenticazioni non regolari e, ancora, verificare nei dispositivi di storage e nei repository la presenza di chiavi utilizzabili per compromettere le API e di seguito dare priorità ai rimedi e alla correzione della configurazione in base alla tolleranza al rischio. La scelta di un solido WAF (Web Application Firewall), di una soluzione per la gestione delle identità, la protezione dei dati e le tecnologie per la sicurezza delle Api specializzate, favoriscono lo studio di un piano adeguato. Soprattutto, piuttosto che utilizzare policy univoche per ciascuna API, sarà possibile implementare una serie programmata di policy da riutilizzare, senza aggiungere un’inutile complessità e ridurre la visibilità.

Akamai App & API Protector

Tra le soluzioni disponibili nel portafoglio, Akamai App & API Protector è in grado di indirizzare in modo articolato tutte le fasi dettagliate, così da proteggere l’intero patrimonio di applicazioni Web e API con semplicità e con l’automazione necessaria per indirizzare le principali minacce messe a fuoco da Owasp. Con al proposta App & API Protector è possibile quindi guadagnare la piena visibilità sulle API, ispezionarle a livello di codice eproteggersi da attacchi nascosti, rilevando immediatamente eventuali modifiche.

Un motore di rilevamento adattivo e basato sulle minacce mette poi in relazione i dati da ciascuna richiesta API usando le informazioni sulle minacce raccolte dalla piattaforma Akamai, in modo da rilevare gli attacchi e ridurre i falsi positivi. I vantaggi sono evidenti perché l’ottimizzazione automatica riduce le criticità operative e i costi di gestione. Non solo, è possibile monitorare l’attività dei bot, bloccare l’attività di quelli indesiderati e mitigare gli effetti degli attacchi in tempo reale così da semplificare ai team le indagini su attività Web fraudolente e prevenire il sovraccarico del traffico.

Ultimo, ma non meno importante, il motore di sicurezza adattiva di Akamai App & API Protector si aggiorna automaticamente sfruttando l’intelligence delle minacce della piattaforma Akamai che analizza più di 300 TB di dati sugli attacchi ogni giorno, sfrutta il machine learning e identifica nuovi vettori di attacco o varianti delle minacce esistenti in modo continuativo e veloce.

Questo rende possibile bloccare subito gli attacchi a livello di rete di tipo DDoS e rispondere agli attacchi a livello di applicazione in pochi secondi. Non solo, Akamai offre anche l’utility per le API open source Terraform API tramite GitHub, che consente una facile integrazione di App & API Protector nel workflow DevOps.

Per saperne di più scarica il whitepaper: Sfruttare le falle nella sicurezza

Non perdere tutti gli approfondimenti della room Security Everywhere by Akamai e Criticalcase

© RIPRODUZIONE RISERVATA