Nel recente passato gli attacchi utilizzati con maggiore frequenza dal cybercrime hanno avuto come obiettivo il guadagno finanziario attraverso ransomware. Lo scenario ora è ancora in mutazione ma si sposta la motivazione predominante che è il controllo a tutto tondo dell informazioni, per monitorare segretamente le comunicazioni e manipolare le fonti di informazione, dimostrando una convergenza tra operazioni di “influence” con gli attacchi informatici. Obiettivi facilitati dall’utilizzo dell’intelligenza artificiale che non è strumento appannaggio esclusivo di chi si difende, ma viene anzi utilizzata per creare nuove minacce.

Chi attacca utilizza l’AI come arma per perfezionare i messaggi di phishing e migliorare le operazioni di influenza con immagini “sintetiche”.

Allo stesso tempo, l’AI è fondamentale anche per una difesa efficace, grazie alla capacità di automatizzare e velocizzare aspetti della cybersecurity come il rilevamento delle minacce, la risposta, l’analisi e la previsione. La disponibilità dei modelli di AI generativa impone la capacità di evolvere le pratiche di cybersecurity perché di pari passo evolvono i modelli di minaccia, anche attraverso la creazione di insidiosi contenuti realistici – tra cui testo, immagini, video e audio – che possono essere utilizzati dal cybercrime per diffondere disinformazione o creare codice maligno.

Sono aspetti evidenziati con la necessaria documentazione nella più recente edizione di Microsoft Digital Defense Report, con i trend che fotografano la situazione tra luglio 2022 e giugno 2023. L’azienda ha raccolto oltre 65 trilioni di segnali ogni giorno e, grazie all’elaborazione ed al lavoro di 15mila partner attivi nella cybersecurity e 10mila professionisti tra analisti, ricercatori esperti, ha pubblicato la ricerca che evidenzia “un quadro dell’attuale scenario della sicurezza quanto mai frammentato e frequentato da molteplici attori con obiettivi diversi tra loro – spiega Carlo Mauceli, national digital officer di Microsoft Italia –. Soprattutto “]…[ gli aggressori si stanno dimostrando capaci di adattare le loro minacce all’evoluzione dello scenario socio-economico e tecnologico, adottando strumenti innovativi come l’AI generativa”.

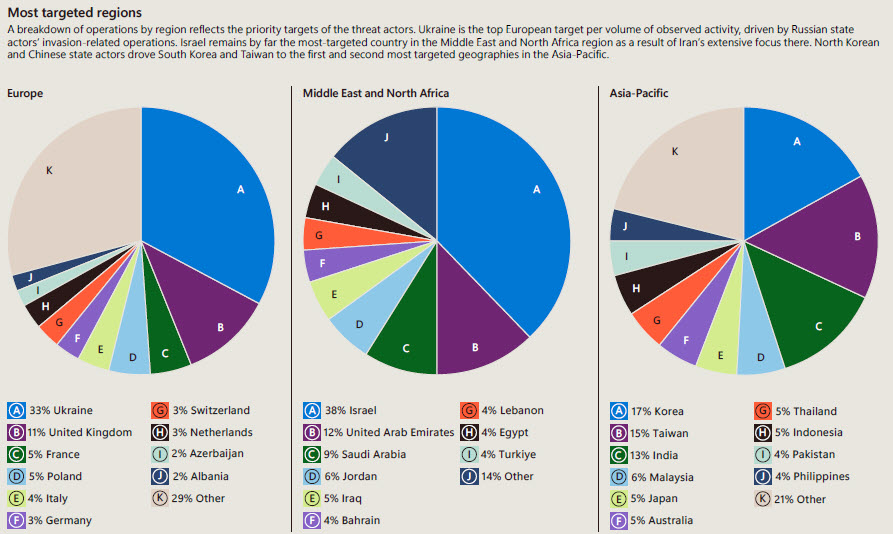

Cresce la portata globale degli attacchi su 120 Paesi analizzati. Si tratta di attacchi alimentati dallo spionaggio sponsorizzato dai governi e con operazioni di influenza (IO). Circa la metà di essi prende di mira stati membri della Nato, oltre quattro su dieci è sferrato contro organizzazioni governative o del settore privato coinvolte nella costruzione e nella manutenzione di infrastrutture critiche. E’ contro l’Ucraina un attacco su tre, uno su dieci contro UK, uno su venti contro Francia e Polonia, mentre riguardano l’Italia solo il 4% degli attacchi e più ‘fortunata’ di noi solo la Germania.

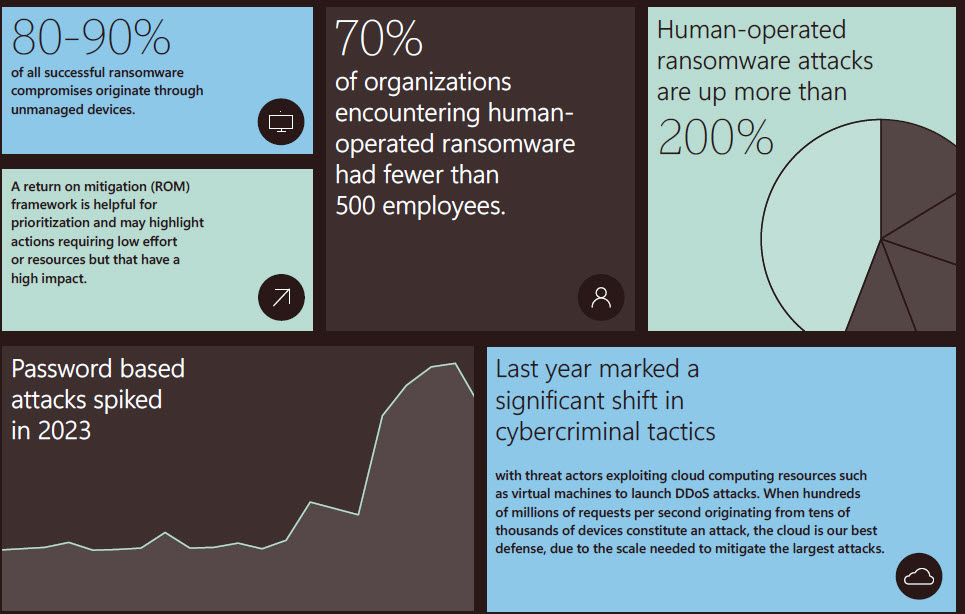

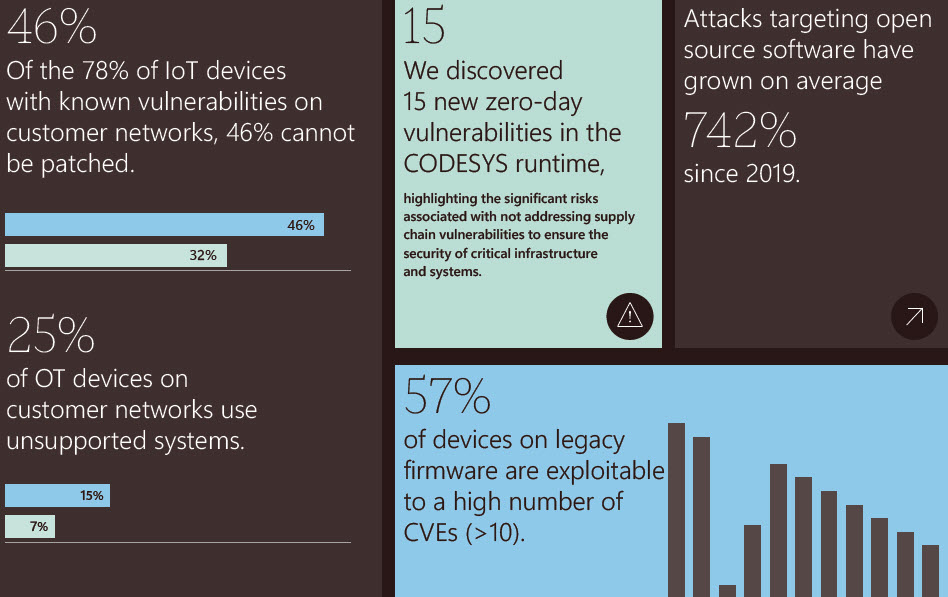

Siamo poi di fronte ad un’ulteriore evoluzione nell’utilizzo del ransomware. A partire da settembre 2022, i dati raccolti nel report indicano che le organizzazioni hanno registrato un aumento del 200% di attacchi ransomware operati dall’uomo. Si parla di attacchi hands-on-keyboard, e prendono di mira un’intera organizzazione con richieste di riscatto personalizzate. Gli aggressori si impegnano anche per non lasciare tracce, “scomparire”, sfruttando nel 60% dei casi la crittografia remota, rendendo così inefficace la bonifica basata sui processi. Si preferisce penetrare in azienda attraverso i dispositivi non gestiti di normale utilizzo nel caso di remote working (avviene in questo modo l’80% delle compromissioni) e il cybercrime minaccia poi la divulgazione delle informazioni rubate per fare pressione sulle vittime ed estorcere il pagamento.

Raddoppiano, dall’autunno 2022, i casi di potenziale esfiltrazione dei dati dopo che i cybercriminali hanno compromesso un ambiente. E questi tentativi riescono anche grazie all’utilizzo dell’autenticazione multifattoriale (Mfa) utilizzata dal cybecrime a proprio svantaggio sfruttando la “stanchezza e la disattenzione degli utenti”. Spieghiamo: Mfa è una difesa relativamente semplice da implementare ed efficace. Riduce il rischio di compromissione del 99,2% ma i cybercriminali sfruttano sempre più la “stanchezza da Mfa”, provocata dal bombardamento di notifiche Mfa nella speranza che gli utenti accettino e forniscano i propri accessi. Il report riporta di 6.000 tentativi al giorno nell’ultimo anno, mentre decuplicano gli attacchi basati su password contro le identità cloud, soprattutto nel settore dell’istruzione (da 3 miliardi ad oltre 30 miliardi per una media di 4mila attacchi di password al secondo).

Torniamo quindi al tema centrale con cui abbiamo aperto il commento dei dati. La centralità degli attacchi volti a rubare informazioni, monitorare segretamente le comunicazioni o manipolare ciò che le persone leggono, dimostra la convergenza delle operazioni per raggiungere questi obiettivi. I Paesi che utilizzano il malware come arma puntano anche a diffondere narrazioni propagandistiche, per poter manipolare l’opinione pubblica nazionale e globale e minare le istituzioni democratiche delle nazioni avversarie, soprattutto nei contesti di conflitti armati e di elezioni nazionali. Su questo fronte tra gli attori più attivi: Russia, Cina, Iran e Corea del Nord.

© RIPRODUZIONE RISERVATA