L’effettiva robustezza delle misure di sicurezza di un sistema dipende dall’anello più debole, lo si sente ripetere spesso. E in non pochi casi l’anello debole è da individuare nella carenza di formazione di dipendenti e utenti e in una serie di comportamenti non proprio ortodossi. Alcuni di questi riguardano la creazione, l’utilizzo e la gestione delle password.

E’ facile immaginare che la loro condivisione, la conservazione maldestra ed il riutilizzo delle stesse nei diversi servizi di fatto rappresentino la prima minaccia alla cybersecurity ma, scalando appena di un livello, se i ‘comportamenti’ scorretti sono quelli di chi amministra per conto degli utenti finali i sistemi di accesso si comprende bene come tutto l’impianto poggi sul nulla.

Non sono infatti rari i casi in cui le parole chiave vengono archiviate in database che non sono adeguatamente protetti e spesso nemmeno crittografati. E’ vero, insomma, che magari gli utenti non sanno creare le password o non le cambiano con la dovuta frequenza e se le segnano su un foglio da tenere nel portafoglio, ma se non c’è nessuno che impone e fa tesoro delle migliori policy ed offre strumenti per gestirle, ugualmente gli sforzi servirebbero a poco. E infatti. Studi di settore autorevoli riportano che i dati rubati vengono utilizzati per accrediti illeciti nei siti di intrattenimento (in oltre tre casi su dieci), nei social media, e nei portali di e-commerce (in un caso su cinque). Meno di frequente per accedere a forum e siti Web di servizi a pagamento o addirittura per accessi a siti finanziari.

Da qui l’intervento dell’Agenzia per la cybersicurezza nazionale (Acn) e del Garante per la protezione dei dati personali (Gpdp) che mettono a punto le specifiche linee guida in materia di conservazione delle password, con tutte le indicazioni tecniche sulle misure da adottare per rendere l’ecosistema digitale entro cui si opera più sicuro.

Sono rivolte ad aziende ed amministrazioni di ogni tipo ed in particolare a titolari e responsabili del trattamento dei dati, o comunque a tutti coloro che conservano nei sistemi le password degli utenti. In particolare quando il numero di questi è particolarmente elevato ed il caso di utilizzo password ‘sensibile’: si pensi quindi ai gestori di identità digitale Spid o CieID, delle Pec, dei servizi di posta elettronica, ma anche banche, assicurazioni, operatori telefonici, strutture sanitarie, e tutti coloro che accedono a banche dati critiche come quelle delle pubbliche amministrazioni appunto fino a chi tratta dati sensibili o giudiziari.

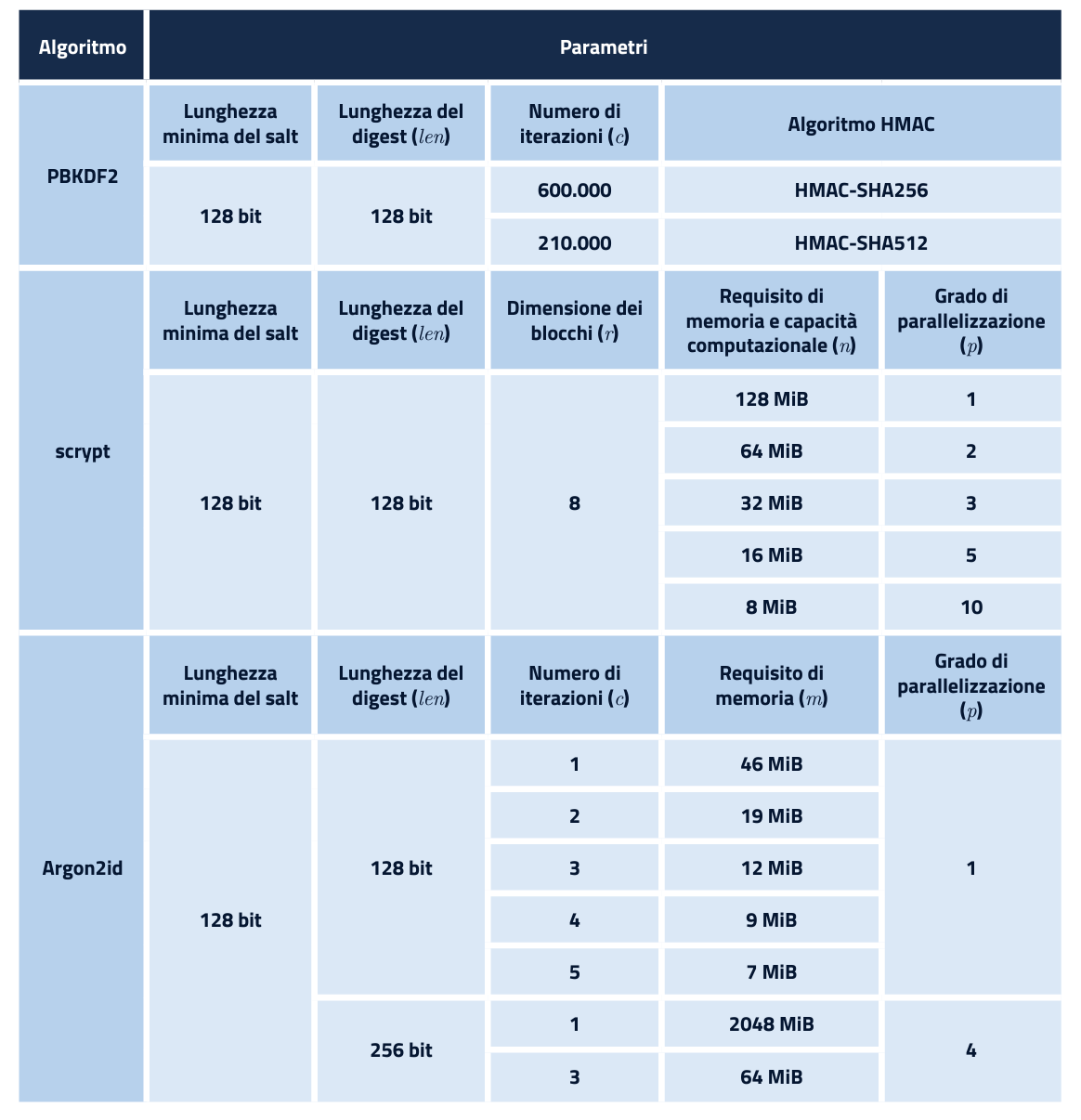

Secondo il piano di implementazione della Strategia Nazionale di Cybersicurezza, sono stati pubblicati i primi tre documenti della serie Linee Guida Funzioni Crittografiche (in corso di pubblicazione anche sulla Gazzetta Ufficiale). Queste pubblicazioni contengono le raccomandazioni di Acn nei differenti ambiti della crittografia, con l’obiettivo di fornire consiglio e supporto in diversi contesti crittografici, affrontando sia i punti di vista teorici che applicativi. Se ne è occupata in particolare la Divisione Scrutinio Tecnologico, Crittografia e Nuove Tecnologie del Servizio di Certificazione e Vigilanza ha pubblicato.

La crittografia risulta essere il primo ‘passaggio’ fondamentale per iniziare un buon lavoro in questa direzione perché capace di assicurare un livello di protezione efficace e duraturo. Le linee guida, coerenti con le indicazioni della normativa nazionale ed europea, spingono nel favorire l’impiego di crittografia commerciale lungo l’intero ciclo di vita dei sistemi e servizi Ict, secondo i principi sicurezza e privacy. Di fatto rappresentano un riferimento sia pratico, sia teorico di facile consultazione per operare nel modo corretto, con l’utilizzo degli algoritmi correttamente orientato.

© RIPRODUZIONE RISERVATA