Tutto è in continuo cambiamento. E’ uno degli insegnamenti più importanti che ci lascia il periodo di emergenza e crisi che stiamo vivendo e vale anche nell’ambito della cybersecurity, con uno scenario delle minacce in continua e rapida evoluzione. Emerge questo come tratto caratterizzante dal Global Threat Intelligence Report (Gtir) 2021 di Ntt. Lo spostamento dell’attività lavorativa nelle diverse sedi remote ha di fatto cancellato il perimetro aziendale: dati e informazioni oggi circolano su una rete che non ha nulla a che vedere con “le intranet di una volta”, mentre proprio le informazioni hanno acquisito un valore sempre maggiore, anzi oggi sono “il” valore aziendale e per questo attirano l’attenzione del cybercrime con un triplice fine di spionaggio e sabotaggio, ma soprattutto di guadagno.

Da qui l’esigenza di un approccio alla sicurezza by design e di una strategia zero trust per creare una resistenza informatica efficace. Questi alcuni degli spunti più interessanti che emergono anche nella presentazione in anteprima dei dati del report da parte di Stefaan Hinderyckx, senior vice president Cybersecurity Europe di Ntt, supportato dagli esperti dell’Ntt Global Threat Intelligence Center (Gtic).

“Il valore del report spiega Hinderyckx – è dato prima di tutto dal fatto che non si tratta di una fotografia basata su una survey, ma di uno scatto che riassume i dati reali raccolti da migliaia di miliardi log e miliardi di attacchi reali, sul campo, tra il 1 gennaio ed il 31 dicembre 2020; log, eventi, attacchi, incidenti e vulnerabilità dei clienti o intercettati dalla rete honeypot globale di Ntt“ per approdare ad un ideale di “insights effettivamente guidato dai dati”, in uno scenario in cui senza dubbio “i processi di cloudification – tra cui si possono considerare anche le infrastrutture scelte per abilitare il remote working – hanno contributo ad innalzare il livello della complessità da gestire, così come ha contribuito la successione di eventi critici nella gestione dell’emergenza sanitaria”.

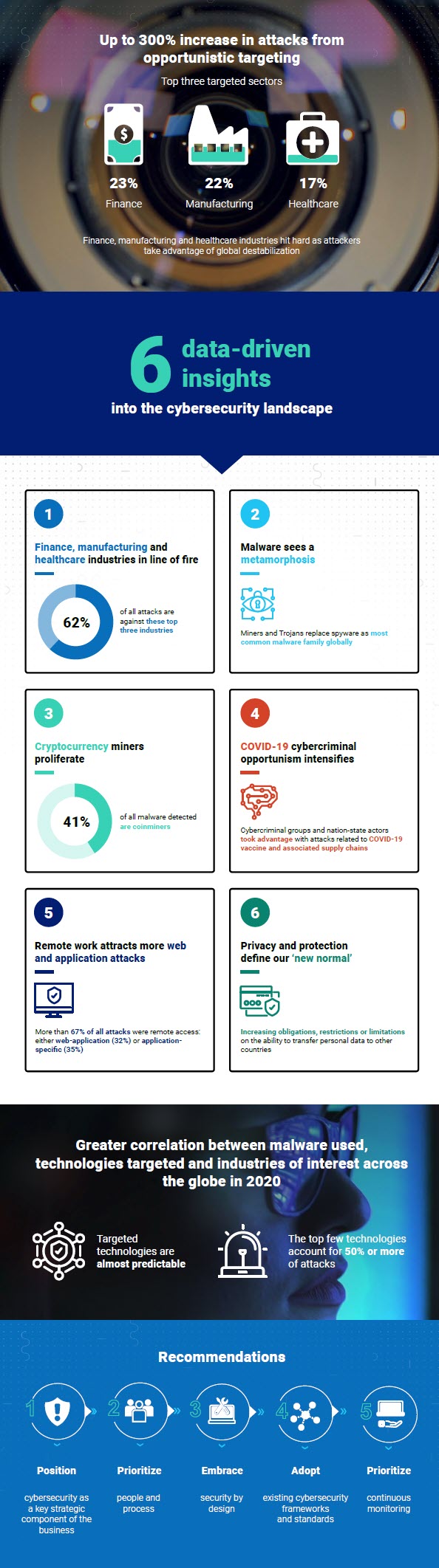

Non è un caso infatti che proprio negli ambiti finance, manufacturing ed healthcare – settori di mercato ad alto valore e tanto più in questa fase – sia da collocare la “linea di fuoco” degli attacchi, sulla base di una regola di metodo che vale sempre “monetizzare al massimo, con il minimo sforzo e la minima spesa”; un aspetto su cui torneremo anche in relazione all’evoluzione delle minacce legate ai criptominer.

Ma entriamo nei dettagli proprio sulla base dei numeri del report.

I comparti dell’healthcare, del manufacturing e del finance hanno subito un incremento degli attacchi – dallo scorso anno a oggi decisamente significativo. Gli attacchi nei confronti del manufacturing sono aumentati dal 7% del 2019 al 22% del 2020 (+300%); quelli dell’healthcare dal 7% al 17% (+200%) e quelli del finance dal 15% al 23% -, rappresentando, nel loro insieme, il 62% di tutti gli attacchi avvenuti nel 2020, con un aumento dell’11% rispetto al 2019.

Lo spaccato per l’area Emea evidenzia come in quest’area si sia concentrato sull’healthcare il 37% degli attacchi, il 31% sul manufacturing ed il 14% sul finance, con un’altissima percentuale di fuoco – come target degli attacchi – sulle applicazioni e le Web application (in percentuali di fatto superiori sempre all’80% del totale nei tre settori) e per l’healthcare vicino al 97%; mentre, nel complesso, su tutte le industry, la percentuale degli attacchi su applicazioni specifiche e Web application è stata del 79%, sempre in Emea, e del 67% su tutti gli attacchi registrati. Più del doppio rispetto agli ultimi due anni.

Per quanto riguarda la maturità dei programmi di difesa, rispetto agli attacchi, Gtir 2021 di Ntt assegna uno specifico punteggio a seconda dei settori.

Healthcare e manufacturing registrano punteggi di maturità relativamente bassi, ed in diminuzione rispetto a quelli ottenuti nel 2019 mentre le percentuali di attacco sono aumentate in modo significativo.

Impattano su questa valutazione anche i cambiamenti degli ambienti operativi, in evoluzione, come lo sono anche gli attacchi – più maturi, sofisticati e mirati.

Da questo punto di vista fa registrare un’evoluzione positiva, invece, il comparto finance, che registra una maturità di riferimento più alta.

In ogni caso, Ntt rileva come il 50% delle organizzazioni a livello globale stia dando priorità proprio alla messa in sicurezza dei propri servizi cloud, inquadrando l’attività tra i principali focus dei prossimi 18 mesi.

Per quanto riguarda invece la trasformazione del malware, il fenomeno più interessante fotografato dal report riguarda l’incremento degli attacchi attraverso l’utilizzo del crypto malware e la conferma del trojan come modello sempre più comune.

Alla ricerca dell’ottimizzazione tra sforzo, spesa e resa, il cybercrime ha scelto di concentrarsi sull’utilizzo di malware multifunzione, ma anche sulla “specializzazione negli attacchi”, senza nessuna contraddizione in terminis, ma anzi proprio come studiate strategie complementari a seconda degli obiettivi. In questo senso va letto anche l’utilizzo dei criptominer che spodestano gli spyware, attestandosi tra i malware più comuni.

“E infatti – sottolinea anche Hinderyckx – stiamo assistendo a un’evoluzione dell’utilizzo di alcune varianti di malware a danno di alcuni settori specifici”, per esempio i worm sono stati utilizzati più frequentemente per gli attacchi nel finance e nel manufacturing. Per l’healthcare si è ricorso più di frequente all’utilizzo dei trojan di accesso remoto mentre il settore IT rimane invece vittima frequente degli attacchi ransomware.

A causa della diffusione di mining tra gli studenti, il comparto dell’education è stato colpito proprio dai criptominer che sfruttano le infrastrutture non protette. Un numero impressiona, su tutti, i criptominer cubano da soli il 41% di tutti i malware intercettati da Ntt, con un interessante tratto geografico: hanno dominato la scena in Europa, Medio Oriente e Africa (Emea) e nelle Americhe ma i casi in Asia Pacifica (Apac) sono stati relativamente rari.

© RIPRODUZIONE RISERVATA