Negli ultimi due anni, ed ancora più negli ultimi mesi è continuata a crescere l’attenzione delle aziende per i problemi di cybersecurity e la minaccia ransomware sempre più pervasiva. In Italia, al tema è stato riservato ampio spazio anche dai quotidiani soprattutto in relazione agli ultimi attacchi. Solo per una veloce rassegna si potrebbe citare quello a Trenitalia che ha mandato in tilt le biglietterie a marzo, ma anche quello alla Siae, ai siti istituzionali del Csm, del Senato e del ministero degli Esteri, e quelli alla sanità/amministrazioni centrali e locali (Milano, Palermo e Padova). Evidente quindi come, oltre alle aziende di qualsiasi verticale e dimensione, tutte le organizzazioni siano chiamate ad evolvere la propria strategia di protezione e la postura di sicurezza, così come a rivedere le dinamiche di collaborazione tra i team.

Ne parla Albert Zammar, regional director Southern Europe di Cohesity, in occasione della presentazione dell’indagine di mercato che l’azienda ha commissionato a Censuswide cui è stato chiesto di valutare l’esistenza e il tipo di collaborazione reale tra due team strategici nella protezione delle aziende dagli attacchi informatici, dei dati e delle strutture informatiche, ovvero il team per le IT operation e quello SecOps (security operation, le politiche di sicurezza relative anche alla protezione dei dati personali).

In particolare, la ricerca si basa su una survey realizzata nel mese di aprile 2022 condotta su oltre 2.000 decision maker IT e professionisti SecOps, divisi quasi al 50% tra i due gruppi – appartenenti ad aziende di Stati Uniti, Regno Unito e Australia, tutti comunque con un ruolo nel processo decisionale in ambito IT o in materia di sicurezza.

Uno spaccato quindi con i dati da tre diversi continenti per cui la rilettura da parte di Zammar si rivela interessante anche per rapportare lo scenario di quei numeri al contesto del nostro Paese, sulla scorta di un raffronto possibile grazie anche all’esperienza sul campo del manager.

“Oggi i dati “esfiltrati” dalle aziende, comprendono anche i dati delle persone che possono essere utilizzati per danneggiare le infrastrutture delle organizzazioni come i singoli individui. Si tratta quindi di capire come IT e responsabili della sicurezza collaborino tra di loro e i punti su cui lavorare, così come le modalità di collaborazione che possono impattare sulla security, sul business, e le criticità legate anche alla mancanza di competenze”, esordisce Zammar.

Perché i team di sicurezza da molto tempo concentrano i propri sforzi sulla prevenzione degli attacchi informatici e l’IT prevalentemente sulla protezione dei dati, con poche “sinergie”? Zammar spiega che proprio questo rappresenta un punto di estrema debolezza, mentre sarebbe importante “approntare una strategia completa ed olistica per fare in modo che i due mondi collaborino e ridurre la superficie esposta agli attacchi dei criminali informatici”.

La ricerca infatti evidenzia che, a fronte di un campione che ritiene nel 74% dei casi che la minaccia ransomware nel proprio settore sia cresciuta – con quasi un’azienda su due vittima di un attacco ransomware solo negli ultimi sei mesi – ben l’81% degli intervistati è consapevole del fatto che IT e SecOps debbano condividere la responsabilità della strategia di sicurezza per i dati dell’organizzazione ma molti di questi team non collaborano nel modo più efficace possibile per affrontare le crescenti minacce informatiche.

L’indagine mostra anche che, tra coloro che ritengono che la collaborazione tra IT e sicurezza sia scarsa, quasi la metà pensa che la propria organizzazione sia inevitabilmente più esposta alle minacce informatiche, con conseguenze che potrebbero rivelarsi catastrofiche per le aziende. Dovrebbe però anche far riflettere la differenza percentuale tra i responsabili IT (86%) e i SecOps (76%) d’accordo sull’effettiva condivisione della responsabilità della strategia di sicurezza dei dati della propria organizzazione. “Un divario – spiega Zammar – che documenta e mette in evidenza quali sono le sfide educative e culturali di processo e quelle tecnologiche da affrontare su un punto in cui ci si aspetterebbe invece un allineamento totale”.

La ricerca evidenzia, infatti, come il 31% degli intervistati SecOps ritenga che la collaborazione con l’IT non sia “strong” “ed addirittura il 9% la ritiene debole.

Viceversa tra gli intervistati dei team IT pensa che non sia “strong” il 13% (per un aggregato complessivo del 22%) e soprattutto “ben il 78% degli intervistati del campione complessivo ritiene la carenza di skill abbia un impatto sulle possibilità di proficua collaborazione”. Concretamente, la mancanza o comunque una collaborazione “debole” sono ritenute motivo per l’organizzazione di una maggiore esposizione alle minacce. Lo pensa oltre il 40% degli intervistati, con però appena il 14% del campione a valutare l’esposizione alle minacce decisamente superiore.

La paura maggiore legata alla mancanza di collaborazione tra sicurezza e IT in caso di attacco è, nella stessa percentuale (42%, con possibilità di risposte multiple), attribuibile alla perdita di dati ed all’interruzione dell’attività; il 40% del campione si preoccupa che i clienti si rivolgano altrove ed il 35% teme che il proprio team venga incolpato in caso di errori. Inoltre il 32% ha paura di dover pagare per riavere i dati dopo un attacco ransomware e il 30% teme i possibili eventuali licenziamenti.

Zammar: “Alta l’attenzione quindi per la business continuity, ma anche per l’impossibilità di poter recuperare i dati nei tempi previsti. Ed in un clima in cui è richiesta maggiore trasparenza grazie ai regolamenti sulla materia (Gdpr in primis), l’azienda chiamata alla trasparenza su eventuali attacchi e perdite di dati teme a maggior ragione di perdere anche i clienti”. Alte le preoccupazioni, e comunque il 40% di tutti gli intervistati dichiara che la collaborazione tra i due gruppi è rimasta invariata; il 12% complessivamente afferma che la collaborazione è effettivamente diminuita ma mentre solo il 5% dei responsabili IT dichiara che la collaborazione si sia ridotta, è così per quasi uno su cinque (18%) degli intervistati SecOps, sottolineando la diversità di vedute tra i due gruppi.

Uno scollamento, tra l’altro che persiste anche quando si tratta di individuare le “funzionalità critiche” per la protezione del dato in caso di attacchi. Il backup e la protezione dei dati come item critico per la postura di cybersecurity, o come risposta ad un attacco, è ritenuto tale dal 54% dei team IT (comunque una percentuale bassa), ma appena dal 38% del campione SecOps, pur a fronte di direttive cogenti come quella Nist che richiede di identificare gli attacchi, individuare politiche di protezione resilienti, implementare le funzionalità necessarie a fare fronte agli eventi critici, rispondere, e tornare operativi nel più breve tempo possibile senza perdite.

“Resilienza, autoconsistenza, inattaccabilità e immodificabilità dovrebbero caratterizzare le scelte infrastrutturali” – qualità che Cohesity ha fatto proprie – “grazie ad una consolle per guardare ai dati in modo olistico, con una procedura di autenticazione zero trust, con i dati immodificabili (una volta sulla piattaforma Cohesity) e una soluzione consistente e iperconvergente che non ha bisogno di utilizzare media server o infrastrutture a silos che estenderebbero il fronte dei possibili attacchi”, specifica Zammar.

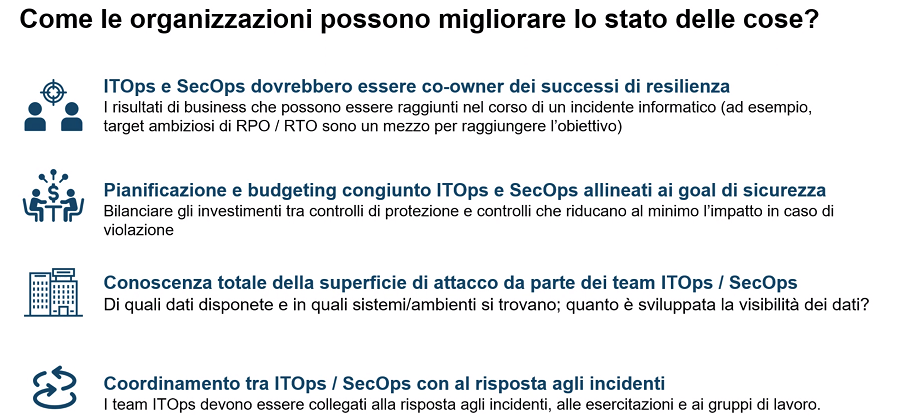

Per i nostri Cio si tratta di concertare le esigenze dei team IT con quelle dei team SecOps, tenendo come riferimento la centralità del valore del dato. Ed entrambi i team ITOps e SecOps sono “comproprietari” dei successi di resilienza. Tempi di ripristino e possibilità di recuperare l’ultimo dato utile dovrebbero convergere all’interno di un delta minimo, ma “serve anche bilanciare gli investimenti relativi al controllo degli accessi alle infrastrutture con quelli per limitare l’esposizione dei dati, con i team a condividere e conoscere quelle che sono le reali “superfici” di attacco, e a pensare non più solo alle protezioni perimetrali ma a politiche congiunte e pannelli di controllo condivisi per un’efficace detection“.

© RIPRODUZIONE RISERVATA