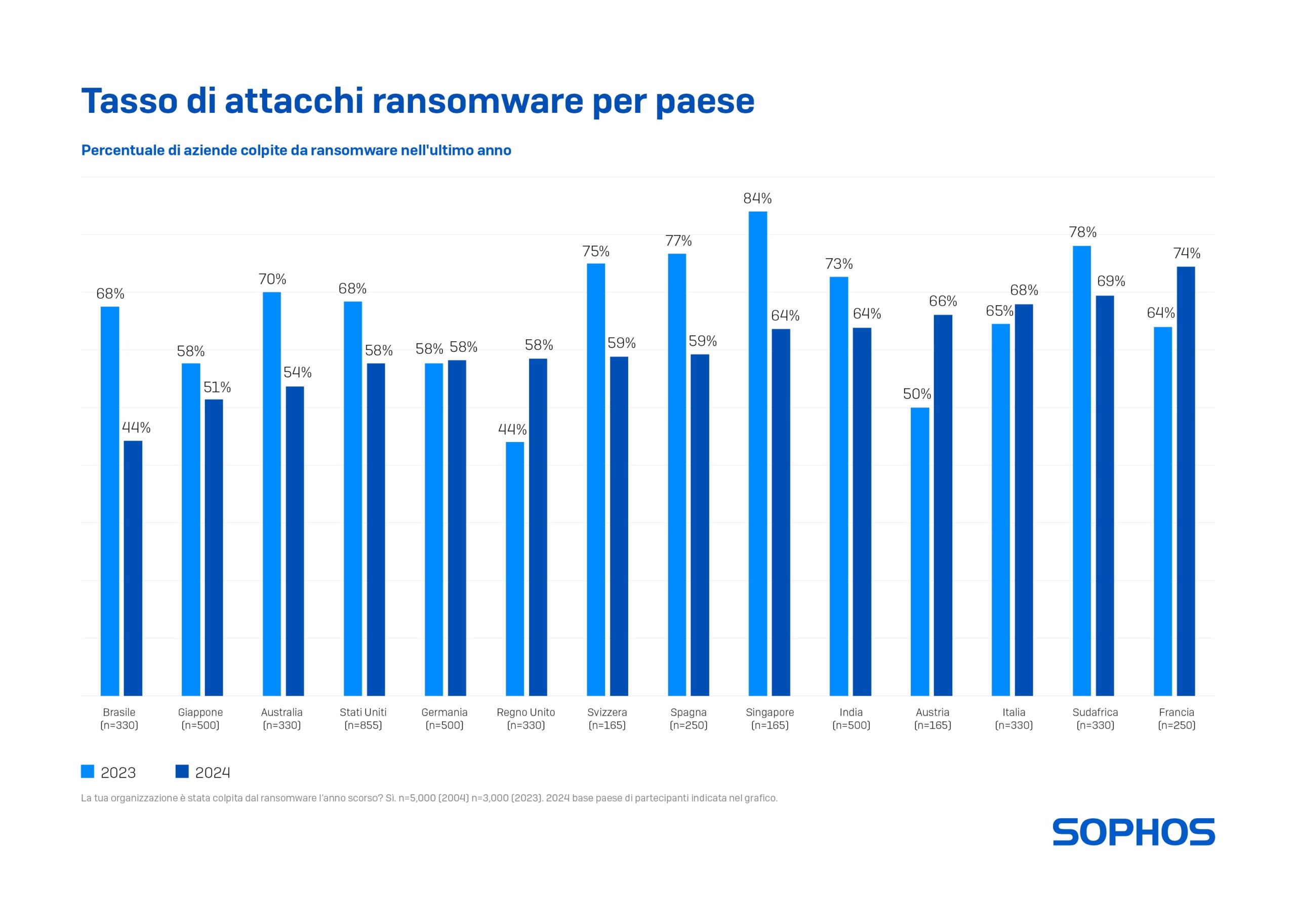

Ammonta a 2 milioni di dollari per organizzazione contro i 400mila dollari del 2023, in media, il valore dei riscatti richiesti dal cybercrime per gli attacchi ransomware. E questa è solo una parte del costo complessivo, perché bisogna ancora aggiungervi almeno il costo del ripristino, in media 2,73 milioni di dollari, anche questo in crescita di almeno un milione rispetto al 2023. Sono i primi numeri allarmanti che il report State of Ransomware di Sophos vuole evidenziare, accompagnati dalla consolazione – magra in verità – per cui la stessa ricerca riporta, invece, una lieve riduzione nel numero degli attacchi ransomware: il 59% delle organizzazioni campione, contro il 66% del 2023. Lo studio è frutto del sondaggio indipendente che ha coinvolto 5mila responsabili IT e della cybersicurezza tra gennaio e febbraio 2024 in 14 Paesi tra Americhe, area Emea e Asia-Pacifico, appartenenti a organizzazioni con un fatturato compreso tra meno di 10 milioni e oltre 5 miliardi di dollari e tra 100 e 5mila dipendenti. La Francia è il Paese a riportare il tasso più alto di attacchi ransomware nel 2024 con il 74% degli intervistati che dichiara di essere stato colpito nell’ultimo anno, seguita da Sud Africa (69%) e Italia (68%). Al contrario, i tassi di attacco più bassi segnalati sono stati riscontrati dagli intervistati in Brasile (44%), Giappone (51%) e Australia (54%).

La probabilità di essere attaccati aumenta proporzionalmente al fatturato, ma significa poco, considerato che, comunque, le realtà con un giro d’affari inferiore a 10 milioni di dollari vengono lo stesso regolarmente prese di mira e solo nel 2023 è stata colpita dal ransomware poco meno della metà di esse (47%).

John Shier, field Cto di Sophos: “La lieve flessione nel volume di attacchi non deve dare un falso senso di compiacimento. Il ransomware continua a essere la minaccia dominante su cui poggia l’economia del cybercrimine. Senza il ransomware non osserveremmo la varietà e la quantità di minacce e servizi che fanno da precursori a questi attacchi”.

E il ransomware è sempre più un crimine alla portata di chiunque; lo scenario offre infatti un ruolo attivo a qualsiasi cybercriminale, indipendentemente dalle sue capacità.

Solo i gruppi più organizzati si concentrano su attacchi particolarmente sofisticati, per ottenere riscatti multimilionari; altri si accontentano di cifre inferiori compensandole però con volumi più alti di tentativi e quindi decidono semplicemente di compensare la ‘semplicità’ dell’attacco con una maggior frequenza.

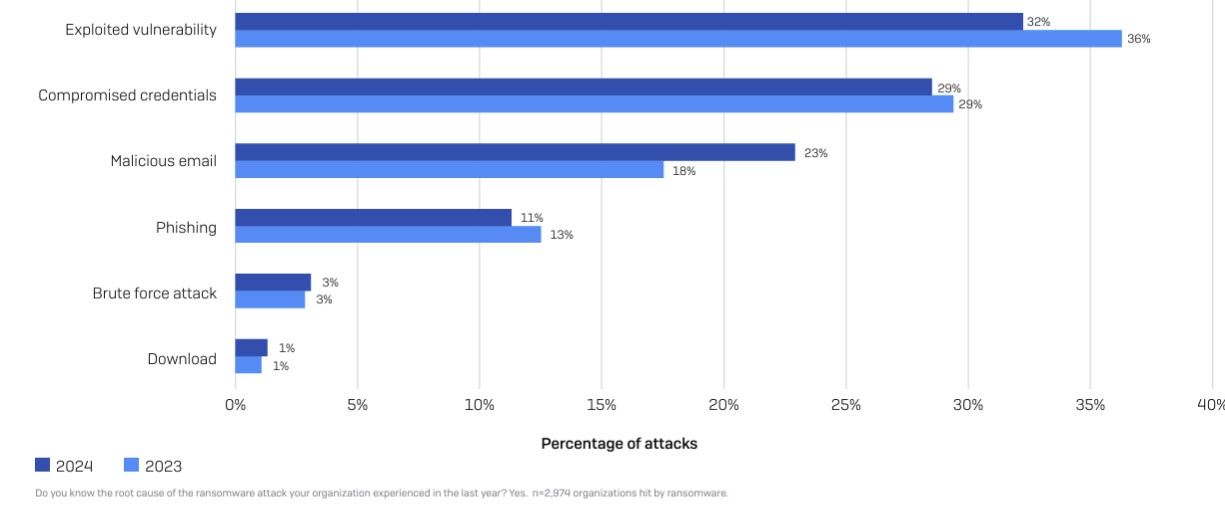

Proseguiamo l’analisi seguendo il report ed entriamo nei dettagli. Attacchi iniziati sfruttando le vulnerabilità fanno registrare un impatto più forte sulle organizzazioni colpite, in questo caso i backup compromessi sono ben tre su quattro, il 67% i dati crittografati, e di sette realtà su dieci la propensione a versare il riscatto, sensibilmente superiore rispetto ai casi in cui gli attacchi sono partiti da credenziali compromesse.

L’attenzione sui backup è al centro di una serie di considerazioni, perché il 94% delle aziende colpite afferma che i cybercriminali cercano proprio di compromettere i backup nel corso degli attacchi, percentuale che sale al 99% nel caso degli enti pubblici. In un caso su tre poi i dati cifrati vengono anche sottratti e questo incrementa le possibilità per gli autori di estorcere denaro alle vittime.

La penetrazione in azienda tramite vulnerabilità determina altresì impatti finanziari e operativi superiori, con un costo medio di ripristino pari a 3,58 milioni di dollari contro i 2,58 degli attacchi basati sulle credenziali compromesse; non solo, sono proprio questi i casi in cui poi per tornare alla normalità serve più tempo (anche più di un mese). Inutile dirlo: piove sul bagnato, perché infatti per il secondo anno consecutivo la causa primaria degli attacchi è stata proprio l’exploit delle vulnerabilità (oltre tre aziende su dieci), seguita a ruota dalle credenziali compromesse (poco meno di un caso su tre) e dai messaggi email pericolosi (uno su quattro).

Prosegue Shier: “]…[ Nonostante le principali cause primarie degli attacchi ransomware siano l’exploit delle vulnerabilità e le credenziali compromesse, che possono essere prevenute, troppe aziende ne soffrono ancora. Occorre quindi valutare i livelli di esposizione a queste cause primarie e risolverle immediatamente. In un ambiente difensivo in cui le risorse sono scarse è ora che venga previsto un costo anche per i cybercriminali. E le aziende possono puntare a massimizzare i loro investimenti difensivi solamente alzando l’asticella sulle risorse occorrenti per violare una rete”.

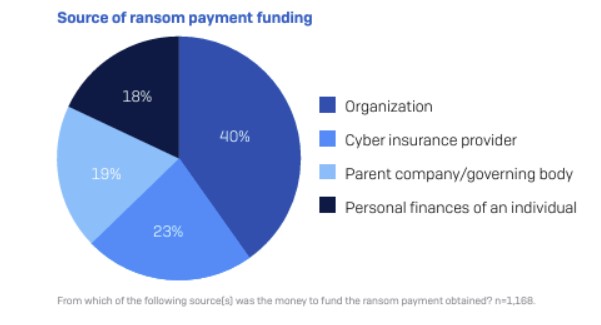

L’interessante focalizzazione sulle conseguenze finanziarie del ransomware merita di essere approfondita. Supera il valore di un milione di dollari il riscatto per più di sei organizzazioni su dieci, e per il 30% è inferiore ai cinque milioni, ma riscatti a sette cifre sono richiesti anche a quasi metà (46%) delle organizzazioni con un fatturato inferiore a 50 milioni di dollari. E le aziende ‘trattano’ sui riscatti, ma con scarso successo. Infatti, se meno di un quarto delle aziende che versano un riscatto paga la somma originariamente richiesta, ed il 44% ha affermato di aver pagato meno, mediamente poi si paga il 94% della cifra richiesta all’inizio. In oltre otto casi su dieci i fondi utilizzati per pagare il riscatto sono recuperati da più fonti: il 40% dei fondi è fornito dalle aziende stesse e il 23% dalle compagnie assicurative.

Sophos, quattro consigli per difendersi

Prima di tutto serve comprendere il proprio profilo di rischio – Sophos propone Managed Risk – e valutare la superficie di attacco esterna di un’organizzazione, prioritizzare gli elementi più rischiosi e fornire indicazioni su misura per la loro neutralizzazione. Necessario poi implementare una protezione endpoint progettata per bloccare una gamma di tecniche ransomware tradizionali e innovative (la proposta in questo caso è Sophos Intercept X), si può quindi rafforzare le difese con attenzione a rilevamento, analisi e risposta alle minacce mediante un team interno o con il supporto di un provider Mdr ed in ultimo definire e mantenere un piano di risposta agli incidenti, non rinunciare a backup regolari ed effettuare sempre prove pratiche di ripristino dei dati dai backup. Avere i dati in salvo, ma non sapere come, o non riuscire, a ripristinarli, serve praticamente a nulla.

© RIPRODUZIONE RISERVATA