Negli ultimi anni, nonostante l’aumento degli investimenti in cybersecurity, i data breach continuano a crescere. Il ransomware resta il vettore più impattante e la sua evoluzione rende progressivamente meno efficace un approccio puramente reattivo o basato esclusivamente su soluzioni tecnologiche. Le ultime analisi evidenziano due tendenze chiave:

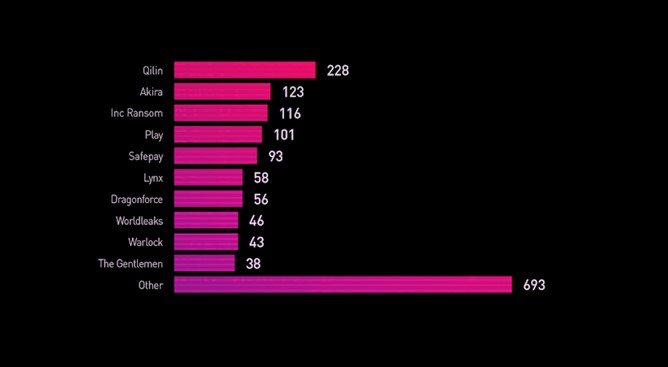

- Ecosistema ransomware frammentato e più difficile da tracciare.

Gli ultimi report mostrano un aumento significativo del numero di gruppi attivi (Threat Actors): 85 operatori con data leak-site (DLS) attivo in un singolo trimestre, con oltre 1.500 vittime dichiarate.

Questo comporta:

- Incremento dei gruppi di attaccanti emergenti e “short-life” (TTP non attribuibili a cluster tradizionali);

- Riduzione della possibilità di detection tramite IOC noti;

- Maggiore eterogeneità delle TTP e delle infrastrutture operative utilizzate durante gli attacchi;

- Maggiore rotazione e ricomparsa di affiliati sotto nuovi nomi.

Il risultato è un contesto meno prevedibile e più distribuito, dove la Threat Intelligence potrebbe fare la differenza aumentando il dettaglio del contesto operativo se ci fosse maggiore condivisione e cooperazione nel tracciare le attività degli attaccanti.

Adozione dell’AI come acceleratore operativo

Un recente caso documentato da Anthropic mostra un modello AI utilizzato durante una campagna di cyber-espionage. Questo sistema ha gestito autonomamente attività quali reconnaissance*, exploit crafting*, credential harvesting* ed exfiltration*. Queste sono attività chiave in un’operazione di spionaggio o in generale nelle attività di compromissione effettuate dai gruppi di attacchi.

Implicazioni:

- Riduzione della barriera tecnico-operativa per orchestrare intrusioni complesse, quindi accessibili a una platea di nuovi affiliati;

- Scaling verticale: un singolo operatore può condurre operazioni multi-target;

- Riduzione del dwell time* e accelerazione nell’esecuzione della compromissione rispetto la kill chain*;

- Aumento della difficoltà di attribuzione e detection.

Per quanto riguarda lo studio effettuato da Anthropic* la principale criticità sollevata dalla community security riguarda la scarsità di dettagli tecnici pubblicati (assenza di IOC e infrastrutture mapping), rendendo al momento difficile formalizzare detection engineering e mitigazioni specifiche. Ciononostante, chi si occupa di protezione ha già costruito dei sistemi di continuous improvement delle capacità di detection dove le simulazioni vengono effettuate anche con il supporto dell’AI.

Il problema non è la tecnologia ma il modello di sicurezza applicato, infatti molte organizzazioni implementano prodotti, non strategie di protezione.

I fallimenti ricorrenti derivano da:

- Tecnologie security difficili da implementare per essere efficaci;

- Scarsa automazione;

- Fallimento dei sistemi di monitoring che dovrebbero fornire informazioni importanti per automatizzare la risposta;

- Mancanza di processi di Incident Response, dove sono presenti spesso non sono testati periodicamente simulando le nuove tecniche;

- Backup non isolati o non verificati.

Il risultato: alta esposizione a una Threat Actors* base in continuo aumento, e sicuramente alla riduzione del tempo di completamente dell’attacco.

L’approccio consigliato rimane quello di applicare una strategia basata sulla resilienza supportata dall’automazione e misurare continuamente la risposta agli attacchi, questa strategia comprende spesso tecnologia e processi facilmente adattabili ad infrastrutture e modelli organizzativi diversi.

Per saperne di più scarica il documento: CyAI, motore di rilevamento avanzato delle minacce basato sull’AI

Leggi tutti gli approfondimenti della Room: Cybersecurity totale senza complessità by Cynet

*Raffaele Amodeo Incident Response Leader, Cynet

—

Legenda

TTP: Tecnice, Tattiche e Procedure utilizzate dagli attaccanti durante le compromissioni.

Dwell Time: il tempo totale in cui un attaccante rimane all’interno di una rete compromessa prima di essere scoperto o rimosso.

Kill Chain: è un modello creato da Lockheed Martin per descrivere le fasi tipiche di un attacco informatico, dalla preparazione iniziale fino all’obiettivo finale.

Anthropic: è una azienda statunitense nel settore dell’intelligenza artificiale (AI) che ha sviluppato diversi modelli chiamati Claude.

Reconnaissance: è la prima fase di un attacco informatico che ha l’obiettivo di raccogliere più informazioni possibili sul target dell’attacco.

Exploit crafting: trasformare una vulnerabilità in un attacco funzionante.

Credential harvesting: attività di furto delle credenziali.

Exfiltration: attività di furto dei dati, spesso è uno degli obiettivi dell’attaccante che chiederà un riscatto per NON pubblicare i dati rubati.

Threat Actors: sono gli attori della minaccia, cioè le persone, i gruppi o le entità che portano avanti attacchi informatici con uno scopo preciso.

© RIPRODUZIONE RISERVATA