La cybersecurity è protagonista assoluta del panorama tecnologico aziendale. La sua importanza ha registrato un incremento considerevole a seguito dello scoppio della pandemia da Covid-19: la conseguente accelerazione dei percorsi di digital transformation – a supporto di nuove modalità di lavoro e dell’efficacia e continuità dei processi business – ha portato ad una estensione del perimetro business e ad un aumento delle minacce con una conseguente esigenza di investire in soluzioni di cybersecurity. Nel futuro, la rilevanza della cybersecurity è destinata ad aumentare, complice la difficile situazione geopolitica che sta determinando un ulteriore aumento dei rischi cyber.

Scenario sempre più sfidante

Negli ultimi due anni, a causa soprattutto della crescente diffusione del remote working, si è assistito ad un forte inasprimento dei tentativi di attacco. L’ultima edizione del Barometro Cybersecurity, indagine svolta da NetConsulting cube su un panel di 70 tra aziende, enti e istituti sanitari, ha identificato in phishing, malware, social engineering e ransomware le tipologie di attacco più frequenti. Si tratta di attacchi piuttosto pericolosi dove il fattore umano gioca un ruolo scatenante. Gli impatti sono molteplici. Spicca l’interruzione del servizio con conseguenze che si riflettono sulla produttività e, in seconda battuta, sulla perdita di clienti e di fatturato. Molto rilevante appare anche il furto e la perdita di dati e informazioni che determinano oltre che un danno reputazionale, visto che le informazioni rubate spesso riguardano i clienti/utenti di aziende ed enti, la perdita di importanti asset strategici, come ad esempio proprietà intellettuale e brevetti.

A fronte di questo scenario, è cresciuta l’adozione di strumenti per la protezione delle postazioni di lavoro da remoto. Tuttavia, le aziende per le quali il remote working ha rappresentato una scelta obbligata dalla situazione di emergenza, non appaiono ancora particolarmente mature da un punto di vista della gestione dei relativi aspetti di sicurezza. In ogni caso, prevale l’uso di strumenti che proteggono la rete e l’endpoint, attraverso soluzioni di VPN/firewalling, di endpoint security e di network security. Al contrario, l’adozione di soluzioni di identity governance, di application security e di gestione delle utenze privilegiate è apparsa fino ad adesso meno diffusa.

Governance e organizzazione, prima risposta agli attacchi

Al di là delle difficoltà poste dalla pandemia, e forse proprio in risposta a queste criticità, il ruolo della cybersecurity nella strategia e organizzazione delle realtà intervistate appare sempre più importante.

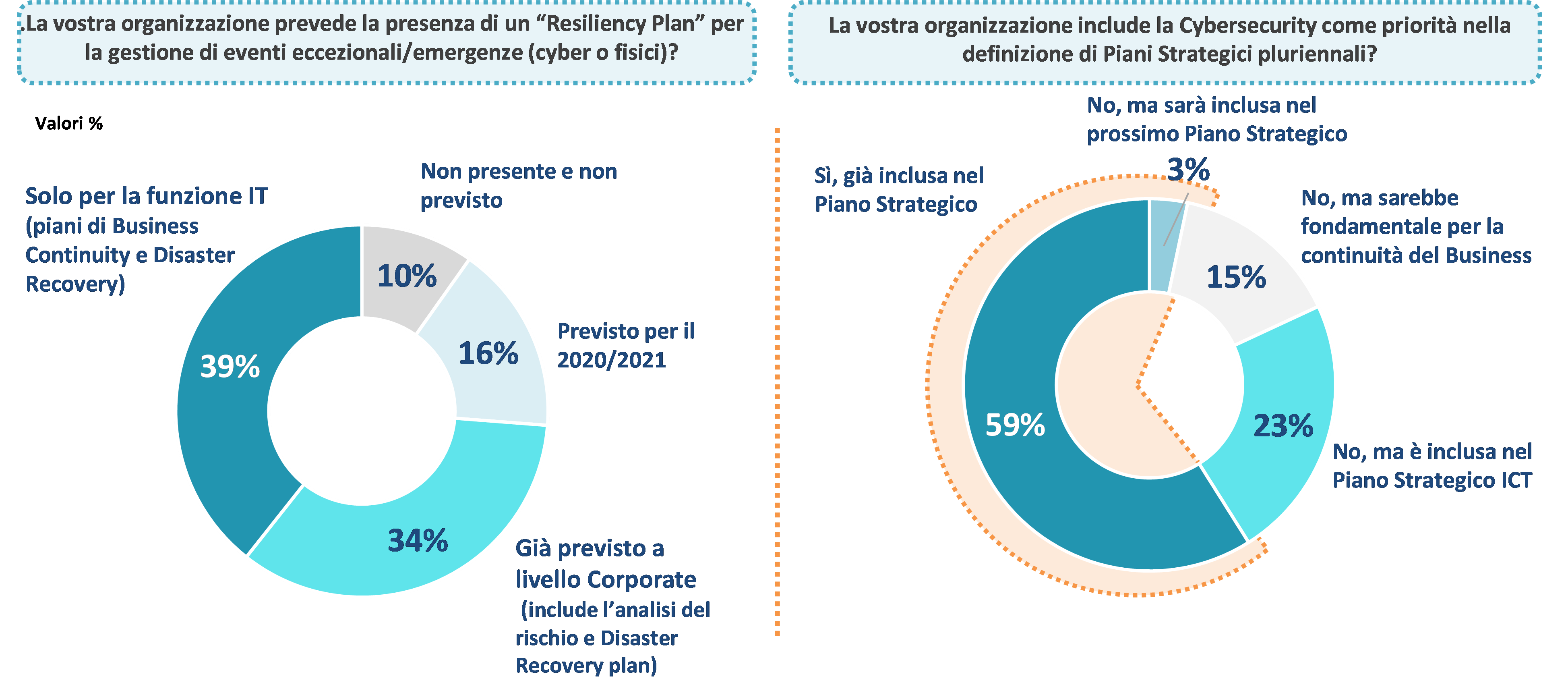

La cybersecurity rappresenta, ormai, una priorità strategica per buona parte del campione. Per il 59% dei partecipanti al Barometro, si colloca nel Piano strategico attuale e per il 3% in quello di prossima formulazione. Il resto del campione si divide tra coloro che delegano il tema della cybersecurity al Piano Strategico Ict e organizzazioni che non si sono ancora attivate ma che ritengono necessario farlo ai fini della continuità delle operation. Nonostante ciò, il resiliency plan è ancora poco diffuso: è presente solo nel 39% delle organizzazioni IT (come parte dei piani di BC e DR) e previsto a livello corporate dal 34% delle realtà intervistate.

Da un punto di vista organizzativo, le aziende e gli enti che hanno partecipato all’indagine mostrano complessivamente una buona maturità. Ciò è testimoniato, da un lato, dalla presenza di responsabili specificatamente dedicati alla governance e gestione della cybersecurity (Ciso e Cso), e, dall’altro, dai tanti ambiti organizzativi che le aziende ed enti sono coscienti di dover indirizzare per poter gestire al meglio la tematica al loro interno. È il caso dell’incremento del numero di risorse dedicate alla cybersecurity (relativamente soprattutto alle figure di Security analyst, Threat intelligence analyst, Incident response specialist, Cloud security specialist); del rafforzamento delle competenze; dell’aumento della sensibilità aziendale sulle tematiche di cybersecurity. Va, infine, rilevato l’incremento dell’incidenza di organizzazioni che effettuano business impact analysis per la quantificazione dei danni potenziali derivanti da attacchi informatici, e che adottano una copertura assicurativa per proteggersi dai rischi informatici.

Detection e difesa per identificare e gestire le vulnerabilità

La centralità della cybersecurity ha impatti concreti che si riflettono nel ricorso da parte delle organizzazioni a specifiche soluzioni ed attività in ambito detection e difesa. Da questo punto di vista, i risultati del Barometro restituiscono un quadro complessivamente positivo anche se non mancano aree di miglioramento:

- la presenza di security operation center appare in crescita: svolgono servizi end to end e sono affiancati da Soc esterni per i servizi di monitoraggio;

- la copertura di sistemi di ambienti critici è piuttosto variegata, ottimale in relazione alle architetture di continuità di servizio, al controllo delle reti di telecomunicazioni tradizionali e alla protezione da malware e altre advanced persistent threat; più carente e limitata nell’ambito della protezione dei dati, del controllo delle reti e delle telecomunicazioni a supporto delle architetture OT e IoT, e della sicurezza del software;

- le attività di vulnerability assessment ricorrono con maggior frequenza rispetto ai penetration test; in entrambi i casi, gli endpoint fissi e gli ambienti IT più tradizionali, server e applicazioni, sono le principali aree di focalizzazione mentre gli endpoint mobili così come gli ambienti OT e i sistemi connessi sono gli ambiti meno coperti;

- l’identificazione di un attacco è, in genere, in carico a Soc/Cert (computer emergency response team) o al personale Ict. Ma nei casi in cui le soluzioni di detection e i presidi organizzativi non siano pienamente adeguati, è il personale business a contribuire all’identificazione e la consapevolezza di aver intercettato un attacco non è sempre immediata;

- l’adozione di soluzioni di endpoint detection & response che consentono di monitorare e rilevare gli eventi, a livello di endpoint e di rete, è buona e in crescita. Al contrario, la propensione ad utilizzare tool basati su algoritmi di machine learning è piuttosto bassa nonostante il supporto di questi strumenti nel caso della sicurezza di impianti industriali e linee produttive, della gestione delle frodi e dell’analisi delle reti;

- la creazione di team dedicati alla threat intelligence, ovvero all’analisi di dati provenienti da diverse fonti che consentono di acquisire informazioni di contesto e di scenario ed elaborarle e correlarle, riguarda poco più della metà delle aziende del campione. Nella maggioranza di queste organizzazioni, il team è esterno, guidato da società di consulenza specializzate che dispongono delle competenze e risorse adeguate a svolgere questo tipo di attività.

Le criticità dei sistemi di detection e difesa riguardano prevalentemente gli ambiti più innovativi, come la sicurezza relativa a cloud, supply chain e ambienti OT/ IoT. È fondamentale che questi gap siano colmati per evitare che possano avere impatti potenzialmente negativi sui percorsi di digital transformation.

Priorità e le aree di investimento

In questo contesto, le priorità strategiche e le aree di investimento di aziende ed enti sono centrate sull’esigenza di colmare i gap e le lacune che fino ad aggi hanno caratterizzato lo scenario in ambito cybersecurity, ovvero dotazioni e logiche di gestione. In maggior dettaglio, le priorità sono riconducibili, da un lato, alla formulazione di policy generali e iniziative di awareness del personale, dall’altro, al test e alla valutazione delle vulnerabilità aziendali. Si citano, in particolare, le attività di penetration test e di assessment periodici, le iniziative di security & risk assessment sui processi, l’esecuzione di business impact analysis su processi e sistemi, la simulazione di cyber attacchi disruptive.

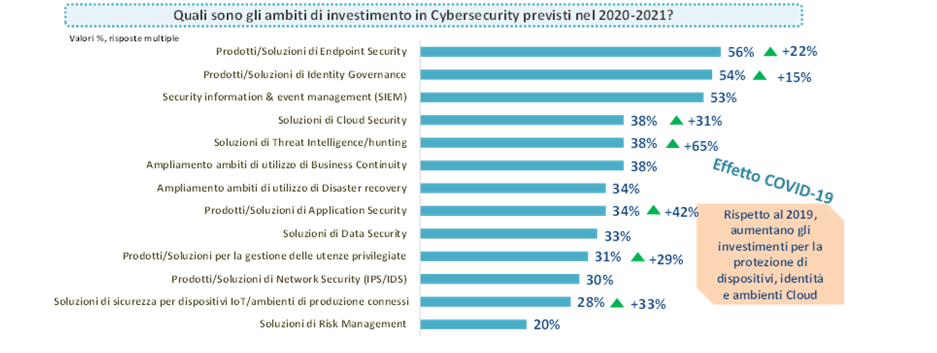

Alla luce delle priorità di aziende ed enti, le aree di investimento più ricorrenti e rilevanti sono concentrate su prodotti e soluzioni a protezione di dispositivi, identità ed applicazioni. In quest’ambito ricadono, le soluzioni di endpoint security, i prodotti di identity governance, le soluzioni per la gestione delle utenze privilegiate, le soluzioni di application security. Importanti, ma con un‘intensità di fatto stabile rispetto alle scorse edizioni del Barometro, sono anche gli investimenti in prodotti Siem, in tool di business continuity e disaster recovery, in soluzioni di data security. Tra gli altri ambiti di investimento spiccano prodotti e soluzioni che sono sostenuti dalla crescente digital transformation delle organizzazioni. È il caso di strumenti di cloud security, soluzioni di threat intelligence e di network security, soluzioni di sicurezza per dispositivi IoT – nei settori che ne fanno un maggior uso.

Cresce il mercato, trainato dai servizi

Priorità e aree di investimento trovano riscontro nelle stime di mercato di NetConsulting cube. Nel biennio 2021-2022, NetConsulting cube prevede che la spesa per prodotti e servizi di cybersecurity cresca con tassi pari nei due anni rispettivamente al 9,5% e al 10,2% e che superi alla fine del periodo in esame la soglia dei 2 miliardi di euro.

È la componente servizi a rappresentare l’ambito che incide maggiormente sull’ammontare complessivo degli investimenti in cybersecurity. L’entità della spesa è particolarmente significativa in relazione ai managed services e ai servizi di Cloud Security, per la gestione dei sistemi di sicurezza, e alla System Integration e alla formazione specifica, in cui si collocano attività periodiche come assessment e audit per la rilevazione delle vulnerabilità aziendali, e relativa mitigazione.

A presentare il più alto tasso di crescita, in termini percentuali, a fronte di volumi di mercato più contenuti, sono i comparti consulenza e security hardware. La domanda di servizi di consulenza, in particolare, è stata trainata dalle attività di revisione interna dei processi in ottica security by-design, di supporto nelle attività di compliance e risk management e di rafforzamento di policy e procedure. Anche l’incremento della componente software di sicurezza appare rilevante. In quest’ambito, la domanda delle aziende si concentra sulle soluzioni che proteggono postazioni di lavoro e identità e sui tool che consentono di gestire al meglio le vulnerabilità.

Il ruolo dei service provider

La figura del service provider è cruciale per supportare gli utenti finali nel dotarsi delle soluzioni più adatte a gestire e monitorare rischi e minacce cyber.

Il rafforzamento e l’aggiornamento della sicurezza perimetrale rappresenta ad oggi l’ambito più urgente. Il supporto di provider esperti è fondamentale per tutte quelle organizzazioni, la netta maggioranza, che si trovano a dover proteggere un’ampia gamma di punti di accesso ai sistemi informativi interni. Lan, applicazioni business e email, endpoint sono gli elementi più critici da mettere in sicurezza in contesti che sono sempre più cloud-based. Soluzioni per il controllo degli accessi, firewall, Edr, piattaforme di disaster recovery e archiviazione, veicolati sempre più frequentemente anche in logica as a Service, rappresentano gli strumenti che meglio indirizzano le esigenze di sicurezza.

Il monitoraggio di rischi e minacce è necessario per far fronte alla complessità e continua evoluzione del contesto cyber. Soc, in integrazione con strumenti Edr e Siem, sono le tecnologie primarie in questo campo.

Per poter veicolare la propria offerta in modo efficace, i service provider devono adottare un approccio tipico dei managed services, ovvero devono garantire agli utenti finali che i processi di cybersecurity siano gestiti sulla base delle priorità ordinarie ed evolutive, alla luce di assessment puntuali.

Queste tematiche sono importanti sia per le figure tecniche, ovvero Ciso, Cio/Responsabili Sistemi Informativi, Cto e Responsabili infrastrutturali, che per i responsabili business, principalmente membri del Top Management e Cfo. Se le prime si concentrano su aspetti legati all’impenetrabilità e vulnerabilità dei sistemi, i secondi sono sensibili agli impatti di una eventuale mal gestione della sicurezza sull’operatività e reputazione aziendali. Per questo motivo, è necessario che i fornitori di servizi siano in grado di indirizzare le esigenze di sicurezza dei diversi interlocutori aziendali.

Leggi tutti gli approfondimenti della Room Multicloud & Security by design di Deda Cloud

© RIPRODUZIONE RISERVATA