Tema in cima alle agende di tutte le C-line, la cybersecurity vede chief security officer e chief information security officer sotto pressione. Chiamati a sostenere i rischi nell’attuale scenario di cyberwarfare – con il cybercrime pronto ad utilizzare l’AI – sono impegnati al rispetto delle normative stringenti come la direttiva Nis2, in verità da considerare strumento abilitante per assumere una corretta postura.

Per aiutare le aziende a gestire in maniera efficace queste complessità, NetConsulting cube ha organizzato un momento di confronto approfondito tra aziende, esperti e responsabili della sicurezza attraverso un pomeriggio di lavoro che ha raccolto insieme più di 30 realtà tra utenti e attori in ambito cybersecurity, oltre all’Agenzia per la Cybersicurezza Nazionale. Cube Day Cybersecurity ha offerto quindi preziosi spunti di riflessione sulla situazione cybersec attuale, come approcciare Nis2, ha raccontato l’esperienza delle aziende che già si sono mosse per rafforzare la propria postura di sicurezza, ma anche come sperimentare soluzioni innovative e come sostenere le sfide grazie al contributo degli esperti dell’Acn. Entriamo nei dettagli.

Cybersecurity, focus supply chain, AI e normativa

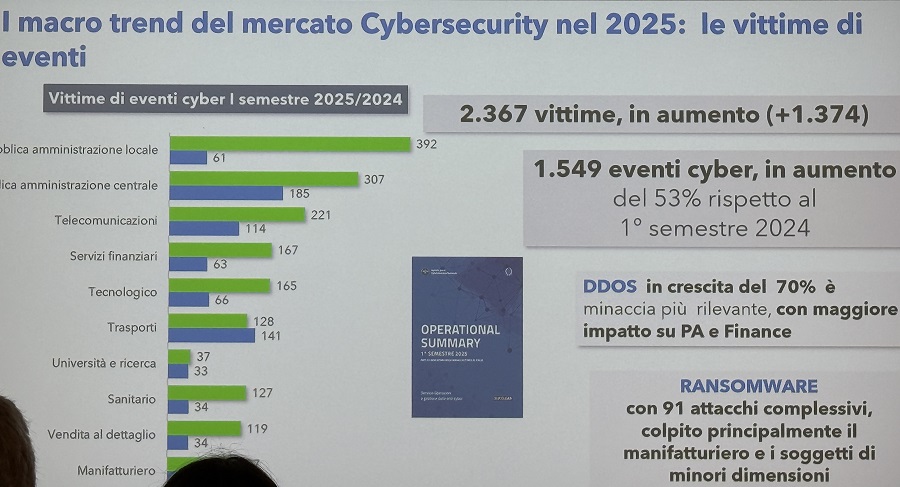

Ad aprire i lavori di Cube Day Cybersecurity è Rossella Macinante, BU leader di NetConsulting cube, che delinea lo scenario di riferimento a partire da dati ufficiali di Acn e dalle evidenze raccolte attraverso il Barometro Cybersecurity. “Il primo semestre del 2025 – evidenzia Macinante – ha registrato un incremento molto significativo delle vittime e degli eventi cyber. I settori più colpiti restano la pubblica amministrazione centrale e locale, le telecomunicazioni e i servizi finanziari, con i DDoS cresciuti del 70% e divenuti la minaccia più rilevante”. Se i ransomware risultano stabili in termini numerici, le loro conseguenze restano gravi, in particolare per il manifatturiero.

Macinante richiama quindi la Relazione annuale al Parlamento dell’Agenzia per la Cybersicurezza Nazionale, secondo cui addirittura “il 26% delle aziende ha subito l’impossibilità di accedere ai dati a causa di un attacco ransomware”. A preoccupare sono la fragilità delle piccole imprese – “più esposte e meno strutturate dal punto di vista organizzativo” – e la carenza di risorse interne: il 62% delle aziende dispone di meno di cinque addetti alla sicurezza. Una condizione che costringe molte realtà a esternalizzare funzioni critiche, con difficoltà a mantenere un governo diretto della materia.

Tra i rischi più rilevanti individuati dalle aziende emerge con chiarezza l’ampliamento del perimetro digitale. “Il 56% del campione – spiega Macinante – indica l’estensione del perimetro, legata alla digitalizzazione dei processi, al crescente ricorso al cloud e all’introduzione di nuove soluzioni digitali, come le principali criticità da affrontare”. A questa si aggiunge il tema, sempre più attuale, della supply chain, oggetto anche dell’attenzione nella direttiva Nis2 e spesso al centro delle cronache per episodi che coinvolgono anche player critici, come Collins Aerospace, e realtà del manifatturiero italiano. Le evidenze raccolte dal Barometro Cybersecurity mostrano che “meno della metà delle aziende, il 47%, dichiara di avere criteri strutturati di classificazione del rischio sui fornitori”. E non manca un dato allarmante: il 23% del campione non ha ancora introdotto alcun modello, né intende farlo. Le modalità di controllo si basano soprattutto sull’inclusione di requisiti cyber nei capitolati di gara e sulla richiesta di adesione a standard internazionali come le certificazioni Iso. Ma, avverte Macinante, “nel 25% dei casi non viene fatta nessuna richiesta: la supply chain non viene gestita, soprattutto in settori come la sanità, la pubblica amministrazione locale e il manifatturiero di piccole dimensioni”. E’ lo scenario entro cui l’intelligenza artificiale agisce oggi come elemento ambivalente: “strumento a disposizione tanto degli attaccanti quanto delle aziende”, osserva Macinante. Secondo i dati del Barometro Cybersecurity 2024, il 34% delle imprese utilizza già soluzioni basate su AI, spesso integrate nei servizi esternalizzati. Le prospettive di crescita riguardano soprattutto automazione, rilevamento minacce e remediation, aree in cui l’AI può colmare il divario di competenze. “Le aziende – chiude Macinante – intendono investire sempre più per compensare carenze strutturali e farsi aiutare nella compliance con le normative stringenti come Nis2 e Dora“.

Chiavi di lettura per Nis2

La normativa. Appunto. E’ il prefetto Milena Rizzi, in rappresentanza dell’Agenzia per la Cybersicurezza Nazionale, a porre l’accento sulla crescente complessità del panorama delle minacce e sul ruolo che Acn sta assumendo nell’accompagnare le organizzazioni. Attraverso il suo Operational Summary, l’Agenzia è in grado di restituire un quadro evolutivo dei rischi, pur non potendo rendere pubblici tutti i dati raccolti. “Gli attacchi DDoS – conferma Rizzi – sono aumentati in maniera significativa, ma al contempo abbiamo imparato a proteggerci meglio – spiega Rizzi – e nella maggior parte dei casi l’impatto effettivo sui servizi è stato contenuto”. Un risultato reso possibile dall’aumento della consapevolezza e dal supporto all’implementazione di misure di sicurezza. Ma Rizzi richiama l’attenzione soprattutto sulle novità normative introdotte ad aprile con l’adozione delle specifiche tecniche di base legate a Nis2. Al centro il “discusso” articolo 23, che individua le persone fisiche negli organi di amministrazione tenute ad approvare i piani di gestione del rischio e di notifica degli incidenti: un’assunzione di responsabilità diretta che, secondo Rizzi, rappresenta “un passo fondamentale per innalzare il livello di awareness dei vertici aziendali”.

Un altro punto chiave è l’applicazione del principio di proporzionalità: i requisiti sono stati differenziati tra soggetti essenziali e importanti, in modo da adattare le misure alla reale esposizione al rischio. Soprattutto, richiama Rizzi: “Non si può governare ciò che non si conosce; per questo le misure insistono sulla governance e sulla definizione di ruoli e responsabilità, non solo e non in primis sugli aspetti tecnici”. Documentare processi e decisioni nel tempo diventa quindi parte integrante della resilienza.

infatti, Rizzi invita a considerare la sicurezza come un’attività iterativa: “Non basta un piano una tantum. Serve continuità, cultura organizzativa e un linguaggio comune, condiviso da Ciso, CdA e tutti gli attori coinvolti”. Un contributo molto ricco anche di dettagli di indirizzo, quello di Rizzi, che testimonia il coinvolgimento di Acn nell’ascolto delle realtà sul campo che in occasione di Cube Day hanno potuto sottoporre incertezze e dubbi all’Agenzia.

L’esperienza delle aziende sul campo

Sfide cybersecurity, normativa abilitante e… L’esperienza operativa. E’ protagonista in occasione di Cube Day. Alessandro Manfredini, presidente di Aipsa e direttore Group Security del Gruppo A2A, racconta la sua relativa al modello sviluppato in azienda per rafforzare la resilienza lungo la supply chain. “Già prima dell’introduzione di Nis – ricorda – abbiamo iniziato a valutare le terze parti non solo dal punto di vista tecnico, ma anche reputazionale, con indicatori che ci aiutassero a comprendere il grado di robustezza cyber dei fornitori”.

Un processo articolato in più fasi: dalla qualificazione iniziale, dove i fornitori vengono sottoposti a screening accurati, fino alla negoziazione e alla contrattualizzazione, in cui vengono inserite clausole standardizzate di sicurezza. Oggi, spiega Manfredini, circa il 26% delle 5.000 controparti del gruppo è classificato come “cyber relevant”.

Un percorso che impone anche un cambio di mentalità interna: “La vera rivoluzione, infatti, è la consapevolezza del rischio. La sicurezza non può essere solo responsabilità del team cyber, ma deve diventare un tema condiviso da tutti i process owner“.

L’approccio, pur impegnativo, genera un dialogo più maturo tra funzioni aziendali, procurement e IT, secondo una logica di co-design che evita irrigidimenti e promuove soluzioni praticabili. “Non esistono requisiti validi per tutte le stagioni – precisa –. La standardizzazione è necessaria, ma deve essere accompagnata da una valutazione caso per caso, per integrare la sicurezza nei processi senza bloccare il business”.

Elena Agresti, head of Incident Prevention management di Poste Italiane, racconta a sua volta un percorso avviato già nel 2017 con la creazione di un data lake per raccogliere e correlare informazioni di sicurezza. Su questa base sono stati sviluppati algoritmi di machine learning a supporto delle attività di prevenzione e risposta agli incidenti.

Il primo use case – spiega Agresti – ha riguardato la gestione delle vulnerabilità: abbiamo creato un database unico che attribuisse un indice di priorità, evitando duplicazioni e consentendo di indirizzare in modo più rapido le attività di remediation”. La seconda applicazione condivisa è poi quella dedicata al monitoraggio di circa 30 milioni di utenze Spid, con modelli comportamentali in grado di rilevare frodi e accessi anomali. “Riusciamo a bloccare in media 20 utilizzi non legittimi a settimana – sottolinea ora Agresti – intercettando i casi di furto di credenziali legati a phishing o smishing“. Ma soprattutto, per il futuro – conclude Agresti – guardiamo all’automazione avanzata tramite agenti intelligenti capaci di aprire ticket e avviare task in autonomia. La nostra sfida, già in corso, è integrare intelligenza artificiale e processi di sicurezza per ridurre i tempi di reazione e affrontare la crescente complessità degli attacchi”.

Gli strumenti tecnologici

Cube Day Cybersecurity ospita anche i necessari approfondimenti tecnologici, relativi ai temi toccati, con il contributo di Bitdefender e CyberArk. Stefano Maranzana, senior Field Sales engineer per l’Italia di Bitdefender, presenta quindi l’evoluzione dell’offerta dell’azienda europea, riconosciuta anche per essere tra i pochi produttori indipendenti di antivirus a livello continentale e per la sua lunga esperienza in ambito di threat intelligence. “Dal 2001 raccogliamo e analizziamo dati di sicurezza sfruttando il potenziale del nostro data lake e già ben prima dell’hype sull’AI abbiamo iniziato a sfruttare algoritmi di machine learning e intelligenza artificiale –sottolinea –. Oggi Bitdefender arriva a processare oltre 400 minacce al minuto”.

Al centro della proposta Bitdefender Attack Surface Management (Asm) integra tre pilastri: gestione del rischio, analisi della superficie esterna e monitoraggio dei comportamenti degli utenti. Un modello che, come evidenziato da Gartner e Forrester, rappresenta un avanzamento rispetto alle soluzioni tradizionali di protezione endpoint. Attraverso indicatori specifici, analisi di vulnerabilità e valutazione dei rischi, la piattaforma può generare una sorta di “company state”, un indice matematico che misura l’esposizione complessiva dell’organizzazione. Perché, spiega Maranzana, “non basta sapere di avere una vulnerabilità bisogna conoscere dove si trova, quanto è critica e quale impatto può avere sul business”. La visibilità si estende poi all’esterno, con strumenti capaci di individuare domini correlati, sottodomini e servizi esposti, fornendo alle aziende un quadro realistico delle superfici di attacco accessibili. Accanto a queste funzionalità, Phasr (Proactive Hardening and Attack Surface Reduction) è proposta come tecnologia che adatta le difese al profilo comportamentale di ciascun utente, fino ad operare “come un sarto che cuce un abito su misura inibendo strumenti e comandi potenzialmente pericolosi se non effettivamente utilizzati dall’utente”.

E’ ripreso invece da Alistair Anderson, Solutions architect di CyberArk, il tema della protezione delle identità. Anderson focalizza l’attenzione sulla sfida crescente legata all’esplosione delle machine identities. “Per ogni utente umano – ricorda Anderson – oggi esistono in media 82 identità macchina, il doppio rispetto allo scorso anno. La gestione di questi accessi è spesso trascurata, ma rappresenta il punto di ingresso privilegiato per gli attaccanti”.

CyberArk focalizza il proprio business proprio sull’identity security, e propone una piattaforma capace di coprire ambienti on-premises, cloud e SaaS, gestendo sia gli accessi privilegiati delle persone sia quelli delle macchine. La logica è quella del Zero Standing Privileges: eliminare le credenziali permanenti e concedere diritti amministrativi solo just in time, per la durata strettamente necessaria. “Ogni compromissione che leggiamo nelle cronache – spiega Anderson – quasi sempre passa dal furto di credenziali. Ridurre la finestra di esposizione è quindi decisivo per contenere il rischio”. L’approccio integra discovery delle identità, tracciamento delle attività e analisi comportamentale, con l’obiettivo di fornire un livello di protezione che sia al tempo stesso efficace e sostenibile per l’operatività aziendale. “Non servono soluzioni ridondanti – conclude – ma piattaforme che lavorino con gli strumenti esistenti, garantendo continuità di servizio e visibilità completa sugli accessi”. Conoscenza, corretta gestione della difesa e quindi capacità di reazione in caso di attacco – insieme alla protezione delle identità – convergono nel definire la postura di sicurezza delle imprese, in un contesto in cui la superficie di rischio si amplia costantemente e la velocità di azione – possibile solo se si è consapevoli di quello che accade e dei processi – diventa determinante.

© RIPRODUZIONE RISERVATA