L’emergenza sanitaria ha messo in crisi le economie in tutto il mondo, ma allo stesso tempo, come spesso accade nei momenti più critici, ha consentito alle economie sommerse di prosperare. Tra queste anche quella legata al cybercrime, come fotografa il report di Armor 2020 Dark Market: The New Economy. Per il terzo anno consecutivo la Threat Resistance Unit (Tru) di Armor ha studiato il Dark market e i forum degli hacker per analizzare dal punto di vista qualitativo e quantitativo il mercato di beni e servizi illegali dei criminali informatici.

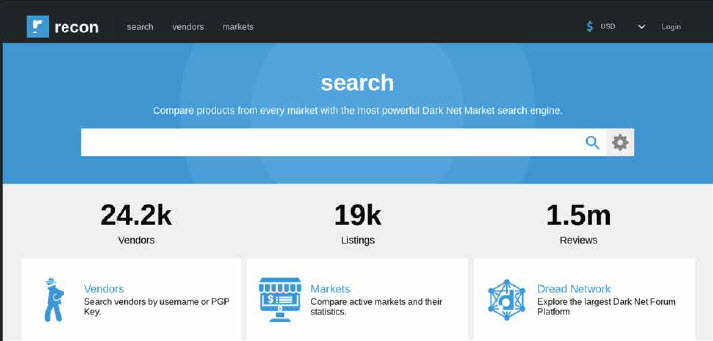

L’economia sommersa nella sfera cyber è alimentata dal mercato delle credenziali rubate, da malware e ransomware, dalle frodi finanziarie, ma anche dal mercato software non licenziato correttamente, ampiamente disponibile nel Dark Web, che oggi più ancora che nel recente passato è costituito da centinaia di “sottomercati” che contano fino a un milione di visitatori ogni mese. In particolare Armor si è focalizzata sull’analisi di 15 mercati tra ottobre dello scorso anno e giugno 2020 e per la prima volta il report ha compreso i traffici sui prodotti farmaceutici e sanitari legati a Covid-19, e le relative truffe.

A stupire sono soprattutto i nuovi “prodotti”, per esempio la possibilità di sottoscrizione di servizi con l’obiettivo di distruggere il business di un competitor, la disponibilità di identità digitali cedute “a pacchetti”, utilizzabili anche in modo specifico in ambito business, per ordire truffe mirate, e addirittura corsi e riconoscimento delle competenze erogati da un’università dedicata agli hacker (al modico prezzo di 125 dollari pagabili in Bitcoin).

Riguardo alla cessione di identità personali nel Dark market, è interessante il rilievo di Armor che evidenzia come oggi non contino per esempio solo i dati “finanziari” delle persone ma siano invece disponibili pacchetti “full information” (cosiddetti Fullz) che contengono il nome completo delle vittime, i dati anagrafici, ma anche indirizzo, patente di guida, cognome da nubile della madre (utilissimo per esempio per aggirare alcuni sistemi di controllo, quando si perde la password) ed ancora il numero di posizione della previdenza sociale, per un furto di identità “a regola d’arte”.

Per i prodotti “tipici” disponibili sul Dark market, il report Armor riporta invece una serie completa di dati, per esempio quelli relativi alla quotazione delle carte di credito comprensive di codice Cvv e di tutti i dati del malcapitato proprietario – per l’Europa il valore si aggira tra i 18 e 35 euro – mentre i pacchetti di virus di diverso tipo costano tra i 2 ed i 5 dollari, fino a 12 dollari un Remote Access Trojan, un exploit con Drupal 80 dollari, e non mancano le quotazioni degli skimmer per gli sportelli Atm, e le quotazioni per un attacco DDoS congegnato in piena regola, che vale tra i 100 e i 250 dollari a seconda delle dimensioni del sito Web da attaccare.

Il Dark Web è in grado di offrire anche attacchi su più larga scala e attraverso modalità differenti, che prendono di mira anche le linee telefoniche (Telephony Denial of Service, TDoS), oppure basati su campagna di spam via Sms, ma anche i servizi di trasferimento del denaro, ed ovviamente i social.

Social ed e-commerce, mercato prêt-à-porter

Per quanto riguarda i social, il cybercrime può proporre l’acquisto di follower, traffico, o semplicemente like. Costa appena 9 euro incrementare di mille unità i propri follower, 2 euro ottenere 2.000 visualizzazioni e 13 euro 100mila visualizzazioni, come spiega il report. Soprattutto si nota come il “catalogo” del Dark market oggi sia sempre più variegato non solo nell’offerta legata alle piattaforme social più conosciute, ma anche alle piattaforme multimediali dei diversi Paesi. Così come è già accaduto per quanto riguarda il furto dei dati delle carte di credito, per cui oramai si può dire che non esistano più “geografie” protette, lo stesso vale in questo ambito. L’unica regola che giustifica la presenza di una voce nel listino è la sua redditività.

L’organizzazione del cybercrime sul Dark market è arrivata al punto di replicare in modo “professionale” le dinamiche tipiche del Web emerso, per cui è possibile anche aprire il proprio servizio e-commerce “chiavi in mano”, con incluso il servizio di hosting, supporto tecnico, i plugin per i pagamenti con Bitcoin, o altre criptovalute come Litecoin e Monero, per circa 5mila euro, con la certezza però di poter essere operativi “da subito”. Mentre per il doppio dell’importo si potrà beneficiare anche del supporto per le attività di marketing, banner, altri plugin con una proposizione all-in-one davvero assimilabile alle offerte dei provider legittimi.

E’ naturale che l’evoluzione del Dark Web avvenga proprio in questa direzione. Del tutto conclusa l’illusione che il Web sarebbe stato un mondo “a parte”, rispetto a quello reale, vi vediamo replicate le stesse deviazioni, con la replica dei migliori servizi legittimi del Web in chiave mirata per il cybercrime. Per esempio anche nel Dark Web esistono servizi di recensioni con gli elenchi di “truffatori da evitare”, simili a quelli che permettono di lasciare una recensione negativa su ristoranti o alberghi in cui non ci si è trovati bene; ed anche nel Dark Web il cybercrime ci tiene a “fare bella figura”, per esempio evidenziando nei diversi contesti l’affidabilità dei propri pacchetti dati “rubati” nel corso della vendita.

Dark market, cybercrime “As a Service”

Il cybercrime davvero è diventato “As a Service”, come spiega il report di Armor, ed accanto ai servizi per i clienti sprovveduti che semplicemente vorrebbero hackerare il profilo o la posta elettronica del coniuge per verificarne il comportamento, di fatto permette a chiunque abbia un livello tecnico limitato di competenze di sfruttare l’hacking a proprio vantaggio, con strumenti facili da usare ed addirittura servizi di chat ed assistenza quando occorre. Da qui all’idea di sfruttare i prodotti del Dark market ed il Dark Web per eliminare un competitor scomodo si può ben comprendere come richieda un passo relativamente breve, i mezzi per farlo, con lo specifico tariffario, abbiamo visto che non mancano.

Anche solo riportando l’esempio proprio degli attacchi TDoS, Armor spiega come nel tempo si siano evoluti fino a prendere di mira non solo le aziende, ma anche i loro clienti. Inondando infatti una linea di telefonate per renderla inefficiente, o attraverso una fittissima campagna di invio di Sms, è possibile per esempio da una parte mettere in difficoltà il business delle realtà finance, ma dall’altra anche impedire che i clienti ricevano le notifiche relative alle spese fatte con le carte di credito, per esempio, favorendo la buona riuscita delle truffe e delle frodi.

Lavoro remoto nel mirino

Il cybercrime oggi inoltre si occupa anche di riciclaggio del denaro, servizi di trasferimento da conto a conto, offre consulenza sui sistemi più vantaggiosi per raggiungere i propri scopi. Ed ovviamente è del tutto al passo con i tempi per quanto riguarda l’adozione delle migliori tecnologie. Ha bisogno di un’infrastruttura IT affidabile, per esempio, per ospitare e gestire le campagna di malware, botnet, spam, phishing, ma è anche consapevole degli strumenti a disposizione delle aziende che tutelano la sicurezza delle aziende, e quindi è inutile illudersi che il cybercrime, per esempio, non utilizzi AI e machine learning per i propri scopi.

Il periodo di emergenza sanitaria ha visto sul Dark market crescere il valore degli attacchi tramite malware in grado di prendere di mira il lavoro da remoto, sfruttando le vulnerabilità dei server aperti alle connessioni Rdp (Remote Desktop Protocol) che rende possibile ai dipendenti accedere ai computer dell’ufficio da remoto ed agli amministratori eseguire la manutenzione dei pc o risolvere i problemi dei computer.

Una volta riuscito l’attacco, volto in primis ad individuare le password di accesso, ed ottenute le credenziali, l’attaccante si può spostare lateralmente nella rete, rubare dati, violare la proprietà intellettuale dell’azienda, o semplicemente procedere con l’installazione di malware e ransomware. Gli attacchi più evoluti oggi non mirano semplicemente a crittografare le informazioni, ma a copiarle prima per poi rivenderle ad altre organizzazioni, procurando un danno doppio all’azienda presa di mira che, non solo non può disporre dei propri dati, ma li perde a vantaggio dei competitor o di chi decide di sfruttarli per danneggiarla ulteriormente.

Formazione dei dipendenti, aggiornamento di sistemi, dispositivi e software (patching), monitoraggio della rete e del cloud e gestione degli accessi, autenticazione a più fattori e utilizzo pervasivo della crittografia, oltre all’utilizzo dei sistemi di protezione in grado di superare il concetto “perimetrale” di protezione dell’azienda, restano i punti chiave su cui iniziare a lavorare. E per quanto riguarda la minaccia ransomware resta mandatoria per tutte le aziende la disponibilità di una copia di archiviazione dei dati di backup aggiornata ma anche “offline”, che non sia pertanto attaccabile.

© RIPRODUZIONE RISERVATA