l concetto di autenticazione passwordless ha attirato negli ultimi mesi un’attenzione crescente non solo da parte degli addetti ai lavori, nell’ambito della cybersecurity, ma anche da parte dei media, soprattutto in relazione ad alcune recenti violazioni. Di fatto non esiste oggi servizio online per utilizzare il quale non serva aprire un account. E le best practice di sicurezza richiedono una password forte e unica per assicurarsi che i dati rimangano al sicuro. In tanti casi, addirittura, è consigliabile e consigliato ricorrere ai sistemi di autenticazione multifattoriale, perché una semplice password è di per sé facilmente violabile. Ma esiste davvero un modo più semplice per ottenere standard di sicurezza alti?

Questo è il substrato concettuale sul quale si basano concetti come Otp (One-Time Password), valori biometrici, codici Pin e altri metodi di autenticazione destinati, almeno secondo alcuni, a soppiantare le password. Invece che dover ricordare parole chiave lunghe e complesse, gli utenti potrebbero così autenticarsi con qualcosa che già possiedono, che conoscono, o semplicemente che distingue la loro identità intrinsecamente.

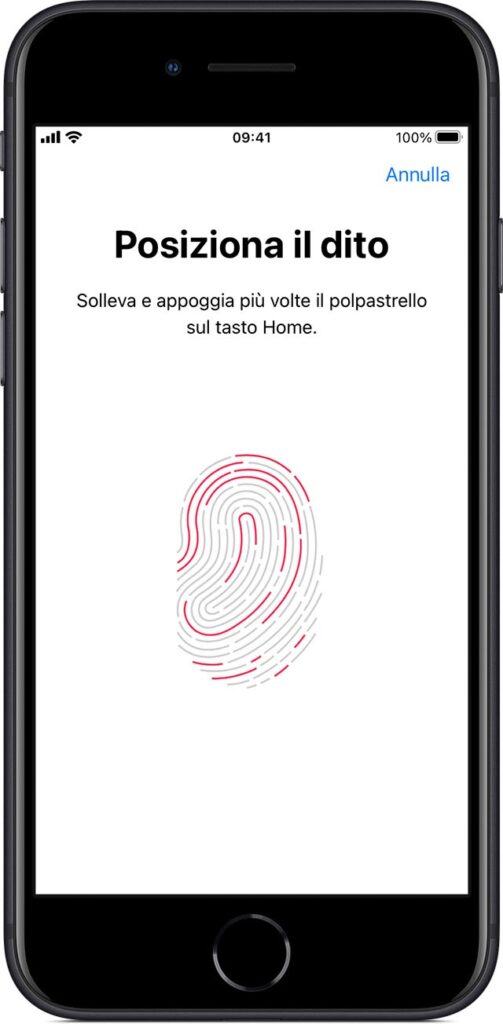

Nel caso di uno smartphone, è semplice l’esempio dell’impronta digitale utilizzata per sbloccare il dispositivo, ma basta approfondire appena un poco la ricerca per capire come anche queste soluzioni passwordless siano comunque dipendenti da delle parole chiave, tanto che, proprio nell’esempio appena citato, come sistema “forte” per poter ripristinare l’utilizzo dell’impronta digitale viene di nuovo poi richiesta l’immissione di una password. Ad esempio, nel caso di un dispositivo Apple, è possibile incontrare dei problemi con il sistema di identificazione Touch ID, magari dovuti dall’accumulo di sporco sul lettore, errato posizionamento del dito o problemi di configurazione. E se il lettore non riesce a identificare l’impronta digitale come si fa? Semplice, si inserisce la password.

Una relazione complessa

Da un lato quindi, si vede come le soluzioni passwordless richiedano comunque l’uso di password in caso di problemi di autenticazione. E nel caso di un’aggressione esterna, con tentativo di violazione del dispositivo, è probabile che i criminal hacker decidano di aggirare del tutto i sistemi di autenticazione biometrica (come Touch ID) e andare direttamente sulla password. Considerando la gravità del problema del riutilizzo delle password, è probabile che molte delle credenziali d’accesso usate su dispositivi Apple siano già, allo stato attuale, inutili, poiché violabili tramite attacchi di tipo credential stuffing.

Un altro aspetto da considerare però riguarda i casi in cui le credenziali vengano utilizzate per autenticare il sistema sul back-end. Questo secondo fattore rende un mondo passwordless più un miraggio che una realtà, poiché le credenziali sono comunque necessarie, solitamente, per autenticare il sistema in almeno un passaggio della catena di sicurezza.

Perché le password non sono destinate a scomparire a breve

I due esempi elencati nei paragrafi precedenti sottolineano che il concetto passwordless è privo di sostanza, almeno in questo specifico momento. Queste strategie di sicurezza invisibile fanno sorgere ulteriori dubbi a livello di autenticazione, richiedendo comunque l’utilizzo di password per mantenere standard di sicurezza accettabili nel futuro prossimo.

D’altro canto, le password hanno ancora un discreto appeal presso le aziende: sono l’opzione più economica e scalabile per l’autenticazione, difficile da sostituire in modo semplice, rapido e conveniente. Anche perché un altro vantaggio delle password è che il risultato del sistema dell’autenticazione è binario: la parola chiave immessa può essere solo corretta o sbagliata. Invece, le altre soluzioni passwordless si basano spesso su calcoli probabilistici, con un margine di errore accettabile integrato di default.

Diverso invece è il discorso per molte delle soluzioni passwordless emergenti che richiedono alle organizzazioni di allocare più budget per assicurare la compatibilità necessaria di questi metodi su più piattaforme, dispositivi e sistemi operativi.

Il ruolo di strati di autenticazione variabili e multipli

Secondo diversi addetti ai lavori, i consumatori vogliono essere riconosciuti (e autenticati) digitalmente senza dover compiere ulteriori step e sono aperti a soluzioni più pratiche e veloci. La volontà dei consumatori sembra esserci ma la verità è che al momento non esiste alcuna soluzione efficace per un’autenticazione sicura. Queste strategie invisibili hanno il loro ruolo e la loro importanza ma solo all’interno di un approccio più complesso alla cybersecurity, composto da più strati di autenticazione. Il che ci riporta all’utilizzo – corretto – delle password.

E’ molto comune che gli utenti creino password semplici e facili da ricordare e che le riutilizzino su più account e servizi. In un recente sondaggio il 91% delle persone ha riconosciuto che questo argomento crea dubbi a livello di sicurezza ma il 59% ammette comunque di commettere questo errore. Ed è irrealistico aspettarsi che il comportamento umano cambi in poco tempo, specialmente nel mondo post-pandemico in cui continuano a crescere le interazioni digitali a livello personale e professionale.

Quindi cosa può essere fatto per garantire la sicurezza delle password? Con l’aumento di frequenza dei data breach, il solo approccio consigliabile è uno screening costante delle credenziali con un database aggiornato dei record già compromessi. Che le password vengano usate come mezzo principale di autenticazione, o piuttosto come backup quando una strategia di sicurezza invisibile fallisce, è comunque fondamentale che le aziende continuino a monitorare l’uso delle credenziali violate ed i servizi di Domain Threat intelligence, in questi casi, sono imprescindibili.

Per ora, la sola idea di un mondo passwordless rimane un miraggio. Sebbene la dipendenza da questo strumento di autenticazione potrebbe diminuire, l’abbandono totale delle password sembra improbabile. Per questo, visto che le password continueranno a far parte della nostra vita anche in futuro, è fondamentale che le organizzazioni proteggano questo livello del sistema di autenticazione. Non abbassiamo la guardia!

© RIPRODUZIONE RISERVATA