Vulnerabilità non sanate ed errori umani sono ancora all’origine di oltre la metà delle violazioni che danneggiano le attività delle organizzazioni, in un contesto in cui le aziende faticano a correggere i propri errori. Non solo, continua a crescere la capacità di sfruttare le vulnerabilità proprio come punto di accesso iniziale, tanto che il 14% del totale delle violazioni inizia così. Si parla di una crescita determinata principalmente dalla portata e dalla frequenza degli exploit zero-day impiegata da chi sferra attacchi ransomware.

14Parte da queste coordinate di riferimento l’analisi proposta dalla 17esima edizione di Data Breach Investigations Report di Verizon. L’edizione del 2024 analizza a livello globale oltre 30mila incidenti, dei quali circa 10mila sono violazioni confermate che hanno avuto come conseguenza una reale espropriazione di dati. In particolare, i riferimenti alla nostra regione Emea parlano di circa 8.300 casi informatici di cui 6.000(oltre il 72%) sono proprio breach andati a buon fine.

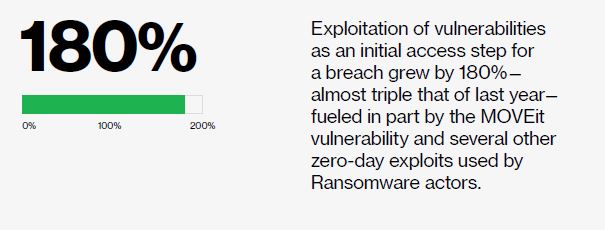

Riprendiamo i punti chiave della ricerca: la maggior parte delle intrusioni avvenute a livello globale, quasi sette su dieci – indipendentemente dal coinvolgimento o meno di una terza parte – è determinata da un’azione umana non dolosa, ovvero è generata da una persona che commette un errore, anche solo per aver abboccato ad un’esca preparata con le tecniche di social engineering. A differenza però della capacità di sfruttare le vulnerabilità, che registra una crescita a livello globale del 180% rispetto al 2023, in questo caso si tratta di una percentuale che non varia sensibilmente rispetto allo scorso anno.

Gli utenti, infatti, sembrano aver migliorato la capacità di riconoscere le minacce: il 20% degli utenti identifica e segnala il phishing durante le simulazioni, mentre poco più del 10% di coloro che cliccano su e-mail malevole poi lo riporta. Tuttavia, proprio in area Emea la metà delle violazioni (49%) inizia “internamente”, ciò suggerisce un’alta diffusione dell’abuso di privilegi e altri errori umani.

E così le cause principali degli incidenti di cybersecurity sono gli errori vari, le intrusioni nei sistemi e le tecniche di social engineering: insieme determinano quasi nove dei breach analizzati e le tipologie di dati compromessi più comunemente sono quelli personali (64%), interni (33%) e le credenziali (20%). Sanjiv Gossain, vicepresidente Emea di Verizon Business, tenta l’analisi: “La continua presenza dell’elemento umano nelle violazioni dimostra che le organizzazioni operanti in Emea hanno bisogno di invertire questa tendenza fornendo priorità alla formazione e alla sensibilizzazione sulle migliori pratiche di cybersecurity. Vi è però da sottolineare e cogliere proprio l’aumento delle autodenunce che è promettente e indica un cambiamento culturale importante: denota una maggiore e più diffusa consapevolezza nella sicurezza informatica tra i dipendenti”.

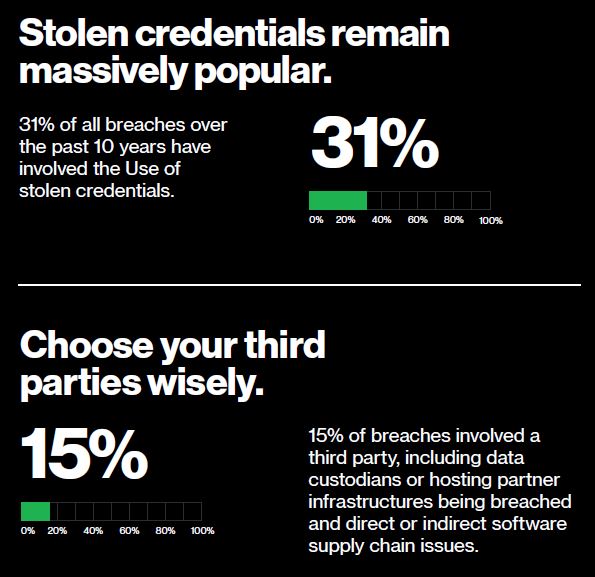

Un passo ancora avanti sulla base dei dati del report: una violazione su tre si traduce nell’applicazione di una qualche tecnica di estorsione, tra cui ovviamente il ransomware e negli ultimi due anni, circa un quarto degli incidenti mossi da una motivazione finanziaria ha previsto un aggancio con le vittime sulla base di “pretesti” di diversa natura. Infine è quasi in un caso su tre che, negli ultimi dieci anni, gli attacchi riusciti si accompagnano all’utilizzo di credenziali rubate. Alistair Neil, Emea senior director of Security di Verizon Business: “Lo sfruttamento di vulnerabilità zero-day da parte di attori che privilegiano il ransomware rimane una minaccia persistente per le imprese, dovuta in gran parte all’interconnessione delle supply chain. L’anno scorso, il 15% delle violazioni ha coinvolto un partner, compresi i data custodian, le vulnerabilità del software di terze parti e altri problemi diretti o indiretti nella catena di fornitura”.

Sugli altri impressiona però il rilievo secondo il quale le aziende impiegano 55 giorni per rimediare al 50% delle vulnerabilità critiche dopo il rilascio delle patch. Inoltre, il tempo mediano per rilevare gli sfruttamenti di massa su Internet è di cinque giorni, come svela l’analisi proveniente dal Known Exploited Vulnerabilities (Kev) della Cybersecurity Infrastructure and Security Agency (Cisa).

Una lentezza che presenta anche un risvolto singolarmente ‘positivo’, sottolineato da Chris Novak, senior director of Cybersecurity Consulting di Verizon Business: “Mentre l’adozione dell’AI per ottenere l’accesso agli asset aziendali di valore rappresenta una sfida che si prospetta all’orizzonte, l‘incapacità da parte delle aziende di applicare patch alle vulnerabilità di base fa sì che i cyber criminali non abbiano bisogno di far progredire rapidamente il loro approccio sull’AI e concentrino l’uso di quest’ultima sull’accelerazione del social engineering”. L’utilizzo crescente di strumenti di AI per l’attacco risulta quindi meno preoccupante rispetto alle sfide nella gestione delle vulnerabilità su larga scala.

© RIPRODUZIONE RISERVATA